激活工具购买搜索排名 传播“麻辣香锅”变种病毒 火绒已拦截

-

作者:火绒安全

-

发布时间:2021-07-23

-

阅读量:3786

作为“灰色软件”,激活工具一直就是网络病毒滋生和传播的一大渠道,甚至一些病毒披着激活工具的外衣,不仅干着损坏用户利益的行为,还嚣张的与安全软件做对抗,并不断升级对抗手段。

就在近日,火绒监测到了一批隐匿在“激活工具”里的“麻辣香锅”病毒变种。和以往不同的是,该版本的病毒除了劫持用户流量以外,还会劫持安全厂商提供的专杀工具的下载地址(如火绒的专杀工具),从而能够长久驻留用户电脑中。

火绒查杀图

目前,火绒已对该版本的“麻辣香锅”病毒以及病毒利用传播的激活工具进行拦截和查杀。已感染该病毒的用户,可以下载火绒专杀工具清除病毒,同时配合火绒【全盘扫描】功能彻底查杀该病毒。(专杀下载地址: https://bbs.huorong.cn/thread-18575-1-1.html)

一、病毒溯源

火绒工程师对此次版本“麻辣香锅”病毒进行溯源分析:

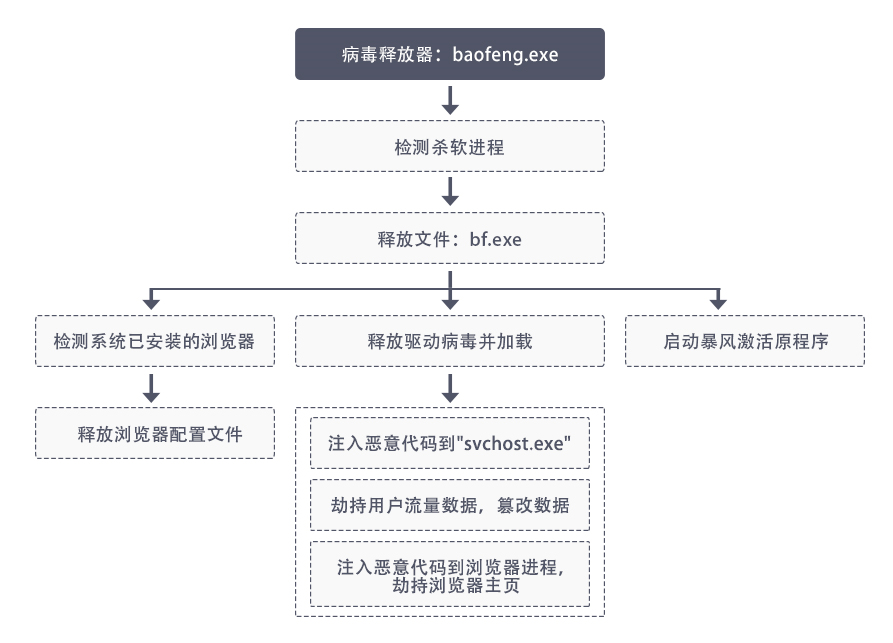

恶意代码执行流程,如下图所示:

恶意代码执行流程

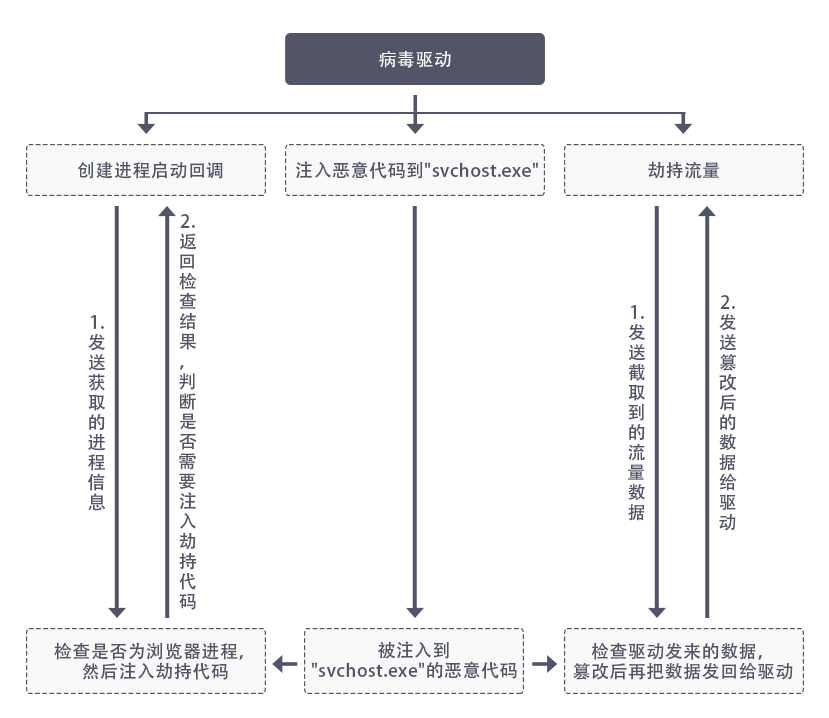

病毒驱动主要逻辑,如下图所示:

病毒驱动主要逻辑

病毒执行的具体行为过程:

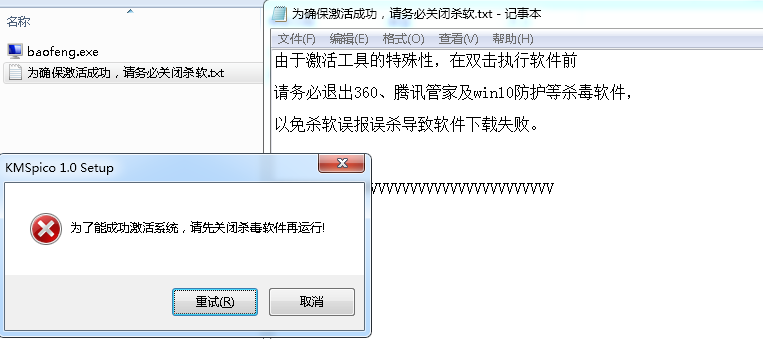

首先,上述激活工具启动后,会检测杀软进程,诱导用户退出杀软。如下图所示:

检测杀软进程,诱导用户退出杀软

被检测的安全软件,如下图所示:

被检测的安全软件

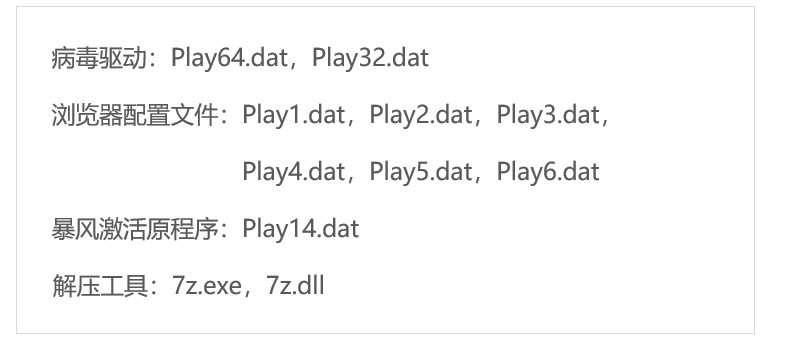

紧接着,当用户在卸载杀软,并成功安装激活工具的情况下,病毒同时也被激活,释放 bf.exe。

被bf.exe释放的文件及用途,如下图所示:

被bf.exe释放的文件

最后,病毒将会执行以下几个恶意行为:

(1)流量劫持

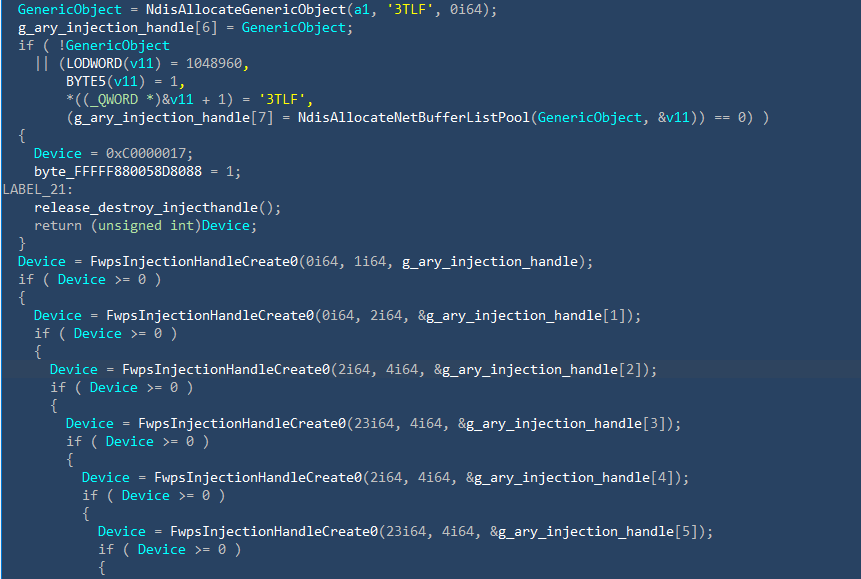

该病毒会根据设计规则,劫持相关网站,具体过程如下:

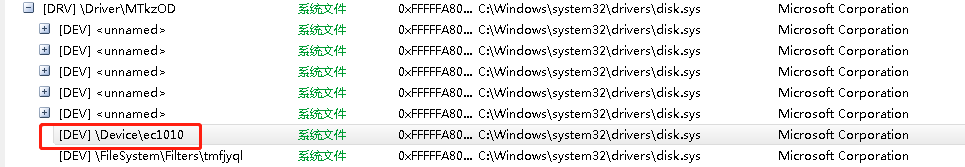

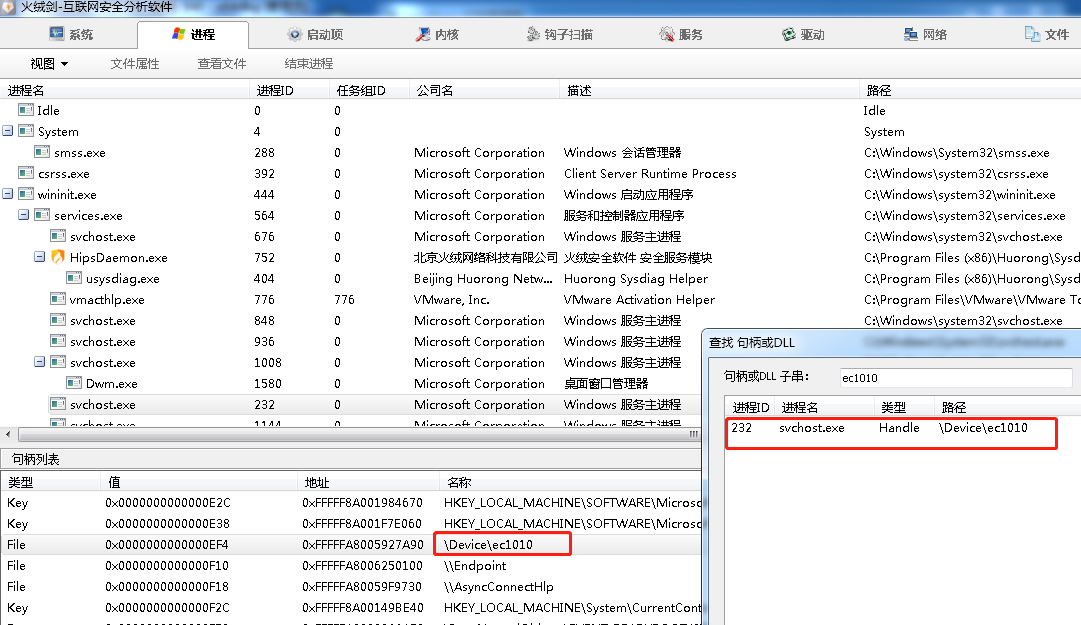

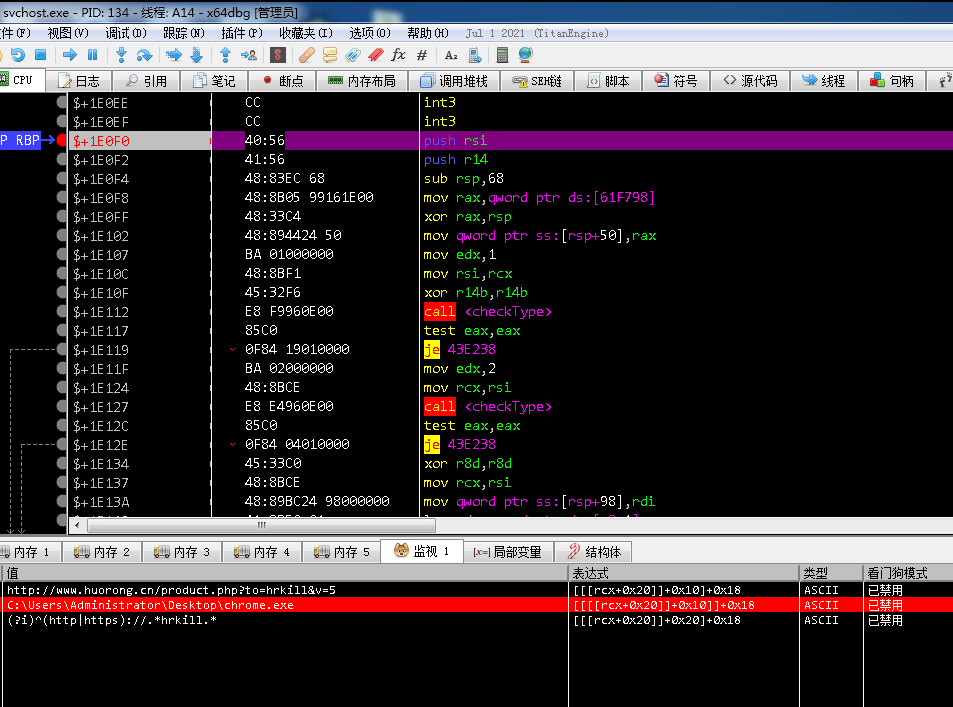

病毒驱动会将恶意代码注入到svchost.exe进程中,之后病毒驱动会将所有网络流量数据发送到被注入的svchost.exe进程,由恶意代码判断网络流量数据和进程名称是否满足劫持条件。只有进程和网络流量数据同时满足劫持条件时,才会执行劫持逻辑。被注入进程与病毒驱动设备情况,如下图所示:

注入恶意代码到svchost.exe进程中

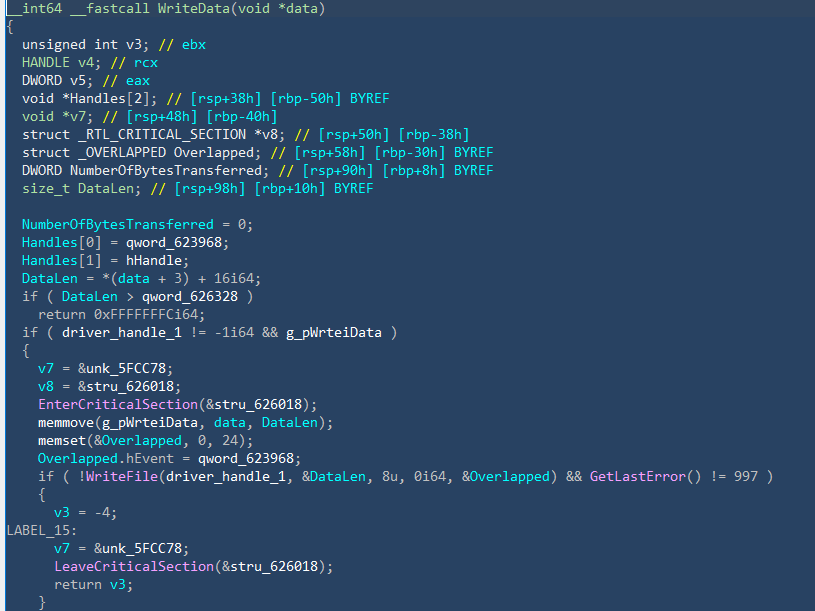

病毒驱动劫持流量代码,如下图所示:

劫持流量代码

病毒驱动把获取到的网络流量数据发送到“svchost.exe”,让其判断是否劫持用户流量数据,如下图所示:

检测用户流量数据

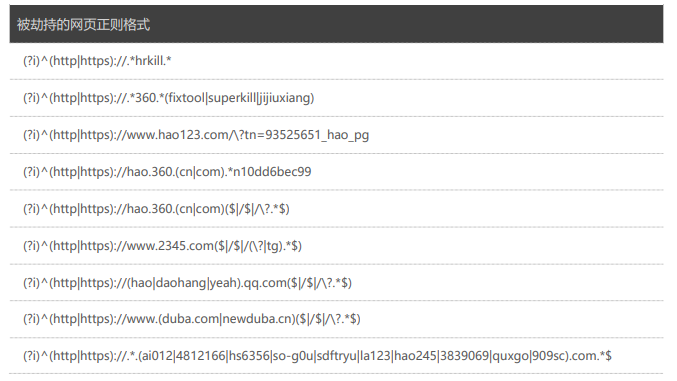

根据正则匹配劫持的网址格式,如下图所示:

劫持的网址格式

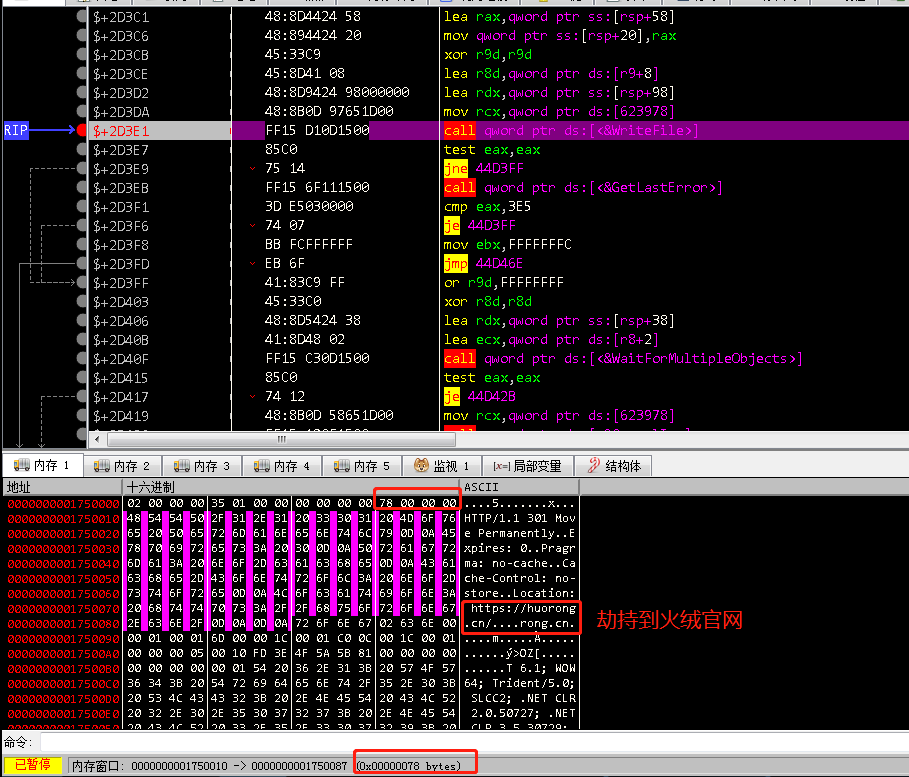

规则匹配成功后会篡改用户流量数据,比如下载火绒专杀工具会被篡改成跳转到火绒官网,如下图所示:

篡改用户流量数据相关代码

篡改用户流量数据

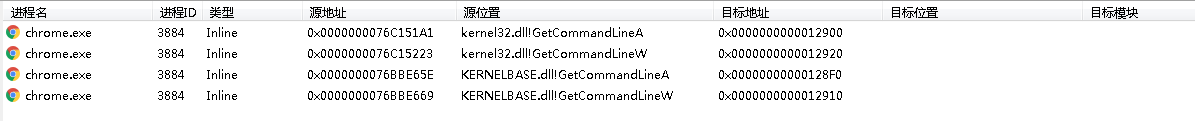

(2)劫持浏览器启动参数

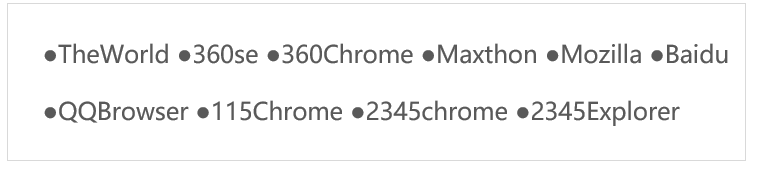

病毒驱动的进程启动回调一旦检测到有浏览器进程启动,就会对其注入恶意代码,劫持浏览器首页。受该病毒影响的浏览器进程,如下图所示:

受该病毒影响的浏览器进程

注入恶意代码劫持浏览器启动参数,相关进程钩子情况,如下图所示:

注入恶意代码劫持浏览器启动参数

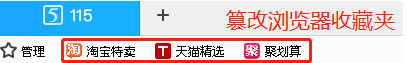

(3)篡改浏览器配置

该病毒会释放各类浏览器配置文件,篡改浏览器收藏夹,如下图所示:

被篡改的浏览器收藏夹情况

受到此恶意行为影响的浏览器,如下图所示:

受影响的浏览器

总的来说,此次激活工具携带的“麻辣香锅”病毒,将会给用户带来以下这样几个危害后果:

其一:诱惑用户卸载杀软,影响用户的正常网络安全。

其二:劫持流量,会拖慢用户计算机的网络访问速度。

其三:病毒在用户浏览器收藏夹中添加自己的推广网址。

其四:病毒劫持安全厂商的专杀下载地址,持续存在于受害者设备上,长期影响用户终端的信息安全。

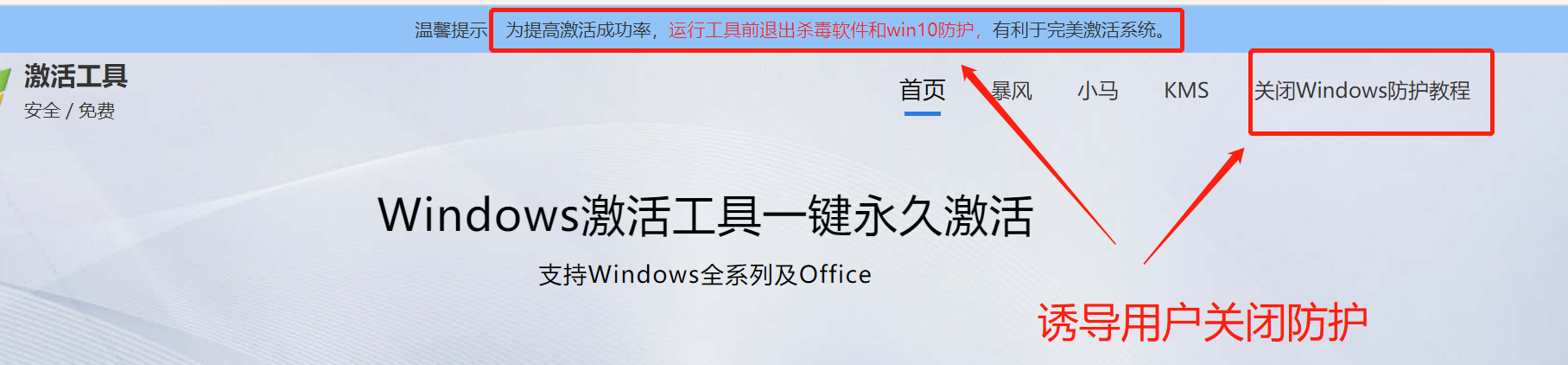

二、激活工具溯源

火绒工程师又对传播上述激活工具网站进行溯源,发现该网站提供多个激活工具的下载,经分析后发现均携带文中提及的“麻辣香锅”病毒。并且,在该网站首页显眼位置,就有提示用户退出安全软件的提示和关闭防护的教程;而在网站底部,则有各类安全检测证明的标识。

而更讽刺的是,该网站还在搜索引擎上购买排名,引导用户下载带毒的激活工具。在搜索“激活工具”“系统激活”等关键词时,均可以在首页首条发现其推广信息。而根据“火绒威胁情报系统”监测,已有数万用户通过该网站的激活工具,感染“麻辣香锅”病毒。

购买搜索排名

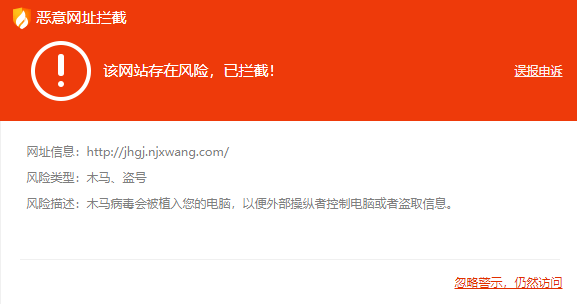

目前,火绒已对该网站进行拦截。

实际上,利用激活工具传播病毒或捆绑流氓软件,攫取、损坏用户的利益,已经成为当下成熟的灰色产业,火绒也一直在对此类散播病毒的渠道进行披露曝光,并及时升级查杀拦截规则,帮助用户避免遭遇病毒侵害。在此,我们也提醒广大网友,尽量不要使用激活工具等灰色软件,切勿在没有安装安全软件情况下点击不明来源的软件,如果有任何问题,可随时寻求火绒工程师的帮助。

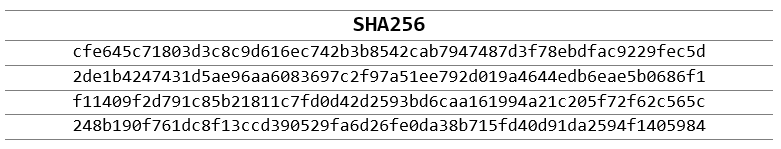

三、病毒hash

四、补充阅读链接

(1)激活工具散播锁首病毒“麻辣香锅“ 诱导用户退出安全软件