知名软件火萤视频桌面恶意篡改首页 火绒已拦截

-

作者:火绒安全

-

发布时间:2021-08-26

-

阅读量:4233

近期,火绒工程师根据用户反馈,发现火萤视频桌面软件携带恶意组件,执行篡改用户浏览器等恶意行为。由于该软件正在通过其官网和各大下载站进行传播,影响范围较广,根据“火绒威胁情报系统”监测和评估,或已影响超过数百万终端。

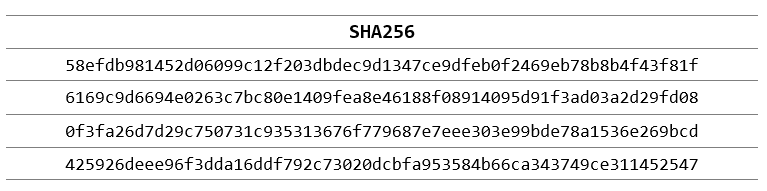

火绒用户无需担心,火绒已对火萤视频桌面恶意组件及安装包进行查杀。

查杀图

根据火绒工程师分析,当用户安装该软件后,启动屏保功能出现屏保遮罩时,恶意程序便会在屏幕后公然执行劫持首页的行为,并让用户无法发现;而当用户卸载该软件时,其卸载程序会立即向远控服务器发送请求询问,并根据服务器返回的信息决定是否在卸载后激活恶意程序,继而驻留在用户电脑上持续作恶。

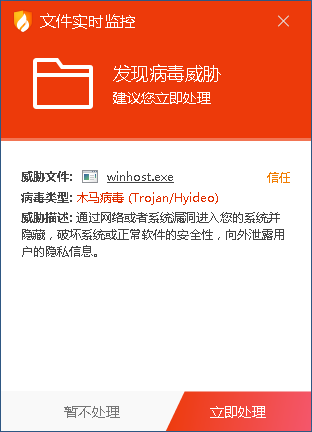

受影响的浏览器

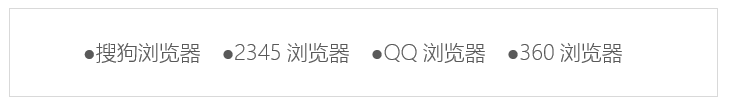

此外,火绒工程师溯源发现,无论是用户在官网下载火萤视频桌面软件,还是由下载站下载器等渠道推广安装的该软件,其安装包文件的数字签名信息均相同。

PConline下载器界面

安装包文件数字签名信息

一直以来,不乏类似火萤视频桌面的商业软件,通过捆绑、流氓推广、篡改首页、劫持浏览器甚至收集用户隐私等恶意行为,来攫取更多利益,严重侵害用户的正当权益。对于此类恶意软件,火绒一直秉着保护用户权益的理念,进行严格的拦截、查杀。

除此之外,火绒工程师也提醒大家,在安装软件前,可使用安全软件进行查杀。同时,尽量不要在下载站下载软件,避免遭遇捆绑、推广行为。或者开启火绒【程序执行控制】—【下载站下载器】功能,规避因下载器带来的软件安全风险。

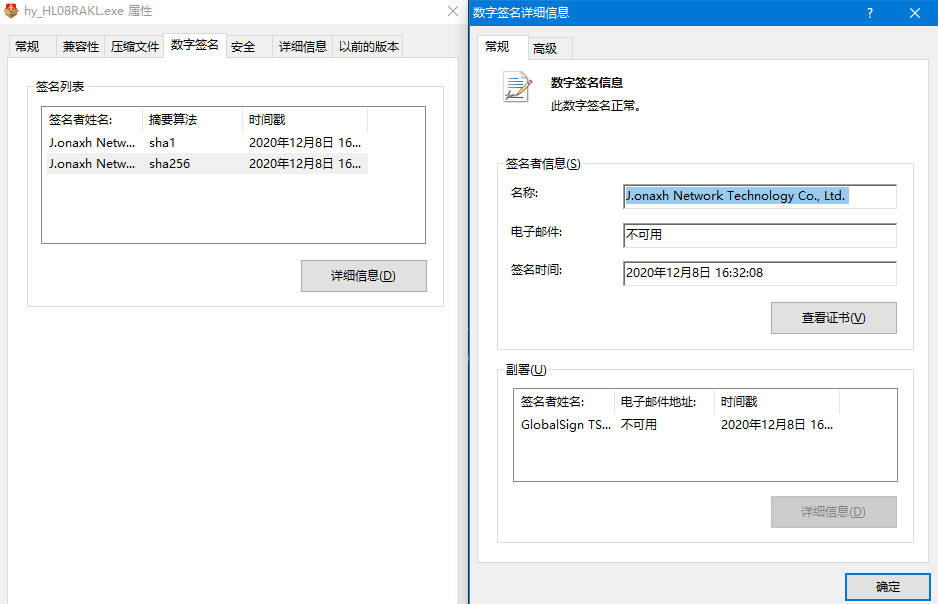

以下为恶意模块、组件的详细分析与样本hash:

一、详细分析

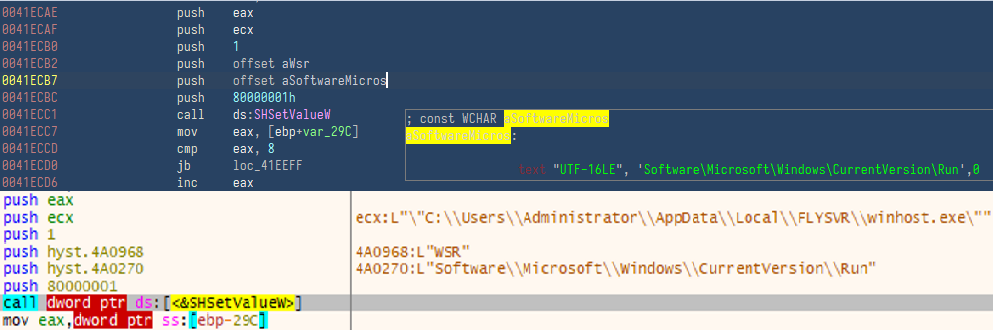

1、卸载时保留恶意程序winhost.exe

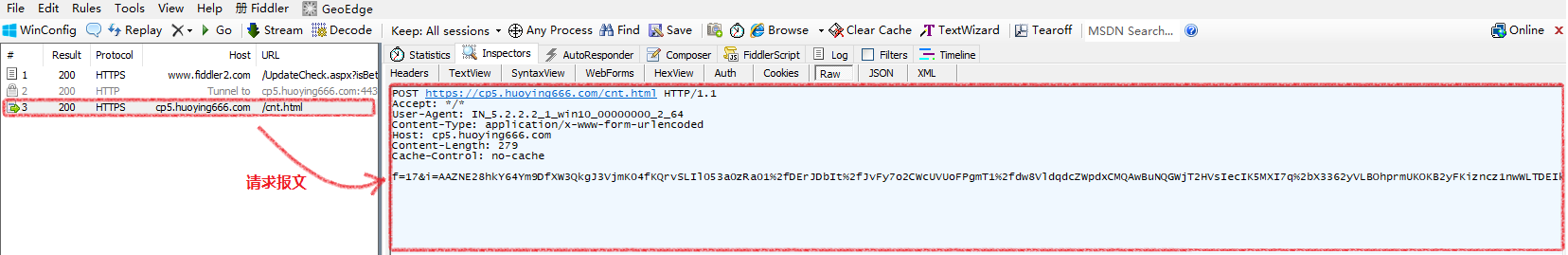

当用户执行火萤视频桌面卸载程序时,卸载程序会向配置服务器发送请求,根据回文判断是否将winhost.exe删除。如果保留winhost.exe,将在注册表中设置winhost.exe为自启动项。请求报文内容与解密内容,注册表自启设置代码如下图所示:

请求报文内容

![]()

请求报文解密内容

注册表自启设置

winhost.exe运行后从服务器获取恶意配置

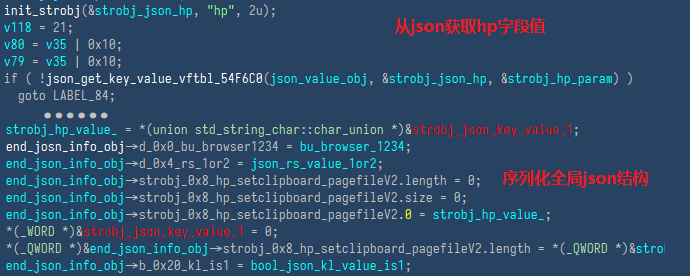

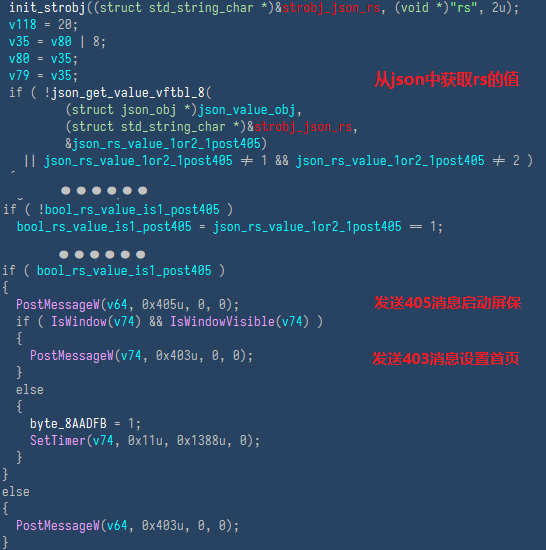

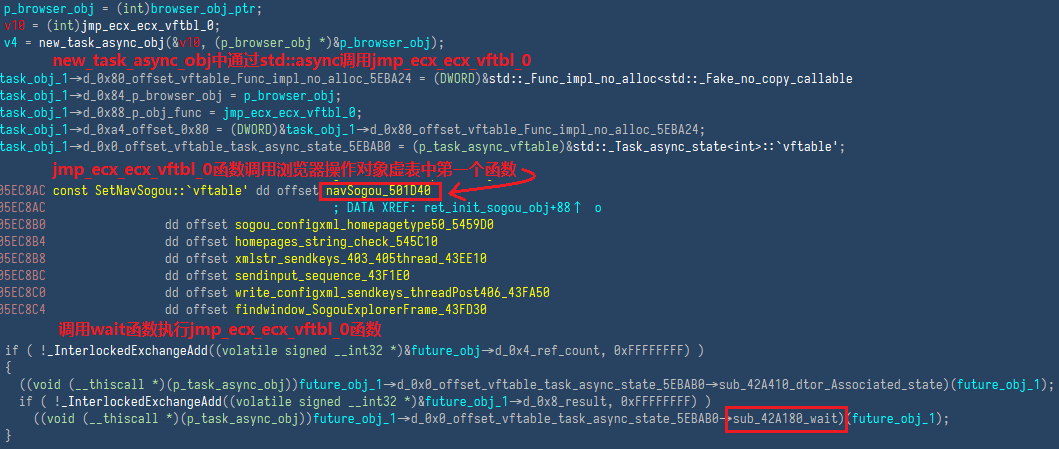

winhost.exe运行后向服务器请求配置json。通过后续代码判断json字段含义:bu为选择浏览器类型,rs为设置首页方式(模拟点击或修改配置文件),hp中为首页链接。如果rs为1,将先启动屏保遮挡屏幕,再使用模拟快捷键方式操作浏览器设置首页。如果rs为2,通过修改配置文件设置首页。获取配置相关代码如下图所示:

获取配置

选择设置主页方式

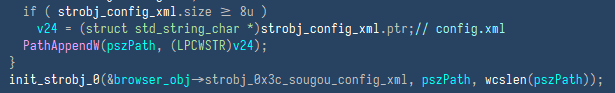

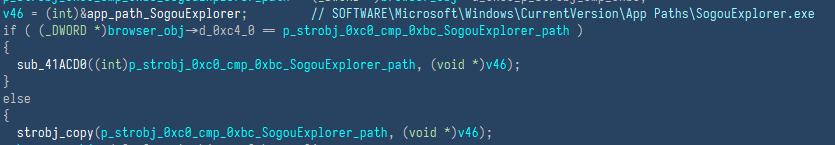

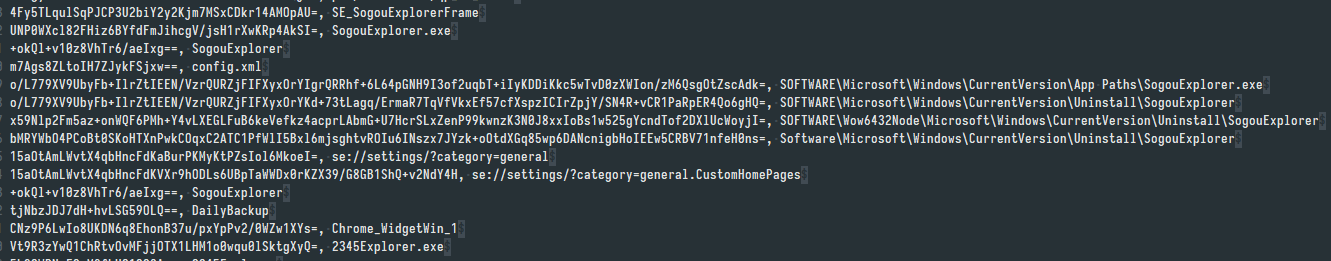

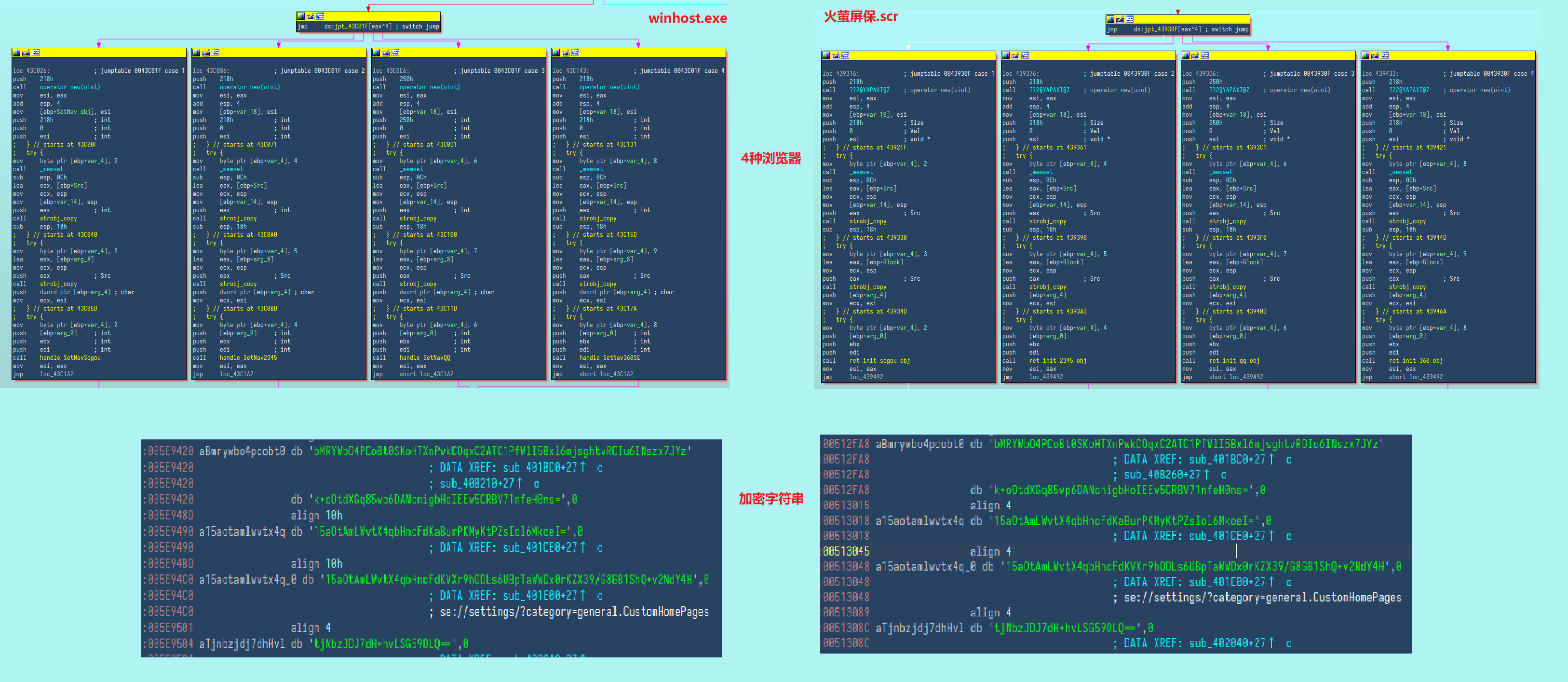

获取配置后,根据bu的值选择4种浏览器之一,并填充相关信息(运行后解密),如:浏览器可执行文件路径,配置文件路径,设置页面链接等。填充配置文件路径,填充浏览器程序路径代码与解密数据如下图所示:

填充配置文件路径

填充浏览器程序路径

解密后数据

所执行恶意行为:

(1)篡改浏览器配置文件

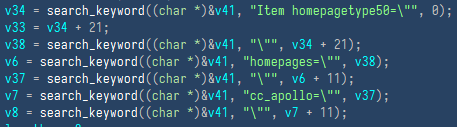

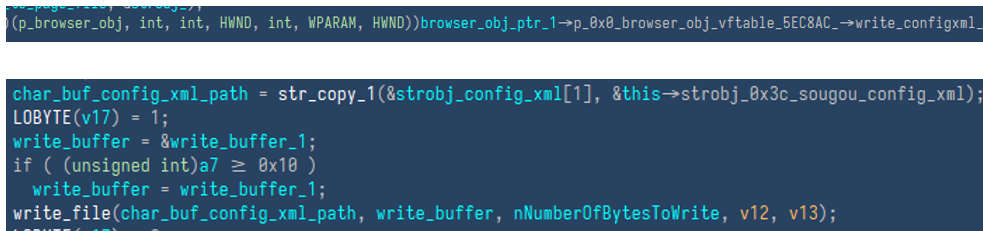

如果rs等于2,则通过篡改配置文件设置首页(如搜狗浏览器config.xml文件,2345浏览器page_fileV2.dat文件)。查找搜狗浏览器配置关键字位置,调用写配置文件方法代码如下图所示:

查找搜狗浏览器配置关键字位置

调用写配置文件方法

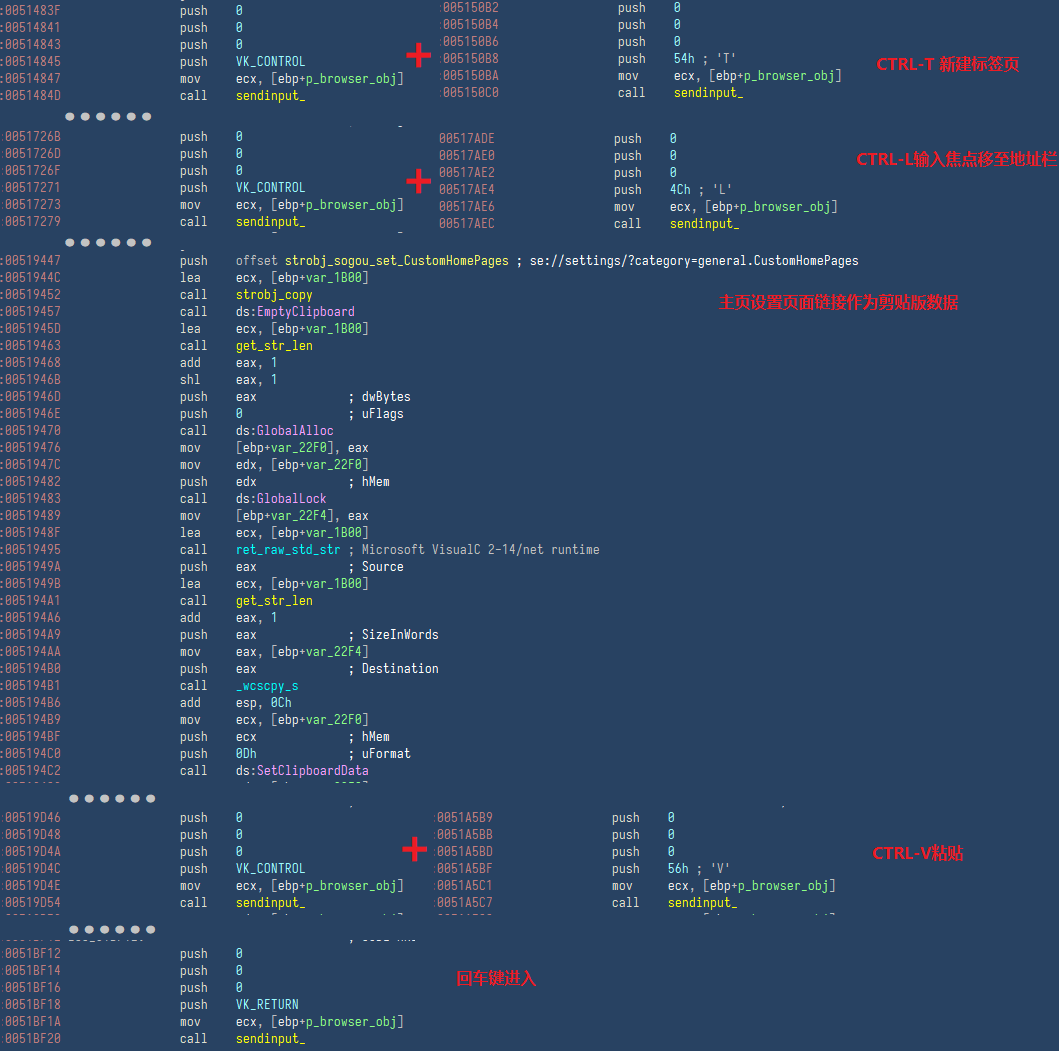

(2)通过快捷键篡改主页

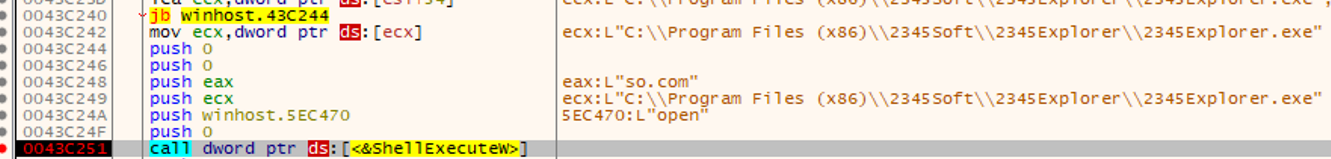

如果rs值不等于2,启动浏览器进程,向其发送一系列快捷键打开浏览器主页设置页面,设置剪贴板数据为json的hp字段内容,之后CTRL-V粘贴。启动浏览器进程,调用发送快捷键的函数如下图所示:

启动浏览器进程

调用发送快捷键的函数

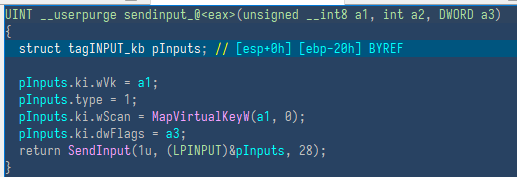

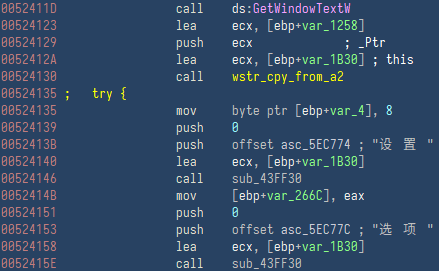

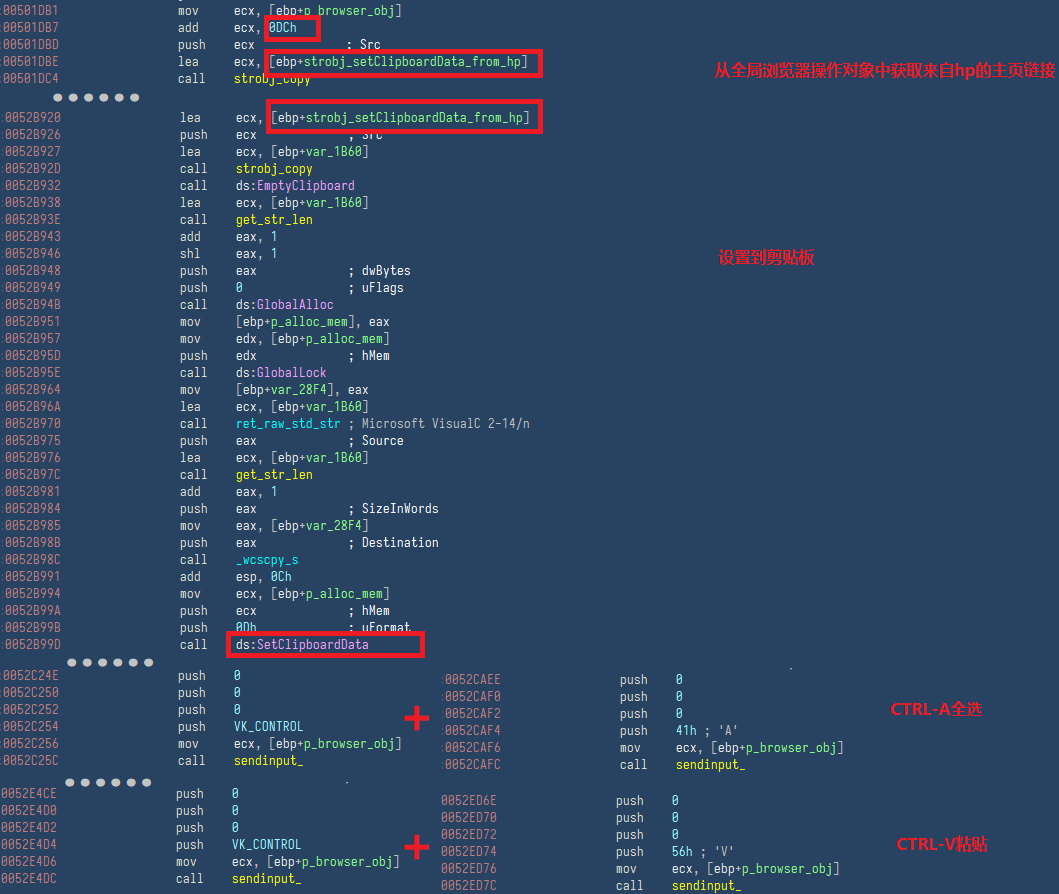

模拟浏览器键盘快捷键时,依次发送按键CTRL-T,CTRL-L,CTRL-V,回车 ,粘贴进入浏览器主页设置页面地址(如搜狗浏览器:se://settings/?category=general.CustomHomePages),检测浏览器窗口名中“设置“,”选项“关键字判断是否进入设置页面。再从浏览器操作对象偏移为0xdc的字段获取链接地址数据,设置剪贴板数据,发送按键CTRL-A,CTRL-V粘贴。发送按键函数,进入主页设置页面,检测设置页面,设置主页代码如下图所示:

发送按键函数

进入主页设置页面

检测设置页面

设置主页

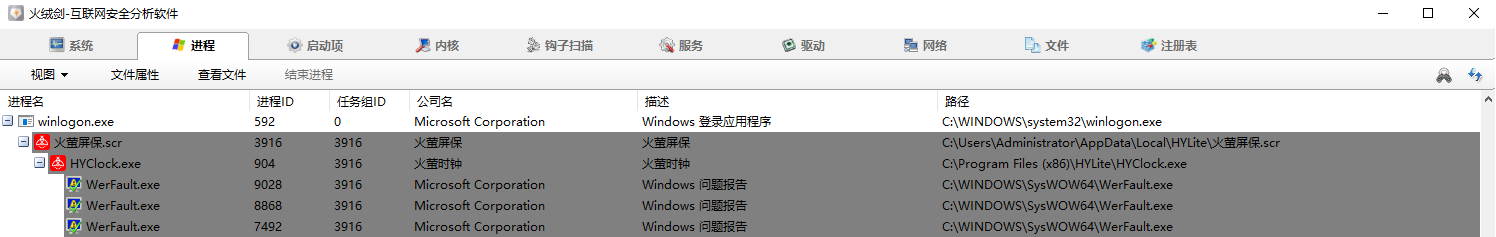

2、火萤屏保功能组件中的恶意代码

火萤视频桌面主程序中,设置屏保功能使用了文件“火萤屏保.scr“,其中含有与winhost.exe相同的恶意功能代码。设置屏保,屏保进程启动,对比winhost.exe如下图所示:

设置屏保

屏保进程启动

winhost与火萤屏保.scr代码对比

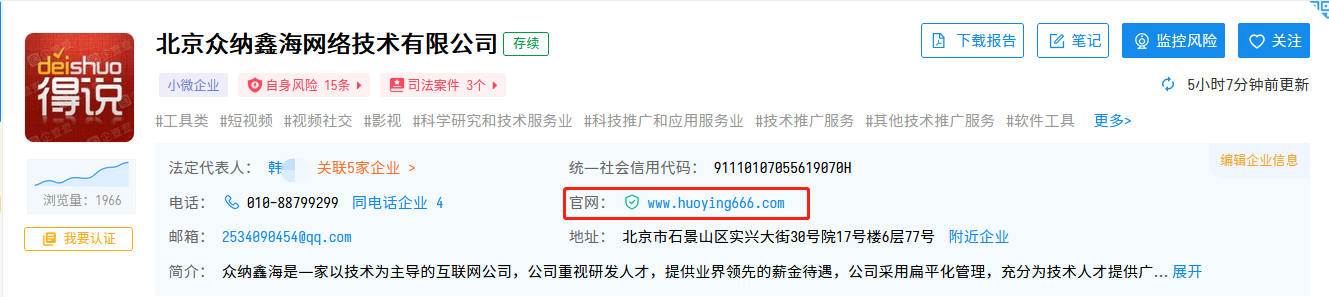

3、溯源分析

火萤视频桌面软件作者为 “北京众纳鑫海网络技术有限公司”,相关著作权信息如下图所示:

公司信息

软件著作信息

二、附录

样本hash