回顾WannaRen勒索病毒一生:从传播到解密享年6天

-

作者:火绒安全

-

发布时间:2020-04-10

-

阅读量:3227

随着针对WannaRen勒索病毒的解密工具推出,对于该病毒的事件终于告一段落。至此,我们梳理了一下整个事件,将病毒的现身、分析、溯源以及解密过程进行汇总,发现充满戏剧性。此外,本文还对事件 过程中出现的一些不确定的问题进行解答,帮助大家更好的了解该勒索病毒。

一、出现:始于清明扩散全网

1、4月4日,火绒收到感染WannaRen勒索病毒的网友求助,工程师远程查看现场后,提取了勒索信等信息,但并未发现真实的病毒样本。

2、4月5、6日,知乎、贴吧、相关论坛等网络平台逐渐出现感染该病毒用户的求助和相关讨论。火绒也第一时间将网传的病毒样本做紧急响应处理。

3、4月7日,部分媒体对该病毒进行报道,微博出现相关话题,引发广泛关注。

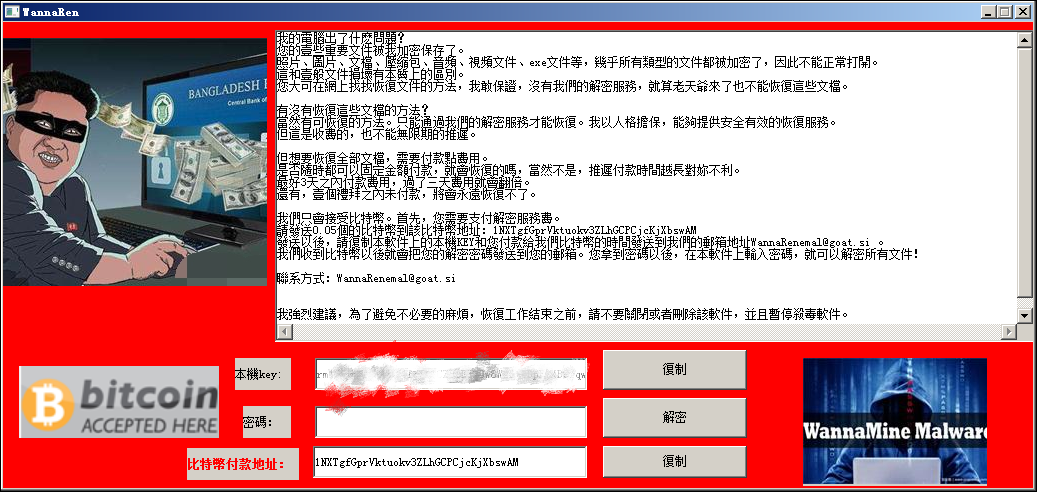

二、分析:网传样本为解密器

4、4月8日,火绒工程师分析网传的病毒样本实际为病毒作者留下来收取赎金的解密器,不具备任何恶意代码,真正的病毒已经在感染电脑后就自我删除。

5、4月8日,火绒溯源到真实的病毒样本,并紧急对该病毒样本进行拦截、查杀。同时解除对上述网传样本(即解密器)的紧急响应。

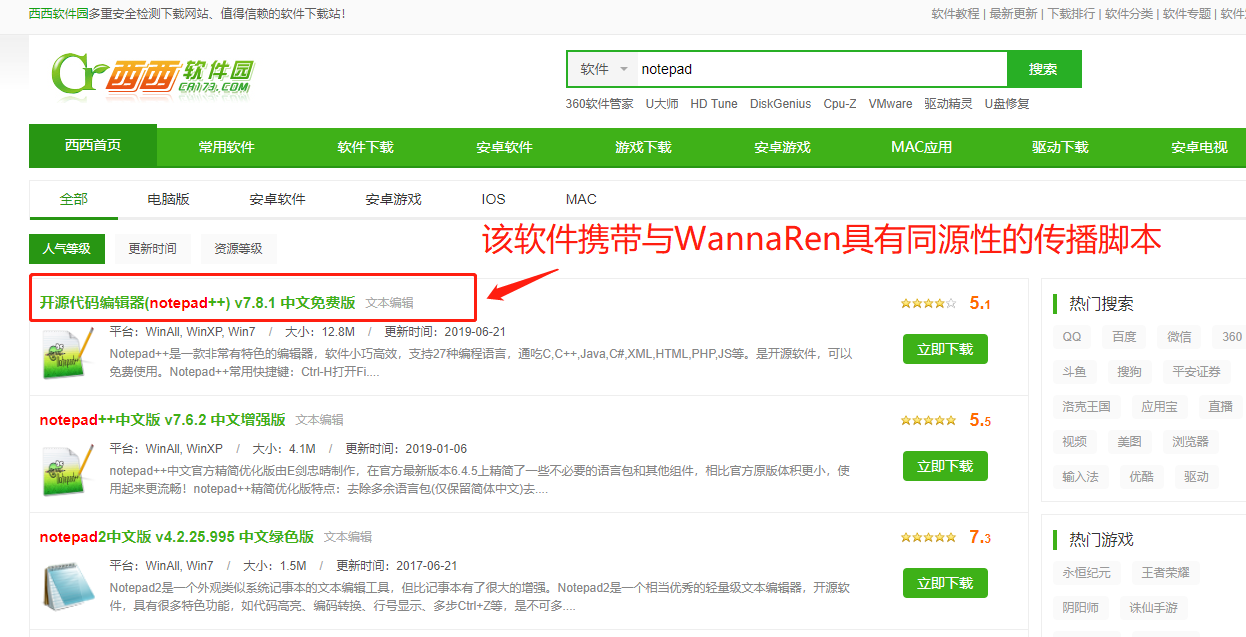

三、溯源:下载站出现病毒同源传播脚本

6、4月8日下午,通过对真正的病毒样本进行分析溯源,我们捕获到其传播脚本,发现:

(1)病毒会在本地同时执行下载挖矿病毒和勒索病毒两个命令,

(2)病毒可以通过“永恒之蓝”漏洞进行横向传播,

(3)使用了非对称的加密方式,当时无法对其进行解密。

(4)使用易语言编写,基本排除与“WannaCry”勒索病毒具有同源性。

7、4月8日晚间,火绒发布详细分析报告,指出国内下载站出现携带与病毒传播代码具有同源性的恶意软件,不排除病毒曾将下载站作为传播渠道之一的可能性。

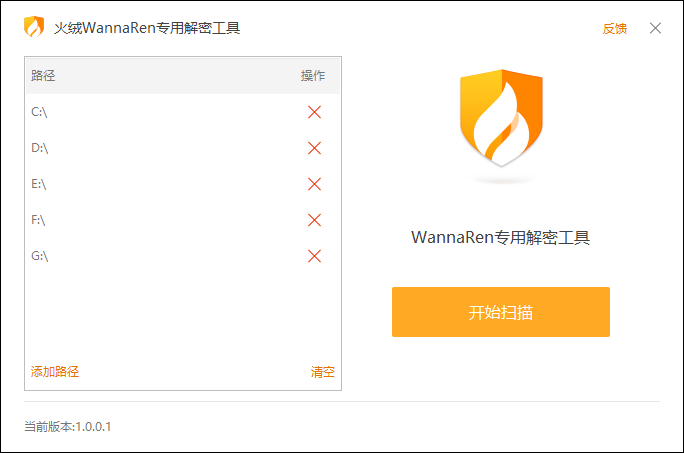

四、解密:戏剧性反转 作者主动提供密钥

8、4月9日上午,WannaRen勒索病毒作者通过用户向火绒提供了相关解密密钥,火绒工程师验证有效后,将密钥公布出,号召广大同行共同制作解密工具,帮助受影响用户挽回损失。

(图中“火绒工作室****@huorong.ltd”为用户私人邮箱)

9、4月9日晚,火绒推出针对WannaRen勒索病毒的解密工具,安装后即可一键恢复被该病毒加密的文件。

五、相关争议问题

1、 WannaRen勒索病毒具备“横向传播”能力吗?

这里的横向传播应该是局域网内传播。准确的说,该勒索病毒本身不具备“横向传播”的能力,但“永恒之蓝”可以携带该病毒进行横向传播。

2、WannaRen勒索病毒可以穿透虚拟机吗?

不能进行“穿透”。因为修复永恒之蓝漏洞,并断开网络后,该病毒就无法在虚拟机和主机之间互相感染,网传“穿透”实际上是在联网环境下的“横向传播”。

3、网传病毒可通过TXT文本格式和图片形式进行传播是否为真?

根据火绒目前溯源分析的结果看,该病毒或主要以永恒之蓝漏洞和下载站为传播方式,暂时未发现利用TXT文本格式和图片等文件进行传播的迹象。

4、为何此前有报道指出“大部分杀毒软件无法对该病毒进行查杀”?

这可能是一个误会。因为开始阶段网传的病毒样本为无危害的解密器,并非真实的病毒,并且下发该勒索病毒的域名已被主流安全厂商拦截。目前,火绒可以对真实的病毒进行全方位的辨识、拦截、查杀。

5、网传WannaRen勒索病毒与WannaCry的比特币钱包地址一样,是否为其变种或同一伙人作案?

WannaRen勒索病毒与WannaCry的比特币钱包地址不一样。并且从该病毒作者使用易语言编写、邮件中使用中文交流等情况看,极有可能是国人所为。

6、修复了永恒之蓝漏洞还会被感染吗?

漏洞只是该病毒传播的方式之一,不排除其还有其它传播途径(例如下载站)。

总结:勒索病毒目前依旧是危害较大的病毒之一,除了极少数幸运的情况(比如此次病毒作者主动提供密钥),基本无法解密。对于勒索病毒,还是要时刻提高警惕,将重要文件及时进行备份。此次事件随着病毒作者的主动提供密钥,以及停止下发病毒告一段落。我们也已经将此次所有分析内容交由警方,以便他们追踪处理。