点击器木马“舟大师”暗刷流量 利用“肉鸡”操纵搜索结果

-

作者:火绒安全

-

发布时间:2019-12-30

-

阅读量:2820

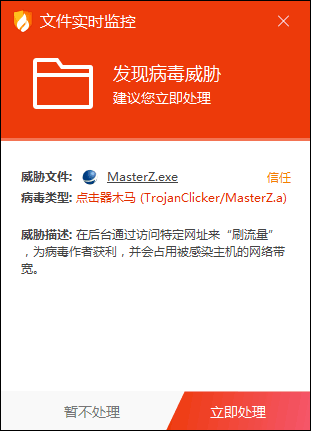

【快讯】近日,有企业用户向火绒安全团队求助,称电脑CPU、带宽无缘无故占用变高,电脑出现发热、变慢等现象。火绒工程师远程查看后,在用户电脑中发现一组暗刷木马造成上述现象。经溯源发现是来自一款名为“舟大师”的程序携带点击器木马,目前火绒已对该其进行拦截查杀。

根据火绒工程师分析显示:1、该软件在未经过用户同意的情况下,进行默认安装;2、安装后默认执行开机自启,在没有任何提示的情况下,根据云控指令通过隐藏浏览器窗口暗刷特定搜索词;3、该软件没有卸载程序,普通用户无法卸载。上述行为均在用户完全不知的情况下完成,符合安全厂商对点“点击器木马(TrojanClicker)”的定义。具体分析请见文章后附的【分析报告】。

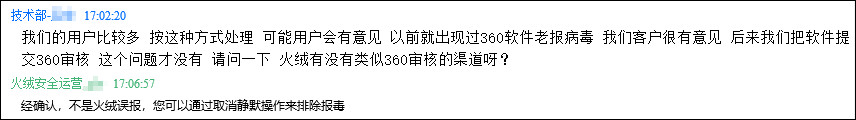

随后,一名自称“舟大师”相关技术人员联系我们表示火绒对该软件为“误报”,并在与火绒工程的沟通中不断表示其软件经由国内某安全厂商“审核”过白,询问火绒是否可以为其“网开一面”。对此,我们表示火绒不存在所谓的过白流程,对于符合恶意程序或软件的行为都会及时拦截查杀。同时,我们也相信任何一家安全厂商也不会为病毒 敞开大门。

事实上,诸如此类静默安装、暗刷流量等损害用户的恶意行为,火绒早已有过类似的报道(详见下方链接),我们也明确表示,对于任何符合恶意行为的程序、软件,火绒都将持续拦截查杀。同时,我们也呼吁广大软件厂商,在逐利的同时,要坚守行业操守,维护用户权益,谋求长远发展。最后,火绒提醒广大用户,切勿轻易下载、点击不明来历的软件,并安装合格的安全软件,如果对报毒结果有疑问,应第一时间联系安全厂商解决,避免受到危害。

相关链接:

一、详细分析

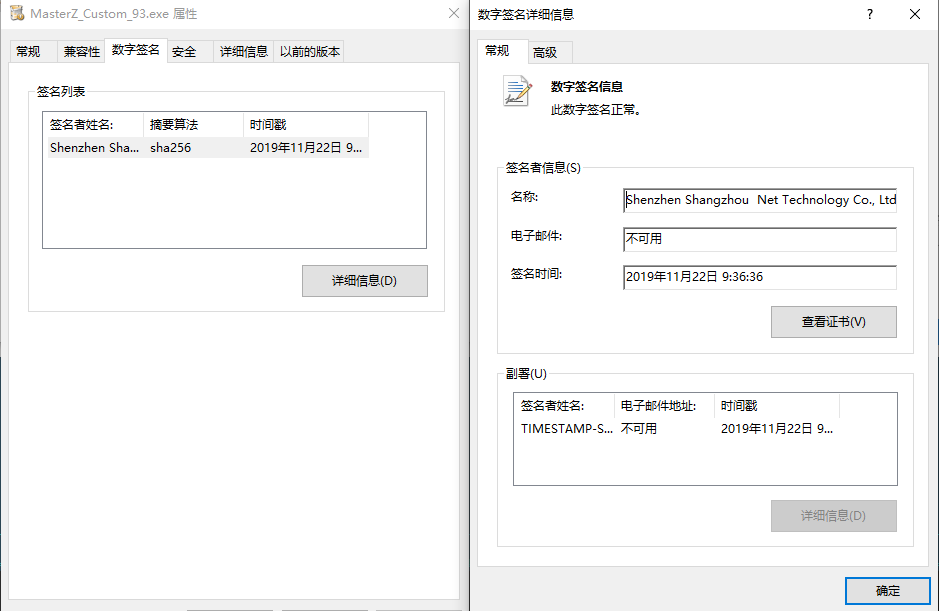

近期,火绒接到用户反馈,称在不知情的情况下被静默安装了一款名为MasterZ的“软件”,且未在控制面板中找到相应卸载项,该“软件”每次开机都会自动启动,运行后会造成CPU高占用。随后我们通过溯源,找到了该软件的安装包,发现安装过程中不会产生任何提示,且在安装完成后不会产生卸载项,安装目录中也不存在卸载程序。MasterZ安装包文件信息,如下图所示:

安装包文件信息

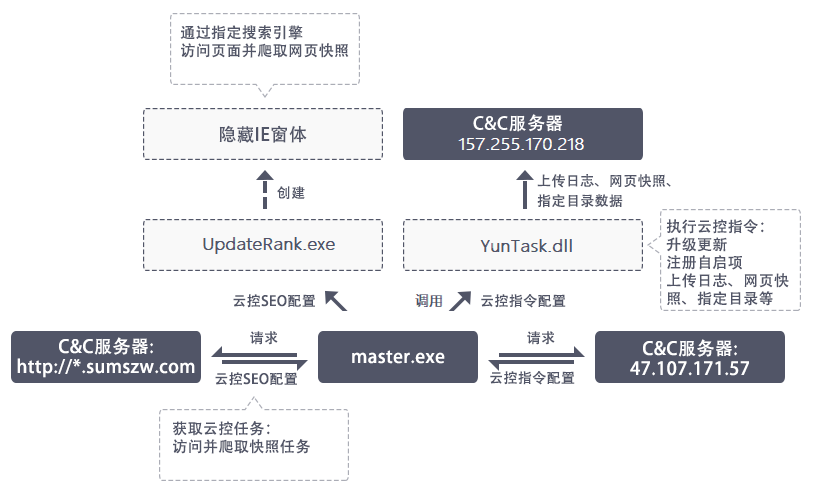

经过分析,我们发现MasterZ为点击器木马,该木马会创建隐藏IE窗体,通过云控下发的配置数据在搜索引擎中搜索关键字,以提升指定网址链接的搜索引擎排名,并爬取网页快照回传至C&C服务器。该木马还可以根据云控配置执行注册启动项、上传日志、上传页面快照、上传指定目录等操作。相关恶意行为执行流程,如下图所示:

恶意行为执行流程

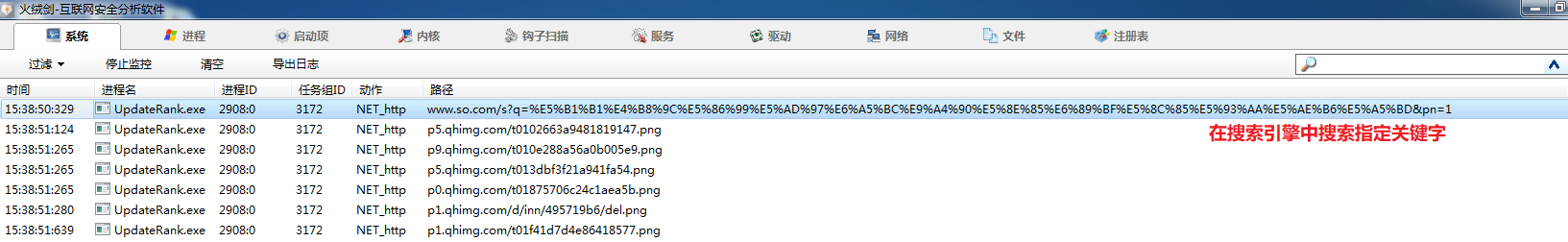

开机自启后,该木马会自动执行点击任务。相关动作日志,如下图所示:

通过指定搜索引擎搜索关键字

保存搜索页面快照

根据相关C&C服务器域名,我们溯源到了名为舟大师的软件官网。页面中描述,其软件主要用于SEO优化排名。网站页面,如下图所示:

舟大师官网

刷高搜索引擎排名

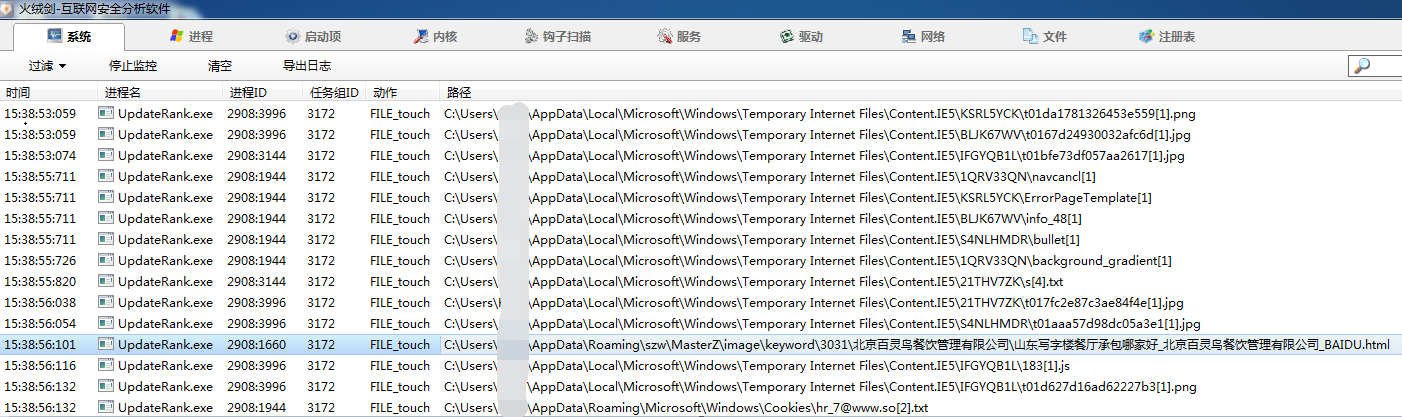

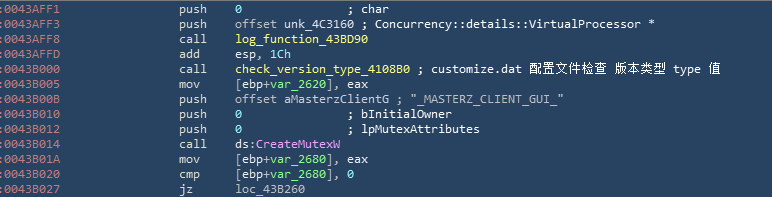

该木马会根据C&C服务器返回的云控配置,刷高指定网址链接的搜索引擎排名。该木马启动时会调用配置文件Customize.dat,如果type=1则隐藏界面启动,此参数默认值为1。读取Customize.dat配置文件,如下图所示:

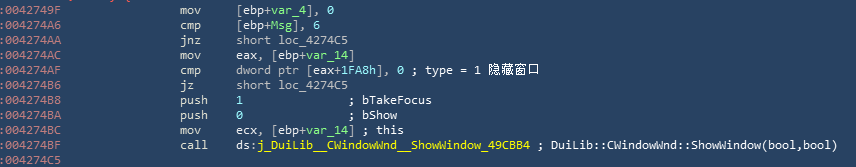

根据type的值,隐藏窗体。相关代码,如下图所示:

隐藏窗体

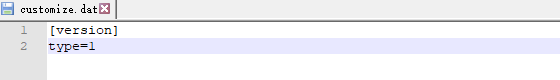

Customize.dat配置文件内容,如下图所示:

Customize.dat配置内容

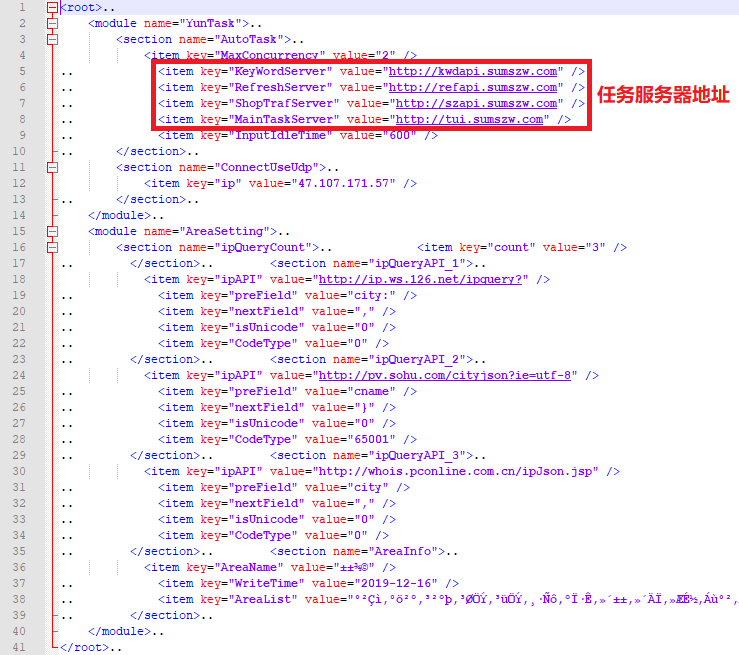

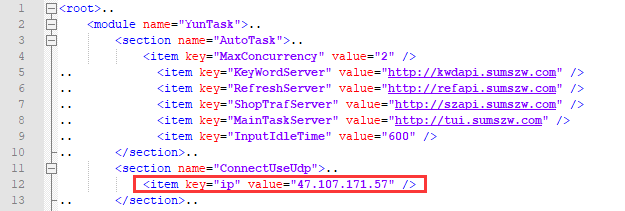

之后,MasterZ.exe会调用YunTask.dll模块,开始执行云控任务。YunTask.dll模块初始化会读取YunTask.dat配置文件。配置文件内容中包含有不同的任务服务器地址,如下图所示:

YunTask.dat配置内容

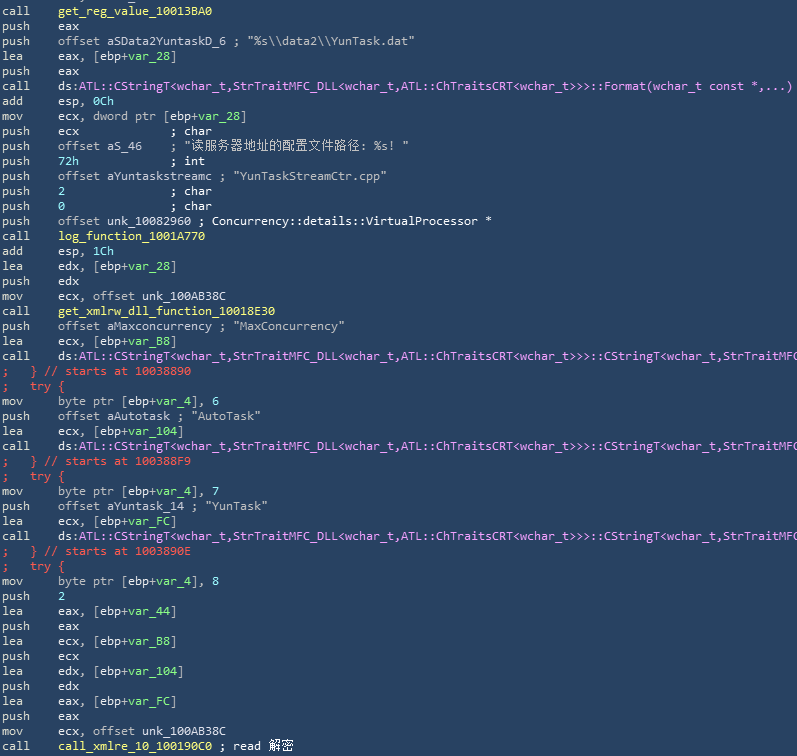

加载配置文件的相关代码,如下图所示:

加载YunTask.dat配置

YunTask.dll会通过C&C服务器地址(如:kwdapi.sumszw.com)请求搜索关键字数据。请求链接,如下图所示:

![]()

部分请求链接

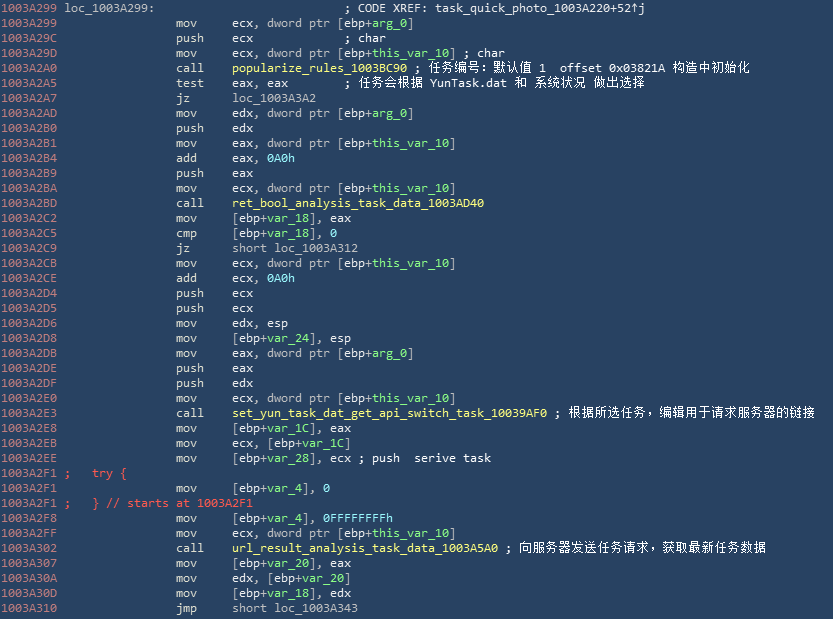

构造C&C服务器请求地址,发送请求数据相关代码,如下图所示:

构造C&C服务器请求地址,发送请求数据

构造请求数据

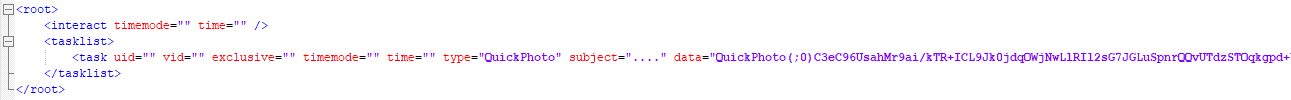

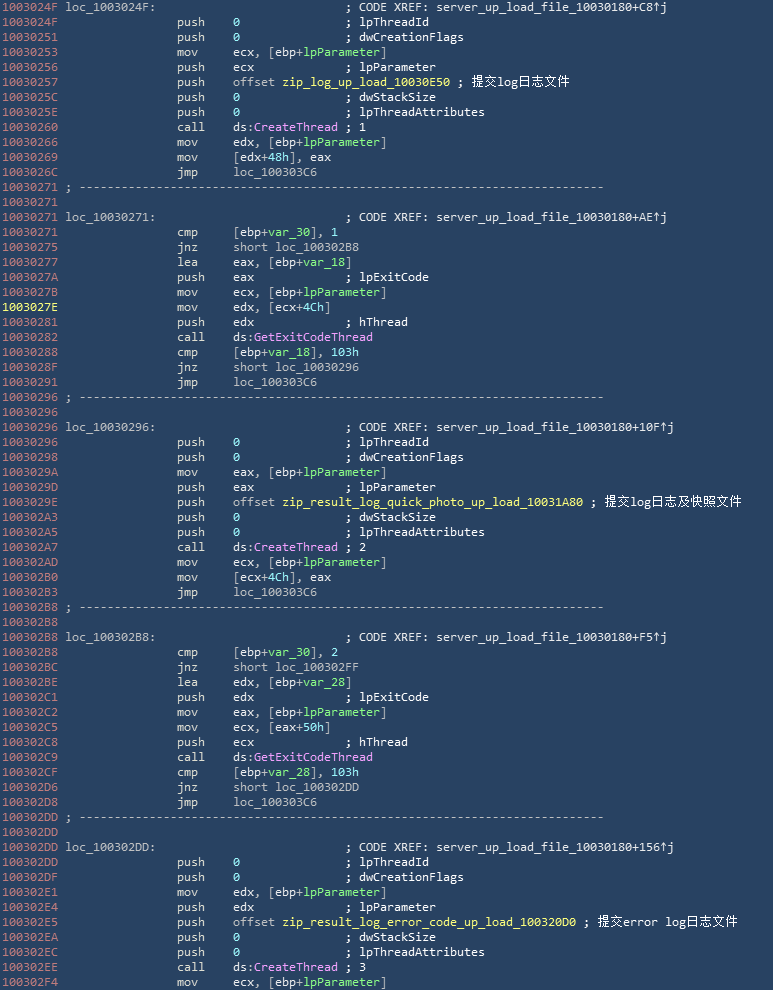

向C&C服务器发送任务请求数据后,可以获取到任务相关的搜索关键字数据(由于数据较长仅以部分数据为例),如下图所示:

服务器返回数据

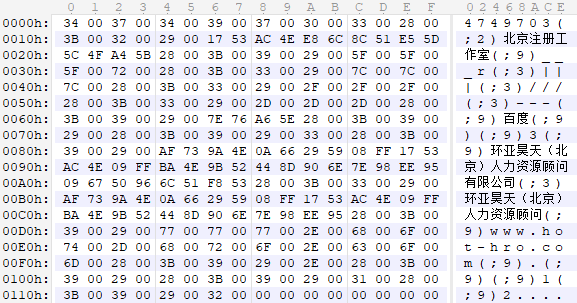

关键字数据需要进行解密,解密后的关键字数据,如下图所示:

解密后的关键字数据

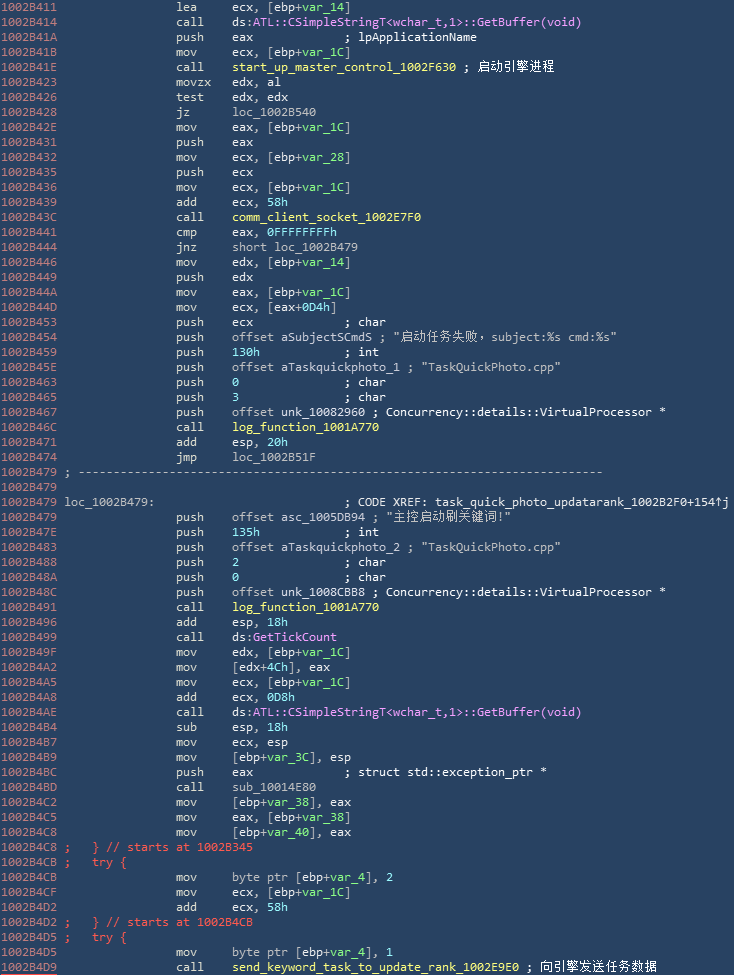

在获取到关键字数据之后,该木马会调用UpdateRank.exe执行搜索引擎排名提升操作。相关代码,如下图所示:

调用UpdateRank.exe刷搜索引擎排名

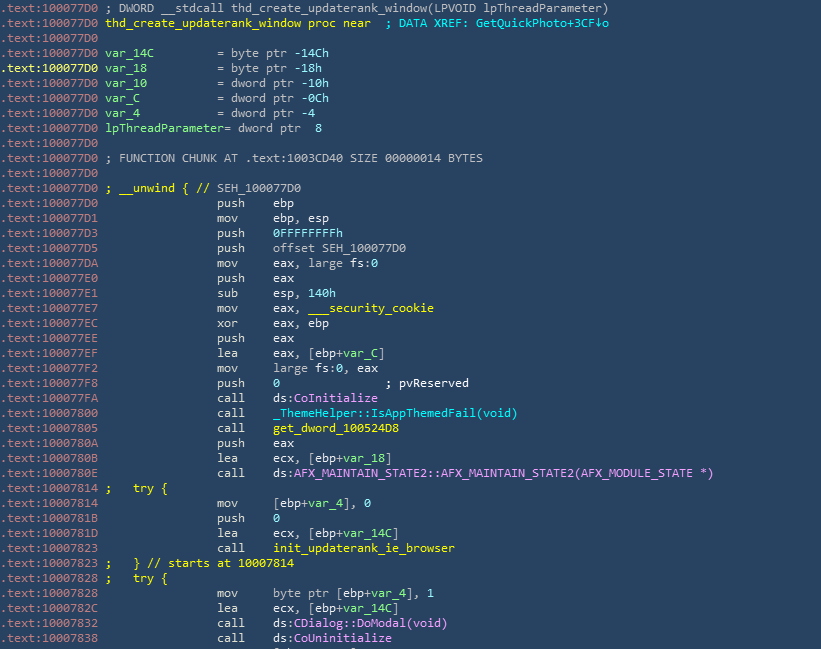

UpdateRank.exe在获取到关键词数据之后,会使用创建隐藏的IE浏览器窗体在调用指定的搜索引擎搜索关键词。相关代码,如下所示:

创建浏览器窗体

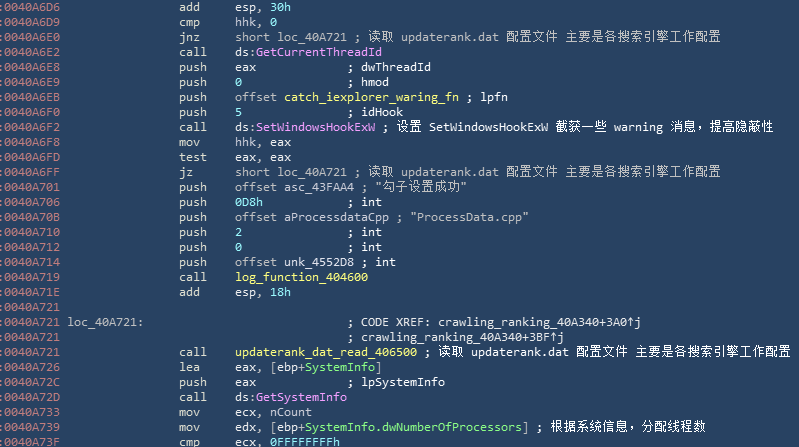

为了提高浏览器窗体的隐蔽性,木马会调用SetWindowHookExW设置钩子,过滤掉浏览器中产生的警告消息。相关代码,如下图所示:

调用SetWindowHookExW相关代码

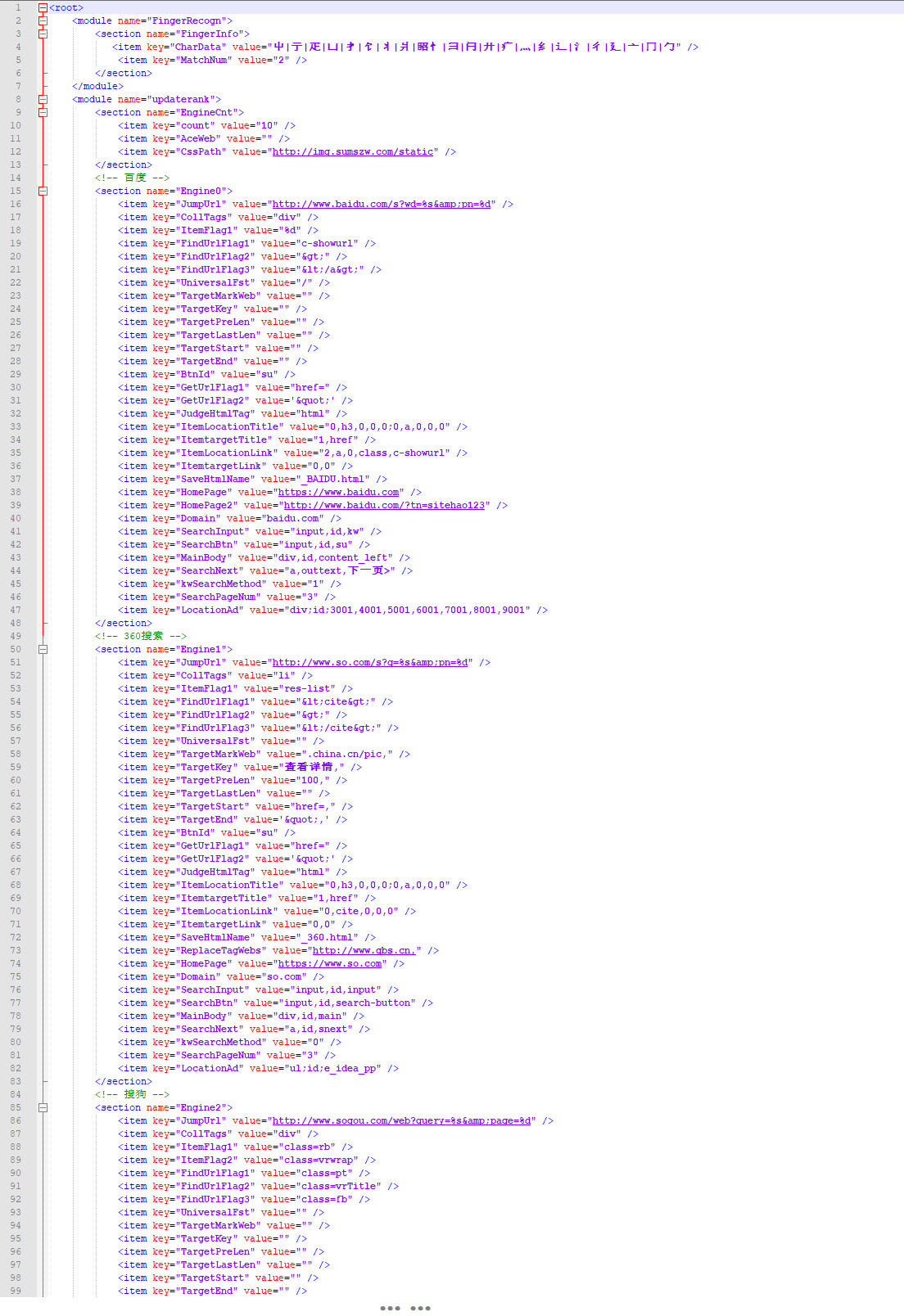

之后UpdateRank.exe会加载搜索引擎相关配置,在刷高搜索引擎排名时,会根据配置文件中提供的搜索模式拼接搜索请求链接。配置数据,如下图所示:

搜索引擎配置

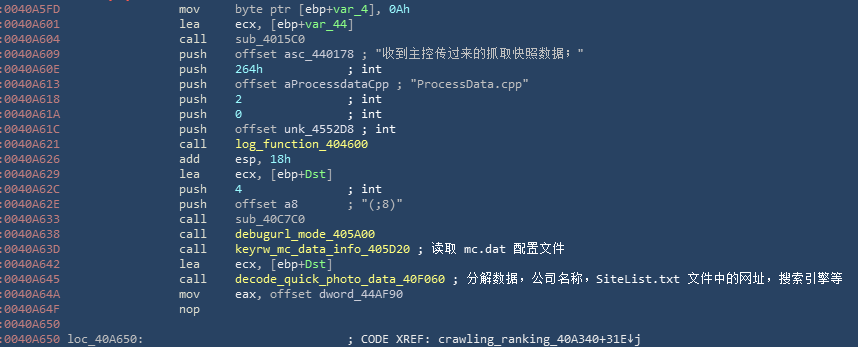

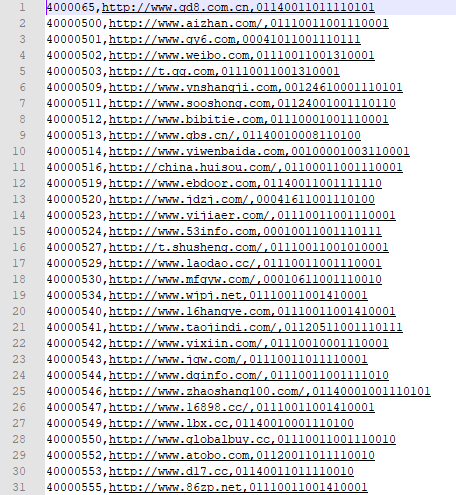

SiteList.txt配置中存放有需要被提升排名的链接域名,在UpdateRank.exe获取到关键词数据后会与SiteList.txt相关链接进行匹配,帮助指定网址链接刷高搜索引擎排名。相关代码,如下图所示:

加载、分解SiteList.txt配置文件

SiteList.txt配置内容,如下图所示:

SiteList.txt配置内容

在UpdateRank.exe刷高浏览器排名的同时会保存搜索引擎结果页面,并对名中的搜索条目进行加亮,相关页面会被回传到C&C服务器(hxxp:// 157.255.170.218)。保存后的搜索引擎页面,如下图所示:

保存后的搜索引擎页面(百度)

保存后的搜索引擎页面(360搜索)

上述链接均为“环亚昊天(北京)人力资源顾问有限公司”官网链接,且与文中之前提到的搜索关键词配置数据相同。点击上述链接后跳转页面,如下图所示:

点击上述链接后跳转页面

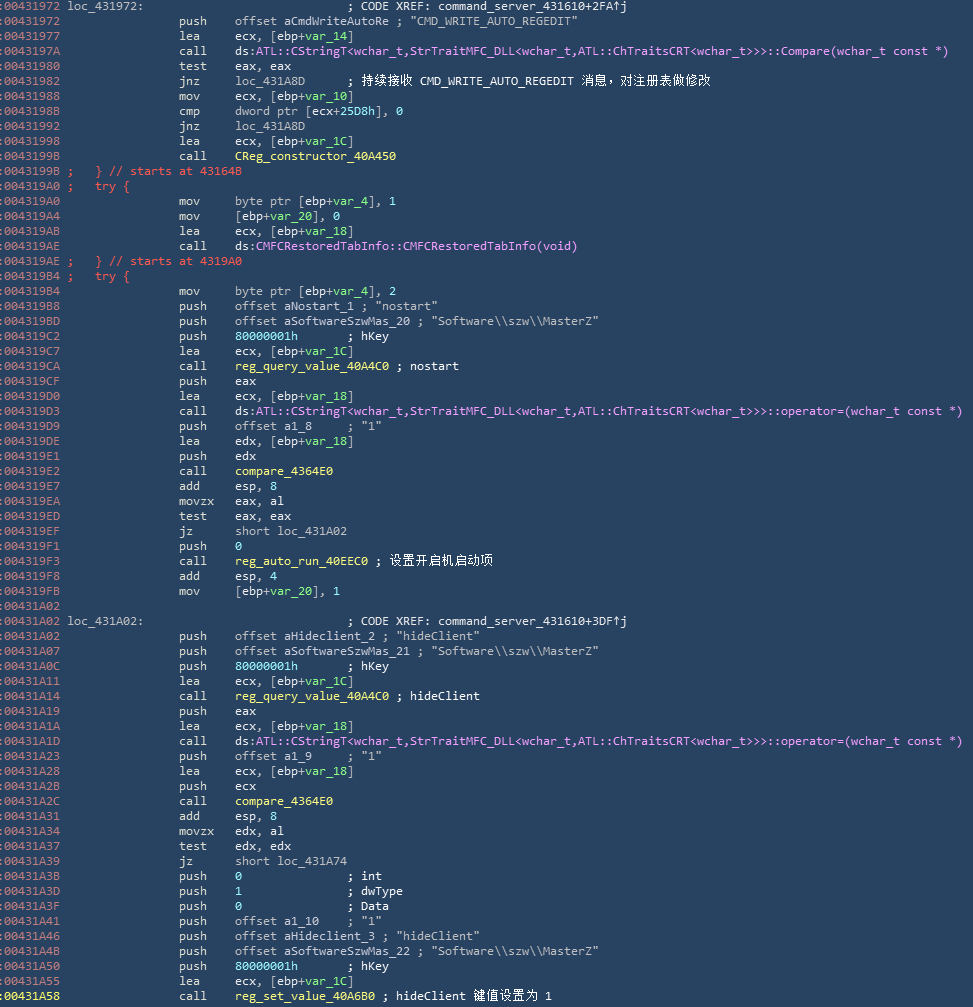

执行云控指令

YunTask.dll模块还可以连接服务器读取、执行云控指令。可执行的云控指令包含有设置自启项、上传页面快照、上传指定目录等操作。云控服务器地址存放在YunTask.dat配置文件ConnectUseUdp项中。配置文件,如下图所示:

云控指令地址配置

读取云控指令地址相关代码,如下图所示:

读取云控指令服务器地址

云控指令分发相关代码,如下图所示:

分发云控指令

设置自启项相关云控指令执行代码,如下图所示:

设置开机自启项

二、附录

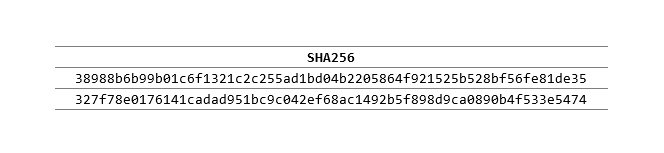

样本hash