2023-01微软漏洞通告

-

作者:火绒安全

-

发布时间:2023-01-11

-

阅读量:4056

微软官方发布了2023年1月的安全更新。本月更新公布了98个漏洞,包含39个特权提升漏洞、33个远程执行代码漏洞、10个信息泄露漏洞、10个拒绝服务漏洞、4个安全功能绕过漏洞、2个身份假冒漏洞,其中11个漏洞级别为“Critical”(高危),87个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- .NET Core

- 3D Builder

- Azure Service Fabric Container

- Microsoft Bluetooth Driver

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Local Security Authority Server (lsasrv)

- Microsoft Message Queuing

- Microsoft Office

- Microsoft Office SharePoint

- Microsoft Office Visio

- Microsoft WDAC OLE DB provider for SQL

- Visual Studio Code

- Windows ALPC

- Windows Ancillary Function Driver for WinSock

- Windows Authentication Methods

- Windows Backup Engine

- Windows Bind Filter Driver

- Windows BitLocker

- Windows Boot Manager

- Windows Credential Manager

- Windows Cryptographic Services

- Windows DWM Core Library

- Windows Error Reporting

- Windows Event Tracing

- Windows IKE Extension

- Windows Installer

- Windows Internet Key Exchange (IKE) Protocol

- Windows iSCSI

- Windows Kernel

- Windows Layer 2 Tunneling Protocol

- Windows LDAP - Lightweight Directory Access Protocol

- Windows Local Security Authority (LSA)

- Windows Local Session Manager (LSM)

- Windows Malicious Software Removal Tool

- Windows Management Instrumentation

- Windows MSCryptDImportKey

- Windows NTLM

- Windows ODBC Driver

- Windows Overlay Filter

- Windows Point-to-Point Tunneling Protocol

- Windows Print Spooler Components

- Windows Remote Access Service L2TP Driver

- Windows RPC API

- Windows Secure Socket Tunneling Protocol (SSTP)

- Windows Smart Card

- Windows Task Scheduler

- Windows Virtual Registry Provider

- Windows Workstation Service

以下漏洞需特别注意

Windows 高级本地过程调用 (ALPC) 特权提升漏洞

CVE-2023-21674

严重级别:严重 CVSS:8.8

被利用级别:检测到利用

该漏洞已经检测到在野利用,攻击复杂性低且存在沙箱逃逸的可能性。攻击者可以利用此漏洞提升易受攻击系统的权限并获得 SYSTEM 权限执行任意代码。

Microsoft 加密服务特权提升漏洞

CVE-2023-21561/CVE-2023-21551、CVE-2023-21730

严重级别:高危 CVSS:8.8/7.8

被利用级别:有可能被利用

该漏洞不需要用户交互,经过身份验证的攻击者可以将特制数据发送到本地 CSRSS 服务,进而提升易受攻击系统的权限并获得 SYSTEM 权限执行任意代码。

Windows 第 2 层隧道协议 (L2TP) 远程代码执行漏洞

CVE-2023-21546/CVE-2023-21543/CVE-2023-21555/CVE-2023-21556/CVE-2023-21679

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

该漏洞攻击复杂度很高,未经身份验证的攻击者可以向 RAS 服务器发送特制连接请求,这可能导致攻击者在RAS 服务器计算机上远程执行任意代码。

Windows 安全套接字隧道协议 (SSTP) 远程代码执行漏洞

CVE-2023-21535/CVE-2023-21548

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

该漏洞攻击复杂度很高,未经身份验证的攻击者可以向 SSTP服务器发送恶意 SSTP 数据包,这可能导致攻击者在SSTP服务器计算机上远程执行任意代码。

Microsoft SharePoint Server 安全功能绕过漏洞

CVE-2023-21743

严重级别:高危 CVSS:5.3

被利用级别:很有可能被利用

未经身份验证的攻击者可以通过网络攻击绕过目标机器上的某些安全设置,从而建立匿名连接。火绒工程师建议用户更新 SharePoint Server 系统,且完成修复还需要管理员额外的操作。

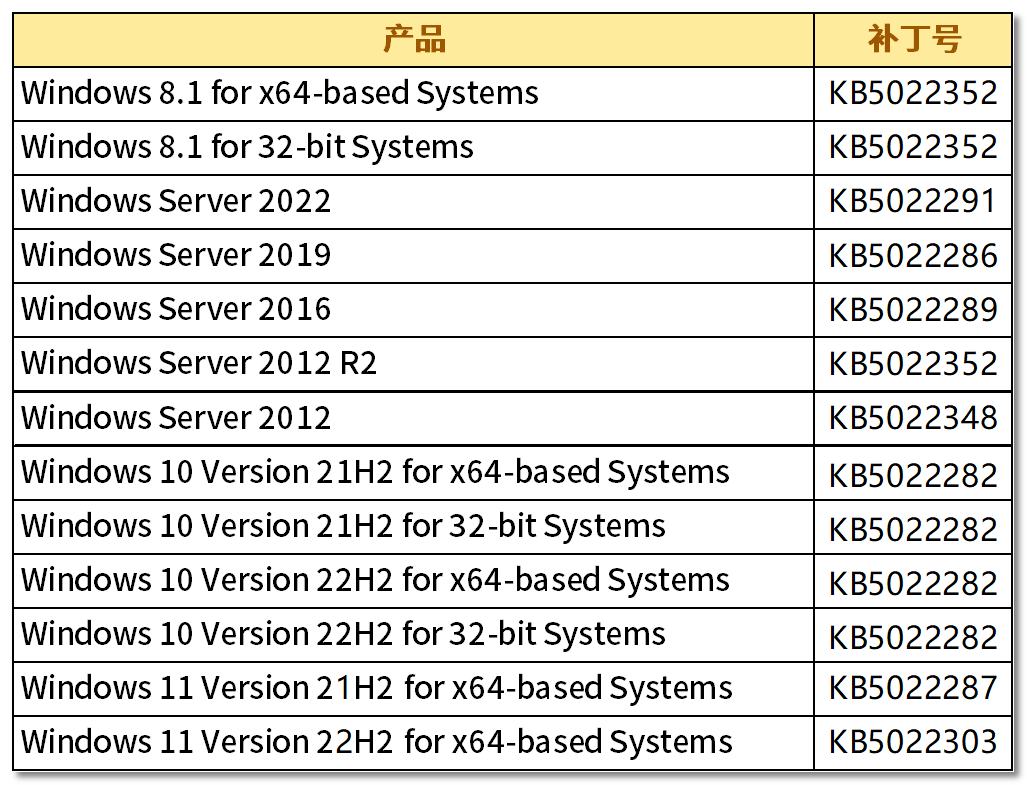

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Jan