2022-01微软漏洞通告

-

作者:火绒安全

-

发布时间:2022-01-12

-

阅读量:4353

微软官方发布了2022年01月的安全更新。本月更新公布了126个漏洞,包含32个远程代码执行漏洞、43个特权提升漏洞、6个信息泄露漏洞、3个身份假冒漏洞、9个拒绝服务漏洞以及9个安全功能绕过漏洞。其中9个漏洞级别为“Critical”(高危),92个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- .NET Framework

- Microsoft Dynamics

- Microsoft Edge (Chromium-based)

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Office Word

- Microsoft Teams

- Microsoft Windows Codecs Library

- Open Source Software

- Role: Windows Hyper-V

- Tablet Windows User Interface

- Windows Account Control

- Windows Active Directory

- Windows AppContracts API Server

- Windows Application Model

- Windows BackupKey Remote Protocol

- Windows Bind Filter Driver

- Windows Certificates

- Windows Cleanup Manager

- Windows Clipboard User Service

- Windows Cluster Port Driver

- Windows Common Log File System Driver

- Windows Connected Devices Platform Service

- Windows Cryptographic Services

- Windows Defender

- Windows Devices Human Interface

- Windows Diagnostic Hub

- Windows DirectX

- Windows DWM Core Library

- Windows Event Tracing

- Windows Geolocation Service

- Windows HTTP Protocol Stack

- Windows IKE Extension

- Windows Installer

- Windows Kerberos

- Windows Kernel

- Windows Libarchive

- Windows Local Security Authority

- Windows Local Security Authority Subsystem Service

- Windows Modern Execution Server

- Windows Push Notifications

- Windows RDP

- Windows Remote Access Connection Manager

- Windows Remote Desktop

- Windows Remote Procedure Call Runtime

- Windows Resilient File System (ReFS)

- Windows Secure Boot

- Windows Security Center

- Windows StateRepository API

- Windows Storage

- Windows Storage Spaces Controller

- Windows System Launcher

- Windows Task Flow Data Engine

- Windows Tile Data Repository

- Windows UEFI

- Windows UI Immersive Server

- Windows User Profile Service

- Windows User-mode Driver Framework

- Windows Virtual Machine IDE Drive

- Windows Win32K

- Windows Workstation Service Remote Protocol

以下漏洞需特别注意

HTTP 协议栈远程代码执行漏洞

CVE-2022-21907

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

影响范围: Windows 10 1809、20H2、21H1、21H2、Windows 11、Windows Server 2019、2022、Windows Server, version 20H2

这是一个通过网络、无需用户交互、无需特权即可进行攻击的漏洞。未经身份验证的攻击者可以利用 HTTP 协议栈 (http.sys) 将特制数据包发送到目标服务器来处理数据包进行攻击。该漏洞属于蠕虫级漏洞,建议用户及时进行修复。

本月存在3个Microsoft Exchange Server漏洞,都是远程代码执行漏洞。成功利用该漏洞的攻击者可在邻近网络(Wifi、蓝牙、局域网 等)进行攻击或快速传播病毒。

Microsoft Exchange Server 远程代码执行漏洞

CVE-2022-21846/CVE-2022-21855/CVE-2022-21969

严重级别:高危(严重) CVSS:9

被利用级别:很有可能被利用

影响范围: Exchange Server 2013-2019

Active Directory 域服务特权提升漏洞

CVE-2022-21857

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

特定于具有传入信任的 Active Directory 域服务环境的特权提升漏洞。攻击者可以在某些条件下跨信任边界提升权限。病毒可成功利用该漏洞在内部网络进行横向移动。

Windows 证书欺骗漏洞

CVE-2022-21836

严重级别:严重 CVSS:7.8

被利用级别:有可能被利用

这是一个身份假冒漏洞, 攻击者可以使用少量受损证书绕过 WPBT 二进制验证。

Microsoft Office APP 远程执行代码漏洞

CVE-2022-21840

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

攻击者须创建恶意 Microsoft Office 文档,并通过社交工程手段诱使用户打开该文档来利用此漏洞。由于此漏洞存在于 Microsoft Office 应用中,因此修复补丁将作为自动更新的一部分通过 Microsoft Store 分发。

其他产品漏洞

本月除微软自身产品漏洞外,还公开了两个微软使用的开源软件的漏洞

开源 Curl 远程代码执行漏洞

CVE-2021-22947

严重级别:高危

被利用级别:有可能被利用

Libarchive 远程代码执行漏洞

CVE-2021-36976

严重级别:严重

被利用级别:有可能被利用

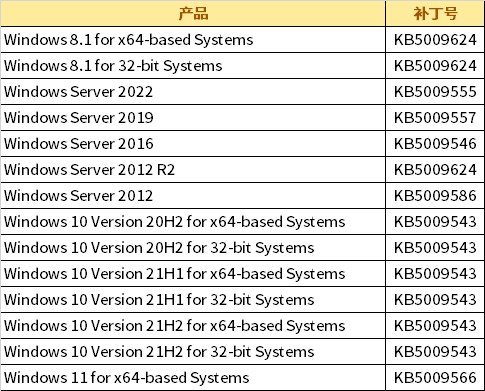

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Jan