2021-09微软漏洞通告

-

作者:火绒安全

-

发布时间:2021-09-15

-

阅读量:4093

微软官方发布了2021年9月的安全更新。本月更新公布了86个漏洞,包含27个特权提升漏洞,16个远程代码执行漏洞,11个信息泄露漏洞、8个身份假冒漏洞、2个安全功能绕过漏洞、1个篡改漏洞以及1个拒绝服务漏洞,其中3个漏洞级别为“Critical”(高危),62个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- Azure Open Management Infrastructure

- Azure Sphere

- Dynamics Business Central Control

- Microsoft Accessibility Insights for Android

- Microsoft Edge (Chromium-based)

- Microsoft Edge for Android

- Microsoft MPEG-2 Video Extension

- Microsoft Office

- Microsoft Office Access

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Office Visio

- Microsoft Office Word

- Microsoft Windows Codecs Library

- Microsoft Windows DNS

- Visual Studio

- Windows Ancillary Function Driver for WinSock

- Windows Authenticode

- Windows Bind Filter Driver

- Windows BitLocker

- Windows Common Log File System Driver

- Windows Event Tracing

- Windows Installer

- Windows Kernel

- Windows Key Storage Provider

- Windows MSHTML Platform

- Windows Print Spooler Components

- Windows Redirected Drive Buffering

- Windows Scripting

- Windows SMB

- Windows Storage

- Windows Subsystem for Linux

- Windows TDX.sys

- Windows Update

- Windows Win32K

- Windows WLAN Auto Config Service

- Windows WLAN Service

以下漏洞需特别注意

Microsoft MSHTML远程代码执行漏洞

CVE-2021-40444

严重级别:严重 CVSS:8.8

被利用级别:检测到利用

未经身份验证的攻击者可以利用该漏洞在目标系统上执行代码。

该漏洞为上周微软临时披露的MSHTML远程代码执行0day漏洞,详细内容可见火绒相关通告,微软本月已发布更新补丁,建议用户及时修复。

Windows WLAN AutoConfig 服务远程代码执行漏洞

CVE-2021-36965

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

该漏洞无需用户交互即可被攻击者利用,但仅限于有WiFi的局域网和公用WiFi的环境中。影响范围包括Windows 7到最新Windows 10以及对应的Server 版本。

Open Management Infrastructure 远程代码执行漏洞

CVE-2021-38647

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

该漏洞存在于开放管理基础设施 (OMI) 开源项目中,攻击者只需向目标系统发送特制消息即可执行任意代码。该漏洞会影响如微软云等使用OMI项目的平台,建议相关用户及时修复。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

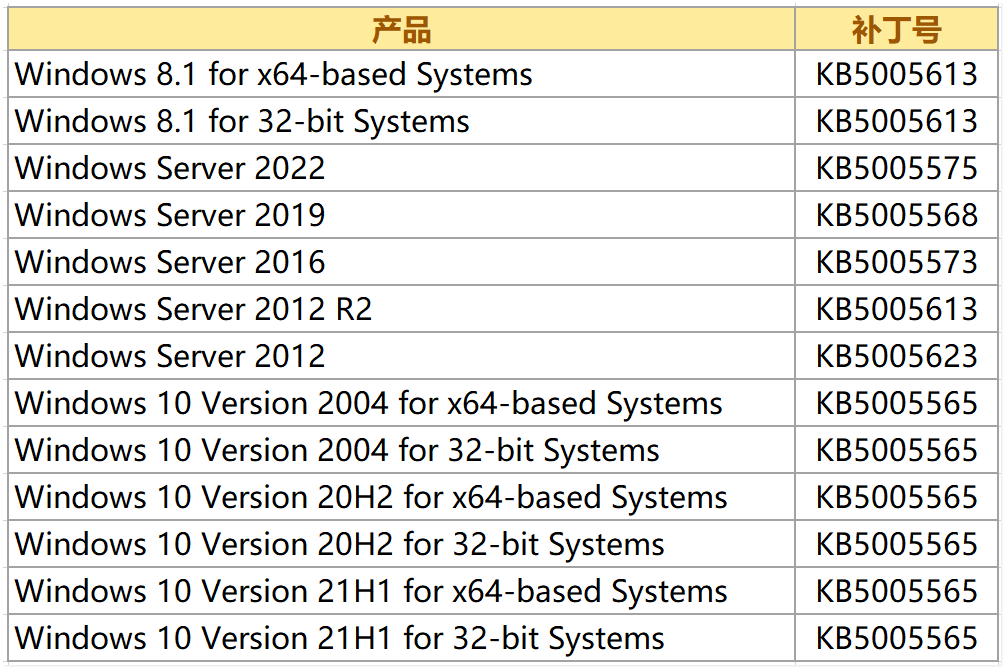

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2021-Sep