2021-03微软漏洞通告

-

作者:火绒安全

-

发布时间:2021-03-10

-

阅读量:3848

微软官方发布了3月的安全更新。本月更新公布了122个漏洞,包含45个远程代码执行漏洞,30个特权提升漏洞,6个信息泄露漏洞,4个拒绝服务漏洞,3个安全功能绕过漏洞以及1个身份假冒漏洞,其中14个漏洞级别为“Critical”(高危),75个为“Important”(严重)。

建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件:

· Application Virtualization

· Azure

· Azure DevOps

· Azure Sphere

· Internet Explorer

· Microsoft ActiveX

· Microsoft Exchange Server

· Microsoft Edge (Chromium-based)

· Microsoft Graphics Component

· Microsoft Office

· Microsoft Office Excel

· Microsoft Office PowerPoint

· Microsoft Office SharePoint

· Microsoft Office Visio

· Microsoft Windows Codecs Library

· Power BI

· Role: DNS Server

· Role: Hyper-V

· Visual Studio

· Visual Studio Code

· Windows Admin Center

· Windows Container Execution Agent

· Windows DirectX

· Windows Error Reporting

· Windows Event Tracing

· Windows Extensible Firmware Interface

· Windows Folder Redirection

· Windows Installer

· Windows Media

· Windows Overlay Filter

· Windows Print Spooler Components

· Windows Projected File System Filter Driver

· Windows Registry

· Windows Remote Access API

· Windows Storage Spaces Controller

· Windows Update Assistant

· Windows Update Stack

· Windows UPnP Device Host

· Windows User Profile Service

· Windows WalletService

· Windows Win32K

以下漏洞需特别注意:

Windows Hyper-V远程执行代码漏洞 CVE-2021-26867

严重级别:Critical(高危)CVSS:9.9 被利用级别:不太可能被利用

该漏洞会影响,配置了Plan-9文件系统的Hyper-V客户端,攻击者可利用此漏洞,在Hyper-V服务器上执行代码。

Internet Explorer内存损坏漏洞 CVE-2021-26411

严重级别:Critical(高危) CVSS:8.8 被利用级别:检测到利用

该漏洞影响IE和Edge(基于EdgeHTML)浏览器,攻击者可构造特制的HTML页面,并诱导用户访问,成功后可在目标终端上执行任意代码。(该漏洞曾被利用于针对安全研究人员的攻击)

Microsoft SharePoint Server远程执行代码漏洞 CVE-2021-27076

严重级别:Important(严重)CVSS:8.8 被利用级别:很有可能被利用

攻击者需在通过SharePoint Server的身份验证后,使用SharePoint服务器创建或修改网站,成功后攻击者可利用此漏洞,在目标终端上远程执行代码。

Windows DNS服务器远程执行代码漏洞 CVE-2021-26897

严重级别:Critical(高危) CVSS:9.8 被利用级别:很有可能利用

DNS服务器可能会遭受此攻击,攻击成功后攻击者可远程执行代码。除此"高危"级别漏洞外,此次更新还一同修复了4个"严重"级别的DNS服务器远程执行代码漏洞(CVE-2021-26877/CVE-2021-26893/CVE-2021-26894/CVE-2021-26895),其中部分漏洞可能被工具化利用,且漏洞细节已被公开,有较大可能性会被用于黑客攻击行动或病毒木马传播。

其他重要漏洞:

l CVE-2021-26855

Exchange服务器端请求伪造(SSRF)漏洞

l CVE-2021-26857

Exchange反序列化漏洞

l CVE-2021-27065

Exchange中身份验证后的任意文件写入漏洞

l CVE-2021-26858

Exchange中身份验证后的任意文件写入漏洞

上述漏洞为前段时间微软发布的多个Exchange高危漏洞,详情见火绒此前通告:《微软紧急发布多个Exchange高危漏洞 请用户尽快修复》

修复建议:

1. 通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

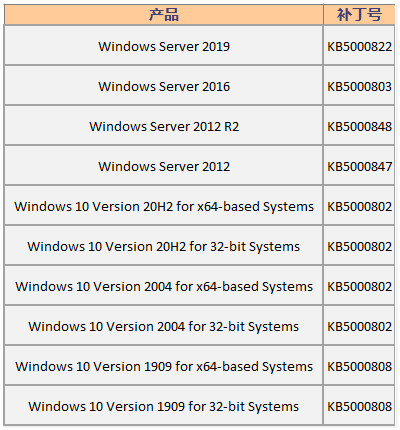

2. 使用微软系统更新,或下载微软官方提供的补丁:

https://msrc.microsoft.com/update-guide/zh-cn

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2021-Mar