2026-02微软漏洞通告

-

作者:火绒安全

-

发布时间:2026-02-12

-

阅读量:402

微软官方发布了2026年2月的安全更新。本月更新公布了59个漏洞,包含25个特权提升漏洞、12个远程执行代码漏洞、8个身份假冒漏洞、6个信息泄露漏洞、安全功能绕过漏洞5个,3个拒绝服务漏洞,其中2个漏洞级别为中等,5个漏洞级别为“Critical”(高危),52个为“Important”(严重)。建议用户及时使用软件(个人/火绒安全企业)【漏洞修复】功能更新补丁。

涉及组件:

.NET

.NET and Visual Studio

Azure Arc

Azure Compute Gallery

Azure DevOps Server

Azure Front Door (AFD)

Azure Function

Azure HDInsights

Azure IoT SDK

Azure Local

Azure SDK

Desktop Window Manager

Github Copilot

GitHub Copilot and Visual Studio

Internet Explorer

Mailslot File System

Microsoft Defender for Linux

Microsoft Edge for Android

Microsoft Exchange Server

Microsoft Graphics Component

Microsoft Office Excel

Microsoft Office Outlook

Microsoft Office Word

Power BI

Role: Windows Hyper-V

Windows Ancillary Function Driver for WinSock

Windows App for Mac

Windows Cluster Client Failover

Windows Connected Devices Platform Service

Windows GDI+

Windows HTTP.sys

Windows Kernel

Windows LDAP - Lightweight Directory Access Protocol

Windows Notepad App

Windows NTLM

Windows Remote Access Connection Manager

Windows Remote Desktop

Windows Shell

Windows Storage

Windows Subsystem for Linux

Windows Win32K - GRFX

以下漏洞需特别注意

Windows Shell安全功能绕过漏洞

CVE-2026-21510

严重级别:严重 CVSS:8.8

被利用级别:检测到利用

此漏洞需要用户交互(通常需诱导用户点击恶意链接或打开快捷方式/文件),漏洞源于Windows Shell保护机制失效,导致SmartScreen/安全警告等防护链路可被绕过。攻击者利用该漏洞可使系统对高风险内容的拦截与提示失效。

Windows 桌面窗口管理器(DWM)权限提升漏洞

CVE-2026-21519

严重级别:严重 CVSS:7.8

被利用等级:检测到利用

此漏洞无需用户交互,漏洞源于DWM在处理特定资源时发生类型混淆,导致权限边界校验失效并形成可利用的提权路径。攻击者在本机获得已认证的低权限会话后,可通过构造触发条件将权限提升至SYSTEM。

Windows远程桌面服务(RDS)权限提升漏洞

CVE-2026-21533

严重级别:严重 CVSS:7.8

被利用等级:不太可能被利用

此漏洞无需用户交互,漏洞源于Windows远程桌面相关组件在特权管理过程中关键权限检查不足,导致低权限上下文可越权进入高权限执行路径。攻击者在本机获得已认证的低权限会话后,成功利用该漏洞可将权限提升至SYSTEM。

Windows WinSock附属功能驱动(AFD.sys)权限提升漏洞

CVE-2026-21238

严重级别:严重 CVSS:7.8

被利用等级:很有可能被利用

此漏洞无需用户交互,漏洞源于WinSock附属功能驱动AFD.sys访问控制不当,对特定请求的权限校验不足,导致可被本地滥用形成提权路径。攻击者在本机获得已认证的低权限会话后,利用该漏洞可将权限提升至SYSTEM。

Windows远程访问连接管理器拒绝服务漏洞

CVE-2026-21525

严重级别:中等 CVSS:6.2

被利用等级:检测到利用

此漏洞无需用户交互,漏洞源于Windows远程访问连接管理器在解析特制输入时触发空指针解引用,导致服务异常崩溃或退出。攻击者可在本机触发该缺陷造成拒绝服务,表现为远程接入连接中断、服务反复重启。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

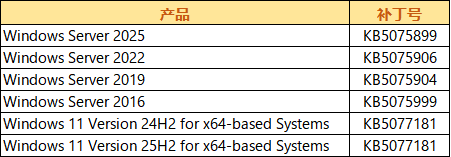

2、下载微软官方提供的补丁:

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2026-Feb