关于火绒安全软件防护CVE-2025-55182高危漏洞的公告

-

作者:火绒安全

-

发布时间:2025-12-09

-

阅读量:324

近日,火绒安全团队监测到React Server Components存在一个CVSS评分10.0分(最高风险等级)的高危远程代码执行漏洞,漏洞编号为CVE-2025-55182。

该漏洞源于React在解码发送至服务器函数端点的请求负载时存在安全缺陷,攻击者可在无需身份验证的情况下,通过构造恶意HTTP请求实现远程代码执行,完全控制目标服务器,对用户的Web服务安全构成严重威胁。

该漏洞危害极大且攻击门槛极低:无需任何身份验证,单个恶意HTTP请求即可触发远程代码执行,攻击者可直接完全接管目标服务器,实现窃取敏感数据、植入后门、篡改/删除核心业务数据等恶意操作,甚至能横向渗透攻击内网其他服务器。此外,该漏洞影响范围极广,覆盖React 19相关版本及Next.js等多个主流依赖框架,涉及电商、办公等众多领域的全栈应用,一旦被利用易造成严重损失。

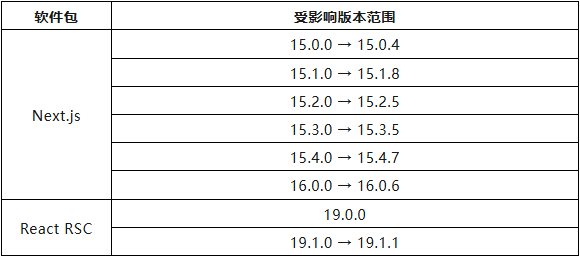

一、漏洞影响范围

二、防护方案:

1、升级您的React版本到已修复的安全版本

React官方安全公告:

https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

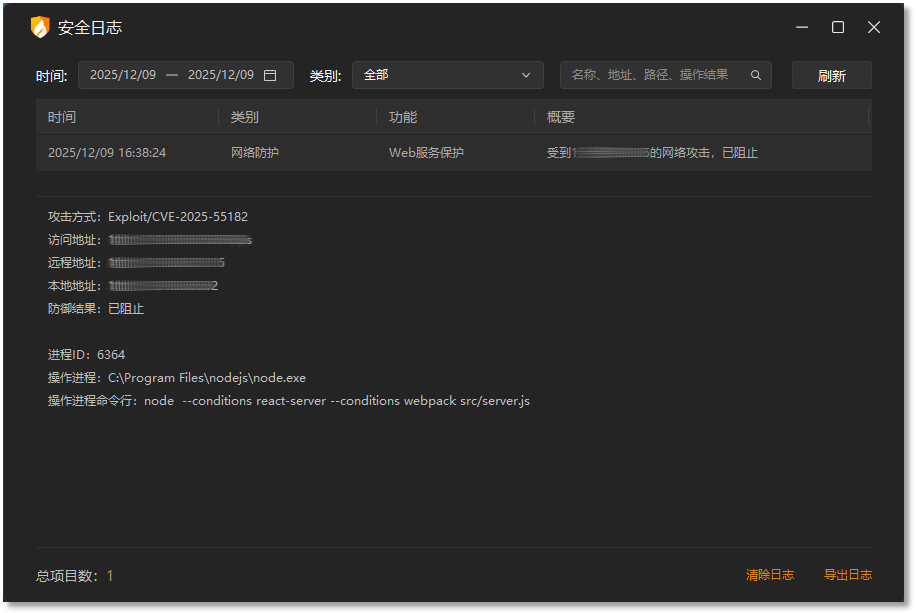

2、升级火绒安全软件至V6.0.8.4版本

该版本正式支持对该漏洞攻击行为的精准拦截,有效保护受影响用户的Web服务安全。本次版本核心更新内容:新增CVE-2025-55182漏洞攻击拦截规则,强化Web服务安全防护能力。

漏洞拦截

三、支持与反馈

火绒安全将持续关注高危安全漏洞,及时迭代产品防护能力,为用户提供稳定、可靠的安全保障。若您在操作过程中遇到相关问题,可通过火绒官方客服(400-998-3555)或火绒安全论坛(https://bbs.huorong.cn/)获取技术支持。

安全无小事!火绒安全建议广大用户及时更新终端软件与安全防护工具,远离漏洞威胁。

火绒安全团队

2025年12月9日