2025-09微软漏洞通告

-

作者:火绒安全

-

发布时间:2025-09-12

-

阅读量:5365

微软官方发布了2025年09月的安全更新。本月更新公布了86个漏洞,包含41个特权提升漏洞、22个远程执行代码漏洞、16个信息泄露漏洞、3个拒绝服务漏洞、3个安全功能绕过漏洞、1个身份假冒漏洞,其中13个漏洞级别为“Critical”(高危),72个为“Important”(严重),1个为“Moderate”(中等)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件:

Azure Arc

Azure Windows Virtual Machine Agent

Capability Access Management Service (camsvc)

Graphics Kernel

Microsoft AutoUpdate (MAU)

Microsoft Brokering File System

Microsoft Edge (Chromium-based)

Microsoft Graphics Component

Microsoft High Performance Compute Pack (HPC)

Microsoft Office

Microsoft Office Excel

Microsoft Office PowerPoint

Microsoft Office SharePoint

Microsoft Office Visio

Microsoft Office Word

Microsoft Virtual Hard Drive

Role: Windows Hyper-V

SQL Server

Windows Ancillary Function Driver for WinSock

Windows BitLocker

Windows Bluetooth Service

Windows Connected Devices Platform Service

Windows Defender Firewall Service

Windows DWM

Windows Imaging ComponentWindows Internet Information Services

Windows Kernel

Windows Local Security Authority Subsystem Service (LSASS)

Windows Management Services

Windows MapUrlToZone

Windows MultiPoint Services

Windows NTFS

Windows NTLM

Windows PowerShell

Windows Routing and Remote Access Service (RRAS)

Windows SMB

Windows SMBv3 Client

Windows SPNEGO Extended Negotiation

Windows TCP/IP

Windows UI XAML Maps MapControlSettings

Windows UI XAML Phone DatePickerFlyout

Windows Win32K - GRFX

Xbox

以下漏洞需特别注意

Windows内核特权提升漏洞

CVE-2025-54110

严重级别:严重CVSS:8.8

被利用级别:很有可能被利用

该漏洞无需用户交互就能被攻击。它是Windows内核里的一个问题,涉及到整数溢出或回绕。低权限攻击者利用该漏洞可以提升权限,并把权限提高到最高级别的SYSTEM。若被成功利用了这个漏洞,那攻击者就能获得系统的最高权限。

Windows NTLM特权提升漏洞

CVE-2025-54918

严重级别:严重CVSS:8.8

被利用级别:很有可能被利用

该漏洞无需用户交互就能被攻击。它是Windows内核里的一个问题,涉及到整数溢出或回绕。低权限攻击者利用该漏洞可以提升权限,并把权限提高到最高级别的SYSTEM。若被成功利用了这个漏洞,那攻击者就能获得系统的最高权限。

Windows NTLM特权提升漏洞

CVE-2025-54918

严重级别:高危CVSS:8.8

被利用级别:很有可能被利用

该漏洞无需用户交互就能被攻击。Windows NTLM在身份验证过程中检查不严,导致权限检查和会话建立之间存在漏洞。在可以与目标进行NTLM交互的环境中,已经认证的攻击者可以通过构造认证对话在网络上绕过限制,将自己权限提升到SYSTEM级别。成功利用这个漏洞的攻击者可以获得系统的最高权限。

Windows SMB特权提升漏洞

CVE-2025-55234

严重级别:严重CVSS:8.8

被利用级别:很有可能被利用

成功利用此漏洞需要用户执行特定操作。该漏洞源于Windows SMB服务器在认证机制上存在的安全缺陷,攻击者可通过SMB中继技术冒用受害者身份在目标系统执行操作并提升权限。成功利用此漏洞的攻击者将获得与受攻击用户相同的权限等级。

Windows NTFS远程代码执行漏洞

CVE-2025-54916

严重级别:严重CVSS:7.8

被利用级别:很有可能被利用

该漏洞无需用户交互就能被攻击。该漏洞源于Windows NTFS文件系统驱动程序在处理用户可控制输入时,边界检查存在不足,进而引发栈缓冲区溢出问题。具备本地账户的攻击者能够借助特制文件或触发特定的NTFS操作,于内核态劫持控制流,将自身权限提升至SYSTEM级别,从而在受影响的主机上执行任意代码并实现完全控制。

Windows Hyper-V特权提升漏洞

CVE-2025-54098

严重级别:严重CVSS:7.8

被利用级别:很有可能被利用

该漏洞无需用户交互就能被攻击。是因Hyper-V在特权操作的访问控制方面实现存在缺陷所致。权限校验与实际执行之间存在可被利用的间隙,在启用Hyper-V的系统中,拥有本地账户的攻击者可通过触发相关调用绕过限制。若攻击者成功利用此漏洞,能够获得系统的最高权限。

修复建议:

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

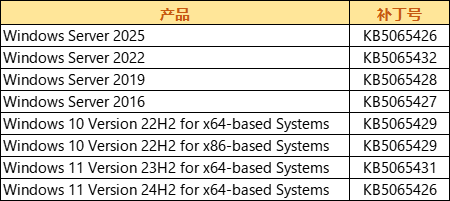

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Sep