2025-05微软漏洞通告

-

作者:火绒安全

-

发布时间:2025-05-14

-

阅读量:1795

微软官方发布了2025年05月的安全更新。本月更新公布了268个漏洞,包含29个远程执行代码漏洞、20个特权提升漏洞、16个信息泄露漏洞、7个拒绝服务漏洞、4个身份假冒漏洞、2个安全功能绕过漏洞,其中11个漏洞级别为“Critical”(高危),66个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

.NET, Visual Studio, and Build Tools for Visual Studio

Active Directory Certificate Services (AD CS)

Azure

Azure Automation

Azure DevOps

Azure File Sync

Azure Storage Resource Provider

Microsoft Brokering File System

Microsoft Dataverse

Microsoft Defender for Endpoint

Microsoft Defender for Identity

Microsoft Edge (Chromium-based)

Microsoft Office

Microsoft Office Excel

Microsoft Office Outlook

Microsoft Office PowerPoint

Microsoft Office SharePoint

Microsoft PC Manager

Microsoft Power Apps

Microsoft Scripting Engine

Remote Desktop Gateway Service

Role: Windows Hyper-V

Universal Print Management Service

UrlMon

Visual Studio

Visual Studio Code

Web Threat Defense (WTD.sys)

Windows Ancillary Function Driver for WinSock

Windows Common Log File System Driver

Windows Deployment Services

Windows Drivers

Windows DWM

Windows File Server

Windows Fundamentals

Windows Hardware Lab Kit

Windows Installer

Windows Kernel

Windows LDAP - Lightweight Directory Access Protocol

Windows Media

Windows NTFS

Windows Remote Desktop

Windows Routing and Remote Access Service (RRAS)

Windows Secure Kernel Mode

Windows SMB

Windows Trusted Runtime Interface Driver

Windows Virtual Machine Bus

Windows Win32K - GRFX

以下漏洞需特别注意

Windows Common Log File System (CLFS) 驱动程序特权提升漏洞

CVE-2025-32701

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞已在野利用。漏洞存在于Windows Common Log File System (CLFS)驱动程序中,攻击者可通过释放后使用(Use-After-Free)内存漏洞,在目标系统上提升权限,可能完全控制受害主机。【CLFS是Windows操作系统中一个用于事务日志管理的内核模块,广泛用于事件日志、事务型服务(如分布式事务协调器)等关键组件。】

Windows Ancillary Function Driver for WinSock 提权漏洞

CVE-2025-32709

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞无需用户交互。漏洞存在于Windows 的 AFD.sys网络驱动中,本地攻击者可利用释放后使用(Use-After-Free)漏洞提升权限至SYSTEM。一旦成功利用,攻击者可完全控制设备,适用于攻击链中的本地提权阶段,此漏洞已在野利用。

Microsoft Windows Scripting Engine 类型混淆远程代码执行漏洞

CVE-2025-30397

严重级别:严重 CVSS:7.5

被利用级别:检测到利用

此漏洞无需用户交互。漏洞存在于Microsoft Windows Scripting Engine中,攻击者可通过发送特制的URL,利用其存在的类型混淆(Type Confusion)漏洞,在目标系统上执行任意代码,可能完全控制受害主机,此漏洞已在野利用。

Windows 远程桌面客户端远程代码执行漏洞

CVE-2025-29966

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

此漏洞需要用户交互。漏洞存在于Windows远程桌面客户端中,攻击者可通过发送特制的请求,触发堆缓冲区溢出漏洞,从而在目标系统上执行任意代码,可能完全控制受害主机。

Web Threat Defense 驱动程序远程拒绝服务漏洞

CVE-2025-29971

严重级别:严重 CVSS:7.5

被利用级别:很有可能被利用

此漏洞无需用户交互。漏洞存在于Windows 的 Web Threat Defense(WTD.sys)驱动程序中,攻击者可通过发送特制的网络请求,触发越界读取(Out-of-Bounds Read)漏洞,导致系统崩溃或服务中断,从而实现远程拒绝服务攻击。

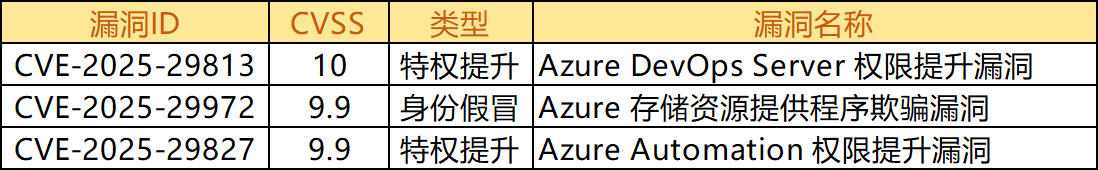

同时以下漏洞评分较高,建议尽快对相关组件进行更新。

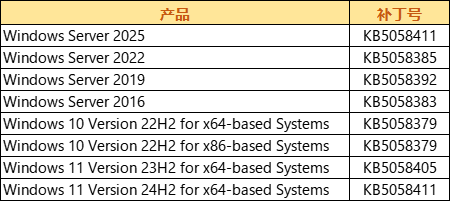

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-May